首页

神经网络 网络安全

神经网络 网络安全

时间: 2023-11-14 15:08:35

浏览: 47

好的,我明白了。您的问题是: "神经网络"和"网络安全"有什么关系? 回答: 神经网络在网络安全中有着广泛的应用。其中一种应用是使用神经网络来检测网络攻击。神经网络可以学习正常网络流量的模式,并检测出异常流量,从而识别出潜在的攻击。此外,神经网络还可以用于密码学中的加密和解密,以及识别恶意软件和垃圾邮件等方面。

阅读全文

相关推荐

计算机网络:应用计算机网络安全评价中神经网络.pdf

计算机网络:应用计算机网络安全评价中神经网络.pdf

计算机网络安全评价中神经网络的作用.docx

计算机网络安全评价中神经网络的作用.docx

kdd 99 -cnn神经网络 网络安全

《网络安全视角下的KDD '99数据集与CNN神经网络应用》 网络安全是信息技术领域中的重要组成部分,随着互联网的快速发展,网络安全问题日益突出。在这个背景下,KDD '99(Knowledge Discovery and Data Mining)数据...

基于神经网络安全评价模型

韩亚所撰写的《基于神经网络安全评价模型》一文,提出了一种全新的视角,利用人工神经网络强大的自组织性和学习性,构建了一套系统安全评价模型。文章的核心思想是将神经网络应用于网络安全评价中,目的是克服传统...

基于神经网络的网络安全态势预测.pdf

基于神经网络的网络安全态势预测.pdf

计算机网络安全评价中神经网络的作用探究

神经网络作为一种模仿人脑处理信息的机器学习方法,在处理非线性和复杂模式方面表现出了独特的优势,因此在计算机网络安全评价领域中占据了重要地位。 神经网络评价模型是基于生物神经元的结构和功能而建立的一种...

基于RBF神经网络的网络安全态势感知.pdf

在网络安全态势感知的研究中,RBF神经网络能够有效地挖掘网络安全态势值的非线性映射关系,从而提高安全态势的预测精度。 为了进一步提升RBF神经网络在网络安全态势感知中的性能,研究者们采用了混合递阶遗传算法...

基于递归神经网络的网络安全事件预测.pdf

基于递归神经网络的网络安全事件预测 基于递归神经网络的网络安全事件预测是近年来网络安全领域中的热门话题之一。随着网络技术的发展,网络安全事件的预测变得越来越重要。传统的安全事件预测算法存在一些缺点,如...

计算机网络安全评价中神经网络的应用.pdf

【计算机网络安全评价与神经网络应用】 计算机网络安全是当今信息化社会中至关重要的一个领域,它涉及到个人隐私、企业数据和国家信息安全。神经网络作为一种模拟人脑神经元工作原理的计算模型,在网络安全评价中...

网络安全评价中神经网络的实践应用.pdf

网络安全评价中神经网络的实践应用.pdf

计算机网络安全检验中神经网络的应用.pdf

计算机网络安全已经成为当代信息社会中最为关注的问题之一。...总之,神经网络在计算机网络安全检验中的应用是一个持续发展的过程,其技术的不断进步和创新将对未来的网络安全体系产生深远的影响。

基于神经网络的计算机网络安全评价研究.pdf

计算机网络安全评价的研究主要关注如何利用各种技术和方法,尤其是神经网络模型,来评估并提升网络的安全性。当前,随着互联网和信息技术的迅速发展,计算机网络在各个领域的应用日益广泛,但随之而来的是网络安全...

基于神经网络下的网络安全评价机制.pdf

基于神经网络下的网络安全评价机制.pdf

基于神经网络的计算机网络安全评价技术.pdf

总的来说,基于神经网络的计算机网络安全评价技术是利用现代人工智能手段解决网络安全问题的有效途径。它能够更好地适应网络环境的复杂性,提高安全事件的预测和防范能力。这种方法的应用不仅有助于及时发现和预防...

基于神经网络算法的网络安全评价模型.pdf

在探讨网络安全评价模型时,本论文中提出了一个结合遗传算法和神经网络(特别是反向传播算法BP)的综合评价模型,称为GABP算法评价模型。该模型的设计目标是为了准确评价复杂网络信息安全水平。在当前日益复杂的网络...

Pytorch版代码幻灯片.zip

Jupyter-Notebook

Jupyter_Chat甄嬛是利用甄嬛传剧本中所有关于甄嬛的台词和语句基于ChatGLM2进行LoRA微调得到的模仿甄.zip

Jupyter-Notebook

CSDN会员

开通CSDN年卡参与万元壕礼抽奖

海量

VIP免费资源

千本

正版电子书

商城

会员专享价

千门

课程&专栏

全年可省5,000元

立即开通

全年可省5,000元

立即开通

最新推荐

基于LSTM循环神经网络的故障时间序列预测_王鑫.pdf

标题中的“基于LSTM循环神经网络的故障时间序列预测”是指利用长短期记忆(LSTM)网络,一种深度学习中的特殊类型循环神经网络(RNN),来预测复杂系统的故障发生时间。这种预测方法主要适用于处理时间序列数据,...

机器学习在网络安全中应用的一些资源汇总

例如,通过神经网络预测密码的脆弱性,利用异常检测方法识别基于Payload的网络入侵,以及使用元数据和结构特征检测恶意PDF文件。对抗性学习也被引入,以抵御那些针对机器学习模型的攻击,如对抗性支持向量机学习。...

基于模糊神经网络的火灾报警系统的设计

【基于模糊神经网络的火灾报警系统的设计】 火灾报警系统在现代社会中的重要性不言而喻,随着城市化进程的加速,确保建筑物内的消防安全成为了至关重要的任务。传统的火灾报警系统往往依赖单一传感器来检测火灾特征...

基于BP神经网络的城市时用水量分时段预测模型

本文主要探讨了基于BP神经网络的城市时用水量分时段预测模型,旨在解决现有预测模型对影响因素分析不足的问题。 首先,文章指出当前时用水量预测模型在分析影响因素方面存在欠缺,这限制了预测的准确性。为了改善这...

基于深层卷积神经网络的剪枝优化

卷积神经网络(CNN)是深度学习中的核心组成部分,它通过模拟人脑视觉皮层的工作原理,能够自动学习和提取图像特征,从而实现高效的模式识别。 自VGGNet的提出,深度学习开始迈向更深层次的网络结构,如AlexNet、...

高清艺术文字图标资源,PNG和ICO格式免费下载

资源摘要信息:"艺术文字图标下载" 1. 资源类型及格式:本资源为艺术文字图标下载,包含的图标格式有PNG和ICO两种。PNG格式的图标具有高度的透明度以及较好的压缩率,常用于网络图形设计,支持24位颜色和8位alpha透明度,是一种无损压缩的位图图形格式。ICO格式则是Windows操作系统中常见的图标文件格式,可以包含不同大小和颜色深度的图标,通常用于桌面图标和程序的快捷方式。 2. 图标尺寸:所下载的图标尺寸为128x128像素,这是一个标准的图标尺寸,适用于多种应用场景,包括网页设计、软件界面、图标库等。在设计上,128x128像素提供了足够的面积来展现细节,而大尺寸图标也可以方便地进行缩放以适应不同分辨率的显示需求。 3. 下载数量及内容:资源提供了12张艺术文字图标。这些图标可以用于个人项目或商业用途,具体使用时需查看艺术家或资源提供方的版权声明及使用许可。在设计上,艺术文字图标融合了艺术与文字的元素,通常具有一定的艺术风格和创意,使得图标不仅具备标识功能,同时也具有观赏价值。 4. 设计风格与用途:艺术文字图标往往具有独特的设计风格,可能包括手绘风格、抽象艺术风格、像素艺术风格等。它们可以用于各种项目中,如网站设计、移动应用、图标集、软件界面等。艺术文字图标集可以在视觉上增加内容的吸引力,为用户提供直观且富有美感的视觉体验。 5. 使用指南与版权说明:在使用这些艺术文字图标时,用户应当仔细阅读下载页面上的版权声明及使用指南,了解是否允许修改图标、是否可以用于商业用途等。一些资源提供方可能要求在使用图标时保留作者信息或者在产品中适当展示图标来源。未经允许使用图标可能会引起版权纠纷。 6. 压缩文件的提取:下载得到的资源为压缩文件,文件名称为“8068”,意味着用户需要将文件解压缩以获取里面的PNG和ICO格式图标。解压缩工具常见的有WinRAR、7-Zip等,用户可以使用这些工具来提取文件。 7. 具体应用场景:艺术文字图标下载可以广泛应用于网页设计中的按钮、信息图、广告、社交媒体图像等;在应用程序中可以作为启动图标、功能按钮、导航元素等。由于它们的尺寸较大且具有艺术性,因此也可以用于打印材料如宣传册、海报、名片等。 通过上述对艺术文字图标下载资源的详细解析,我们可以看到,这些图标不仅是简单的图形文件,它们集合了设计美学和实用功能,能够为各种数字产品和视觉传达带来创新和美感。在使用这些资源时,应遵循相应的版权规则,确保合法使用,同时也要注重在设计时根据项目需求对图标进行适当调整和优化,以获得最佳的视觉效果。

管理建模和仿真的文件

管理Boualem Benatallah引用此版本:布阿利姆·贝纳塔拉。管理建模和仿真。约瑟夫-傅立叶大学-格勒诺布尔第一大学,1996年。法语。NNT:电话:00345357HAL ID:电话:00345357https://theses.hal.science/tel-003453572008年12月9日提交HAL是一个多学科的开放存取档案馆,用于存放和传播科学研究论文,无论它们是否被公开。论文可以来自法国或国外的教学和研究机构,也可以来自公共或私人研究中心。L’archive ouverte pluridisciplinaire

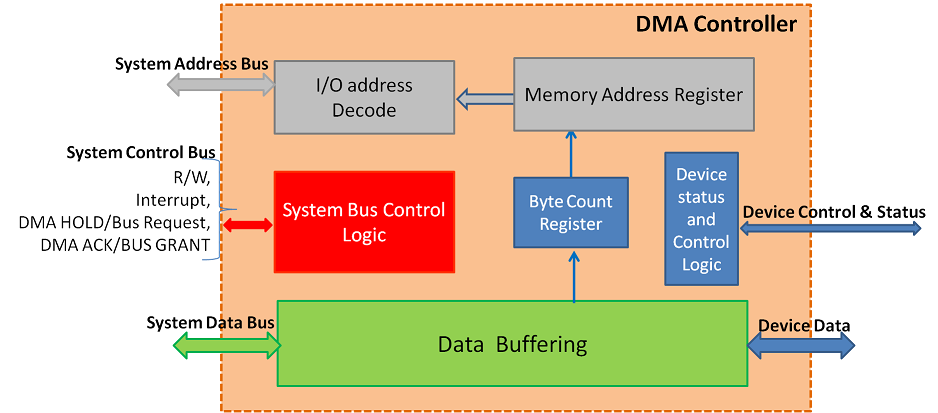

DMA技术:绕过CPU实现高效数据传输

# 1. DMA技术概述 DMA(直接内存访问)技术是现代计算机架构中的关键组成部分,它允许外围设备直接与系统内存交换数据,而无需CPU的干预。这种方法极大地减少了CPU处理I/O操作的负担,并提高了数据传输效率。在本章中,我们将对DMA技术的基本概念、历史发展和应用领域进行概述,为读

SGM8701电压比较器如何在低功耗电池供电系统中实现高效率运作?

SGM8701电压比较器的超低功耗特性是其在电池供电系统中高效率运作的关键。其在1.4V电压下工作电流仅为300nA,这种低功耗水平极大地延长了电池的使用寿命,尤其适用于功耗敏感的物联网(IoT)设备,如远程传感器节点。SGM8701的低功耗设计得益于其优化的CMOS输入和内部电路,即使在电池供电的设备中也能提供持续且稳定的性能。 参考资源链接:[SGM8701:1.4V低功耗单通道电压比较器](https://wenku.csdn.net/doc/2g6edb5gf4?spm=1055.2569.3001.10343) 除此之外,SGM8701的宽电源电压范围支持从1.4V至5.5V的电

mui框架HTML5应用界面组件使用示例教程

资源摘要信息:"HTML5基本类模块V1.46例子(mui角标+按钮+信息框+进度条+表单演示)-易语言" 描述中的知识点: 1. HTML5基础知识:HTML5是最新一代的超文本标记语言,用于构建和呈现网页内容。它提供了丰富的功能,如本地存储、多媒体内容嵌入、离线应用支持等。HTML5的引入使得网页应用可以更加丰富和交互性更强。 2. mui框架:mui是一个轻量级的前端框架,主要用于开发移动应用。它基于HTML5和JavaScript构建,能够帮助开发者快速创建跨平台的移动应用界面。mui框架的使用可以使得开发者不必深入了解底层技术细节,就能够创建出美观且功能丰富的移动应用。 3. 角标+按钮+信息框+进度条+表单元素:在mui框架中,角标通常用于指示未读消息的数量,按钮用于触发事件或进行用户交互,信息框用于显示临时消息或确认对话框,进度条展示任务的完成进度,而表单则是收集用户输入信息的界面组件。这些都是Web开发中常见的界面元素,mui框架提供了一套易于使用和自定义的组件实现这些功能。 4. 易语言的使用:易语言是一种简化的编程语言,主要面向中文用户。它以中文作为编程语言关键字,降低了编程的学习门槛,使得编程更加亲民化。在这个例子中,易语言被用来演示mui框架的封装和使用,虽然描述中提到“如何封装成APP,那等我以后再说”,暗示了mui框架与移动应用打包的进一步知识,但当前内容聚焦于展示HTML5和mui框架结合使用来创建网页应用界面的实例。 5. 界面美化源码:文件的标签提到了“界面美化源码”,这说明文件中包含了用于美化界面的代码示例。这可能包括CSS样式表、JavaScript脚本或HTML结构的改进,目的是为了提高用户界面的吸引力和用户体验。 压缩包子文件的文件名称列表中的知识点: 1. mui表单演示.e:这部分文件可能包含了mui框架中的表单组件演示代码,展示了如何使用mui框架来构建和美化表单。表单通常包含输入字段、标签、按钮和其他控件,用于收集和提交用户数据。 2. mui角标+按钮+信息框演示.e:这部分文件可能展示了mui框架中如何实现角标、按钮和信息框组件,并进行相应的事件处理和样式定制。这些组件对于提升用户交互体验至关重要。 3. mui进度条演示.e:文件名表明该文件演示了mui框架中的进度条组件,该组件用于向用户展示操作或数据处理的进度。进度条组件可以增强用户对系统性能和响应时间的感知。 4. html5标准类1.46.ec:这个文件可能是核心的HTML5类库文件,其中包含了HTML5的基础结构和类定义。"1.46"表明这是特定版本的类库文件,而".ec"文件扩展名可能是易语言项目中的特定格式。 总结来说,这个资源摘要信息涉及到HTML5的前端开发、mui框架的界面元素实现和美化、易语言在Web开发中的应用,以及如何利用这些技术创建功能丰富的移动应用界面。通过这些文件和描述,可以学习到如何利用mui框架实现常见的Web界面元素,并通过易语言将这些界面元素封装成移动应用。