首页

编码:隐匿咋计算机软硬件背后的语言

编码:隐匿咋计算机软硬件背后的语言

时间: 2023-06-16 20:05:11

浏览: 94

编码是指将信息转换为计算机能够识别和处理的数字形式的过程,它隐含了计算机软件和硬件背后的语言。在计算机中,每个字符、数字和符号都有对应的二进制代码,这些二进制代码可以通过适当的编码方式表示为文本、图像、音频等形式的信息。常见的编码方式包括ASCII、Unicode等。通过编码,计算机可以准确地理解和处理信息,从而完成各种任务。

阅读全文

立即开通

100%中奖

相关推荐

解密计算机工作原理:《编码:隐匿在软硬件背后的语言》

"编码:隐匿在计算机软硬件背后的语言,作者Charles Petzold,讲述了计算机工作原理,适合各层次读者阅读,旨在让读者深入理解计算机的运作机制。" 本书《编码:隐匿在计算机软硬件背后的语言》是Charles Petzold的...

解密编码:计算机软硬件背后的秘密语言

"《编码——隐匿在计算机软硬件背后的语言上的秘密》是一本揭示计算机软硬件基础原理的书籍,作者通过生动的故事介绍了编码的基本概念。书中提到了10岁的孩子利用手电筒进行夜间交流的例子,从而引出了信息编码的...

探索计算机语言:编码与软硬件的奥秘

资源摘要信息:"《编码:隐匿在计算机软硬件背后的语言》是美国作家佩措撰写的一本关于计算机科学领域的科普书籍。该书深入浅出地探讨了计算机编程和信息编码的基本原理,强调了编码在计算机硬件和软件中的核心作用。...

编码:隐匿在计算机软硬件背后的语言

《编码:隐匿在计算机软硬件背后的语言》是作者查尔斯·佩措尔德的一部经典著作,深入浅出地揭示了计算机世界中隐藏的编码秘密。这本书是计算机科学入门者和爱好者理解计算机工作原理的重要读物,尤其适合对计算机...

编码:隐匿在计算机软硬件背后的语言

《编码:隐匿在计算机软硬件背后的语言》是讲述计算机工作原理的书。不过,你千万不要因为“工作原理”之类的字眼就武断地认为,它是晦涩而难懂的。作者用丰富的想象和清晰的笔墨将看似繁杂的理论阐述得通俗易懂,你...

编码:隐匿在计算机软硬件背后的语言 kindle 专用

这是一本讲述计算机工作原理的书。不过,你千万不要因为“工作原理”之类的字眼就武断地认为,它是晦涩而难懂的。作者用丰富的想象和清晰的笔墨将看似繁杂的理论阐述得通俗易懂,你丝毫不会感到枯燥和生硬。更重要的...

编码:隐匿在计算机软硬件背后的语言 Kindle电子书格式

epub电子书格式,中文版。排版清晰, Kindle/手机可用

编码:隐匿在计算机软硬件背后的语言.7z

《编码:隐匿在计算机软硬件背后的语言》是一本深入浅出地介绍计算机科学基础知识的著作,对于初入IT行业的读者来说,它是一份极好的启蒙读物。书中的核心主题——“编码”,指的是计算机中数据和指令的表示方式,是...

编码:隐匿在计算机软硬件背后的语言(美)佩措尔德

计算机为什么是二进制?原码、反码、补码的运行机制。

编码:隐匿在计算机软硬件背后的语言(美)佩措尔德.

《编码:隐匿在计算机软硬件背后的语言》是由美国作者Charles Petzold撰写的一本深入浅出介绍计算机编码原理的经典著作。这本书旨在揭示隐藏在计算机软硬件背后的神秘语言,帮助读者理解信息如何在数字世界中被处理...

编码:隐匿在计算机软硬件背后的语言-查尔斯•佩措尔德.epub

编码:隐匿在计算机软硬件背后的语言-查尔斯•佩措尔德.epub

编码秘密:揭示计算机软硬件的工作原理

"《编码:隐匿在计算机软硬件背后的语言》是一本深入浅出介绍计算机工作原理的书籍,适合所有级别的读者阅读。书中通过生动的比喻和故事,如手电筒通信的例子,来解释复杂的计算机概念,使得读者能够轻松理解。" 在...

编码奥秘:揭示计算机软硬件的工作原理

"《编码:隐匿在计算机软硬件背后的语言》是一本关于计算机工作原理的书籍,通过通俗易懂的叙述方式解释复杂的理论,使读者深入理解计算机的工作机制。书中通过手电筒通信的场景引入编码的概念,展示了信息传递的...

基于STM32单片机的激光雕刻机控制系统设计-含详细步骤和代码

内容概要:本文详细介绍了基于STM32单片机的激光雕刻机控制系统的设计。系统包括硬件设计、软件设计和机械结构设计,主要功能有可调节激光功率大小、改变雕刻速率、手动定位、精确雕刻及切割。硬件部分包括STM32最小系统、步进电机驱动模块、激光发生器控制电路、人机交互电路和串口通信电路。软件部分涉及STM32CubeMX配置、G代码解析、步进电机控制、激光功率调节和手动定位功能的实现。 适合人群:对嵌入式系统和激光雕刻机感兴趣的工程师和技术人员。 使用场景及目标:① 适用于需要高精度激光雕刻的应用场合;② 为开发类似的激光雕刻控制系统提供设计参考。 阅读建议:本文提供了详细的硬件和软件设计方案,读者应结合实际应用场景进行理解,重点关注电路设计和代码实现。

白色简洁风格的前端网站模板下载.zip

白色简洁风格的前端网站模板下载.zip

HarmonyException如何解决.md

HarmonyException如何解决.md

sdfsdfdsfsdfs222

sdfsdfdsfsdfs222

(177373454)html+css+js学习代码.zip

html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+js学习代码 html+css+js学习代码html+css+js学习代码html+css+j

usbgps2.apk

usbgps2.apk

CSDN会员

开通CSDN年卡参与万元壕礼抽奖

海量

VIP免费资源

千本

正版电子书

商城

会员专享价

千门

课程&专栏

全年可省5,000元

立即开通

全年可省5,000元

立即开通

大家在看

海思芯片规格对比.pdf

本文档介绍了 Hi35XXX 系列芯片,并从芯片的内核、视频编解码性能,图像处理能力,ISP,音频编解码能力,加密引擎,音频接口,外设接口,boot方式,SDK版本,物理特性等进行对比。

C#线上考试系统源码.zip

C#线上考试系统源码.zip

polsarpro官方教程、操作说明 PolSARpro v5.0 Software Training Course

polsarpro官方教程、操作说明 PolSARpro v5.0 Software Training Course

人工智能技术在数值天气预报中的应用.zip

人工智能技术在数值天气预报中的应用

WRF model前处理.md

本人整理了一部分用于WRF Domain输出和nc文件处理的一些python代码,需要用typora打开

最新推荐

JS中input表单隐藏域及其使用方法

隐藏域主要用于收集或发送数据,尤其在处理表单提交时,它们提供了隐匿性,使得用户看不到但服务器可以接收到的数据。以下是对`input`表单隐藏域的详细说明: ### 一、表单隐藏域 在HTML中,创建一个隐藏域的语法...

基于STM32单片机的激光雕刻机控制系统设计-含详细步骤和代码

内容概要:本文详细介绍了基于STM32单片机的激光雕刻机控制系统的设计。系统包括硬件设计、软件设计和机械结构设计,主要功能有可调节激光功率大小、改变雕刻速率、手动定位、精确雕刻及切割。硬件部分包括STM32最小系统、步进电机驱动模块、激光发生器控制电路、人机交互电路和串口通信电路。软件部分涉及STM32CubeMX配置、G代码解析、步进电机控制、激光功率调节和手动定位功能的实现。 适合人群:对嵌入式系统和激光雕刻机感兴趣的工程师和技术人员。 使用场景及目标:① 适用于需要高精度激光雕刻的应用场合;② 为开发类似的激光雕刻控制系统提供设计参考。 阅读建议:本文提供了详细的硬件和软件设计方案,读者应结合实际应用场景进行理解,重点关注电路设计和代码实现。

掌握HTML/CSS/JS和Node.js的Web应用开发实践

资源摘要信息:"本资源摘要信息旨在详细介绍和解释提供的文件中提及的关键知识点,特别是与Web应用程序开发相关的技术和概念。" 知识点一:两层Web应用程序架构 两层Web应用程序架构通常指的是客户端-服务器架构中的一个简化版本,其中用户界面(UI)和应用程序逻辑位于客户端,而数据存储和业务逻辑位于服务器端。在这种架构中,客户端(通常是一个Web浏览器)通过HTTP请求与服务器端进行通信。服务器端处理请求并返回数据或响应,而客户端负责展示这些信息给用户。 知识点二:HTML/CSS/JavaScript技术栈 在Web开发中,HTML、CSS和JavaScript是构建前端用户界面的核心技术。HTML(超文本标记语言)用于定义网页的结构和内容,CSS(层叠样式表)负责网页的样式和布局,而JavaScript用于实现网页的动态功能和交互性。 知识点三:Node.js技术 Node.js是一个基于Chrome V8引擎的JavaScript运行时环境,它允许开发者使用JavaScript来编写服务器端代码。Node.js是非阻塞的、事件驱动的I/O模型,适合构建高性能和高并发的网络应用。它广泛用于Web应用的后端开发,尤其适合于I/O密集型应用,如在线聊天应用、实时推送服务等。 知识点四:原型开发 原型开发是一种设计方法,用于快速构建一个可交互的模型或样本来展示和测试产品的主要功能。在软件开发中,原型通常用于评估概念的可行性、收集用户反馈,并用作后续迭代的基础。原型开发可以帮助团队和客户理解产品将如何运作,并尽早发现问题。 知识点五:设计探索 设计探索是指在产品设计过程中,通过创新思维和技术手段来探索各种可能性。在Web应用程序开发中,这可能意味着考虑用户界面设计、用户体验(UX)和用户交互(UI)的创新方法。设计探索的目的是创造一个既实用又吸引人的应用程序,可以提供独特的价值和良好的用户体验。 知识点六:评估可用性和有效性 评估可用性和有效性是指在开发过程中,对应用程序的可用性(用户能否容易地完成任务)和有效性(应用程序是否达到了预定目标)进行检查和测试。这通常涉及用户测试、反馈收集和性能评估,以确保最终产品能够满足用户的需求,并在技术上实现预期的功能。 知识点七:HTML/CSS/JavaScript和Node.js的特定部分使用 在Web应用程序开发中,开发者需要熟练掌握HTML、CSS和JavaScript的基础知识,并了解如何将它们与Node.js结合使用。例如,了解如何使用JavaScript的AJAX技术与服务器端进行异步通信,或者如何利用Node.js的Express框架来创建RESTful API等。 知识点八:应用领域的广泛性 本文件提到的“基准要求”中提到,通过两层Web应用程序可以实现多种应用领域,如游戏、物联网(IoT)、组织工具、商务、媒体等。这说明了Web技术的普适性和灵活性,它们可以被应用于构建各种各样的应用程序,满足不同的业务需求和用户场景。 知识点九:创造性界限 在开发Web应用程序时,鼓励开发者和他们的合作伙伴探索创造性界限。这意味着在确保项目目标和功能要求得以满足的同时,也要勇于尝试新的设计思路、技术方案和用户体验方法,从而创造出新颖且技术上有效的解决方案。 知识点十:参考资料和文件结构 文件名称列表中的“a2-shortstack-master”暗示了这是一个与作业2相关的项目文件夹或代码库。通常,在这样的文件夹结构中,可以找到HTML文件、样式表(CSS文件)、JavaScript脚本以及可能包含Node.js应用的服务器端代码。开发者可以使用这些文件来了解项目结构、代码逻辑和如何将各种技术整合在一起以创建一个完整的工作应用程序。

管理建模和仿真的文件

管理Boualem Benatallah引用此版本:布阿利姆·贝纳塔拉。管理建模和仿真。约瑟夫-傅立叶大学-格勒诺布尔第一大学,1996年。法语。NNT:电话:00345357HAL ID:电话:00345357https://theses.hal.science/tel-003453572008年12月9日提交HAL是一个多学科的开放存取档案馆,用于存放和传播科学研究论文,无论它们是否被公开。论文可以来自法国或国外的教学和研究机构,也可以来自公共或私人研究中心。L’archive ouverte pluridisciplinaire

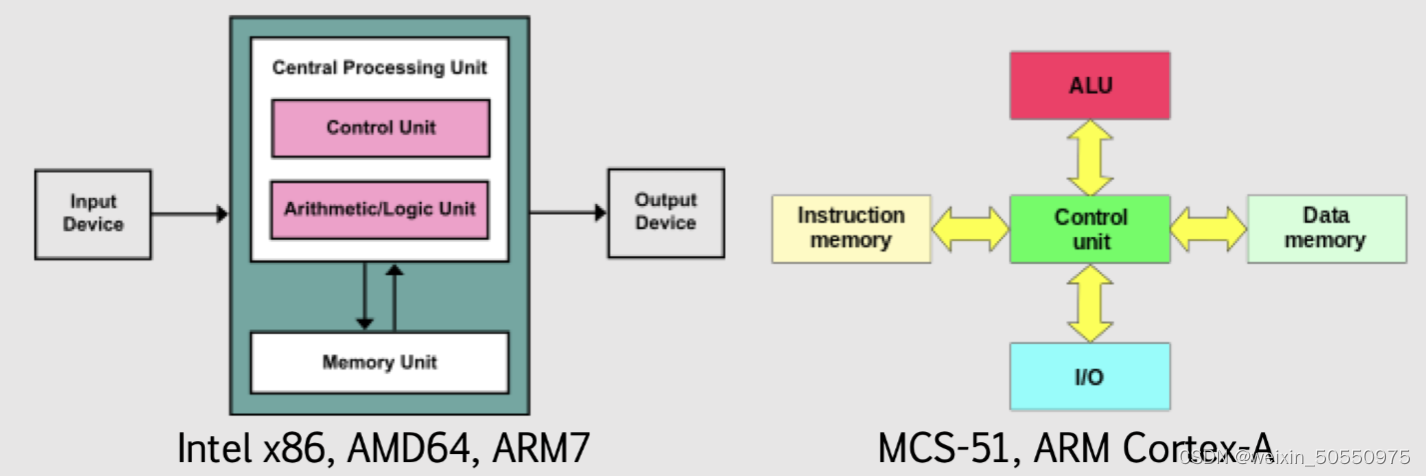

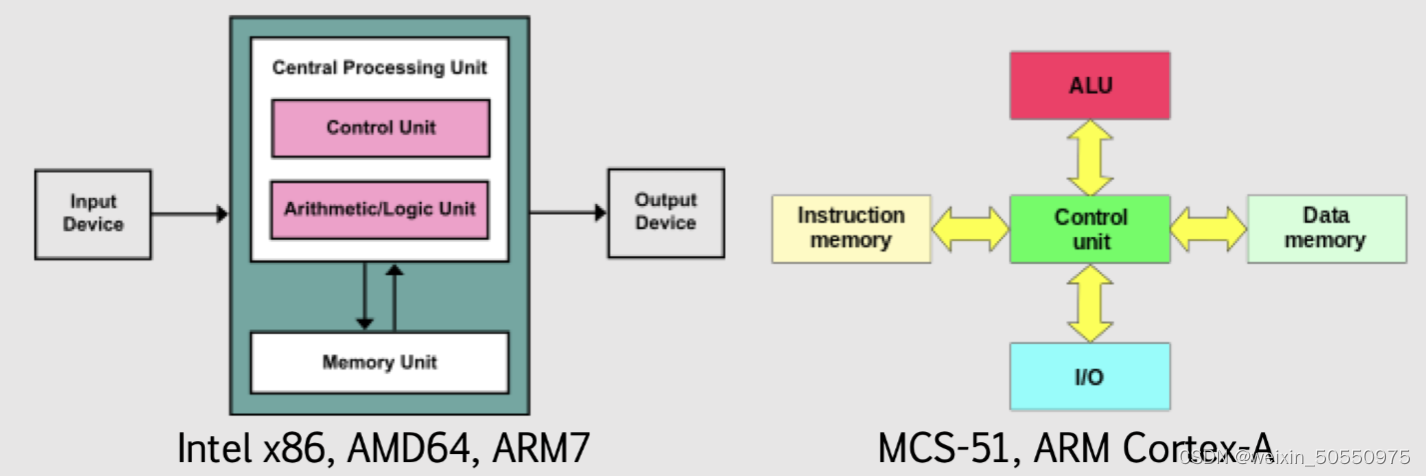

计算机体系结构概述:基础概念与发展趋势

# 摘要 计算机体系结构作为计算机科学的核心领域,经历了从经典模型到现代新发展的演进过程。本文从基本概念出发,详细介绍了冯·诺依曼体系结构、哈佛体系结构以及RISC和CISC体系结构的设计原则和特点。随后,文章探讨了现代计算机体系结构的新发展,包括并行计算体系结构、存储体系结构演进和互连网络的发展。文中还深入分析了前沿技术如量子计算机原理、脑启发式计算以及边缘计算和物联网的结合。最后,文章对计算机体系结构未来的发展趋

int a[][3]={{1,2},{4}}输出这个数组

`int a[][3]={{1,2},{4}}` 定义了一个二维数组,它有两行三列,但是只填充了前两行的数据。第一行是 {1, 2},第二行是 {4}。 当你尝试输出这个数组时,需要注意的是,由于分配的空间是固定的,所以对于只填充了两行的情况,第三列是未初始化的,通常会被默认为0。因此,常规的打印方式会输出类似这样的结果: ``` a[0][0]: 1 a[0][1]: 2 a[1][0]: 4 a[1][1]: (未初始化,可能是0) ``` 如果需要展示所有元素,即使是未初始化的部分,可能会因为语言的不同而有不同的显示方式。例如,在C++或Java中,你可以遍历整个数组来输出: `

勒玛算法研讨会项目:在线商店模拟与Qt界面实现

资源摘要信息: "lerma:算法研讨会项目" 在本节中,我们将深入了解一个名为“lerma:算法研讨会项目”的模拟在线商店项目。该项目涉及多个C++和Qt框架的知识点,包括图形用户界面(GUI)的构建、用户认证、数据存储以及正则表达式的应用。以下是项目中出现的关键知识点和概念。 标题解析: - lerma: 看似是一个项目或产品的名称,作为算法研讨会的一部分,这个名字可能是项目创建者或组织者的名字,用于标识项目本身。 - 算法研讨会项目: 指示本项目是一个在算法研究会议或研讨会上呈现的项目,可能是为了教学、展示或研究目的。 描述解析: - 模拟在线商店项目: 项目旨在创建一个在线商店的模拟环境,这涉及到商品展示、购物车、订单处理等常见在线购物功能的模拟实现。 - Qt安装: 项目使用Qt框架进行开发,Qt是一个跨平台的应用程序和用户界面框架,所以第一步是安装和设置Qt开发环境。 - 阶段1: 描述了项目开发的第一阶段,包括使用Qt创建GUI组件和实现用户登录、注册功能。 - 图形组件简介: 对GUI组件的基本介绍,包括QMainWindow、QStackedWidget等。 - QStackedWidget: 用于在多个页面或视图之间切换的组件,类似于标签页。 - QLineEdit: 提供单行文本输入的控件。 - QPushButton: 按钮控件,用于用户交互。 - 创建主要组件以及登录和注册视图: 涉及如何构建GUI中的主要元素和用户交互界面。 - QVBoxLayout和QHBoxLayout: 分别表示垂直和水平布局,用于组织和排列控件。 - QLabel: 显示静态文本或图片的控件。 - QMessageBox: 显示消息框的控件,用于错误提示、警告或其他提示信息。 - 创建User类并将User类型向量添加到MainWindow: 描述了如何在项目中创建用户类,并在主窗口中实例化用户对象集合。 - 登录和注册功能: 功能实现,包括验证电子邮件、用户名和密码。 - 正则表达式的实现: 使用QRegularExpression类来验证输入字段的格式。 - 第二阶段: 描述了项目开发的第二阶段,涉及数据的读写以及用户数据的唯一性验证。 - 从JSON格式文件读取和写入用户: 描述了如何使用Qt解析和生成JSON数据,JSON是一种轻量级的数据交换格式,易于人阅读和编写,同时也易于机器解析和生成。 - 用户名和电子邮件必须唯一: 在数据库设计时,确保用户名和电子邮件字段的唯一性是常见的数据完整性要求。 - 在允许用户登录或注册之前,用户必须选择代表数据库的文件: 用户在进行登录或注册之前需要指定一个包含用户数据的文件,这可能是项目的一种安全或数据持久化机制。 标签解析: - C++: 标签说明项目使用的编程语言是C++。C++是一种高级编程语言,广泛应用于软件开发领域,特别是在性能要求较高的系统中。 压缩包子文件的文件名称列表: - lerma-main: 这可能是包含项目主要功能或入口点的源代码文件或模块的名称。通常,这样的文件包含应用程序的主要逻辑和界面。 通过这些信息,可以了解到该项目是一个采用Qt框架和C++语言开发的模拟在线商店应用程序,它不仅涉及基础的GUI设计,还包括用户认证、数据存储、数据验证等后端逻辑。这个项目不仅为开发者提供了一个实践Qt和C++的机会,同时也为理解在线商店运行机制提供了一个良好的模拟环境。

"互动学习:行动中的多样性与论文攻读经历"

多样性她- 事实上SCI NCES你的时间表ECOLEDO C Tora SC和NCESPOUR l’Ingén学习互动,互动学习以行动为中心的强化学习学会互动,互动学习,以行动为中心的强化学习计算机科学博士论文于2021年9月28日在Villeneuve d'Asq公开支持马修·瑟林评审团主席法布里斯·勒菲弗尔阿维尼翁大学教授论文指导奥利维尔·皮耶昆谷歌研究教授:智囊团论文联合主任菲利普·普雷教授,大学。里尔/CRISTAL/因里亚报告员奥利维耶·西格德索邦大学报告员卢多维奇·德诺耶教授,Facebook /索邦大学审查员越南圣迈IMT Atlantic高级讲师邀请弗洛里安·斯特鲁布博士,Deepmind对于那些及时看到自己错误的人...3谢谢你首先,我要感谢我的两位博士生导师Olivier和Philippe。奥利维尔,"站在巨人的肩膀上"这句话对你来说完全有意义了。从科学上讲,你知道在这篇论文的(许多)错误中,你是我可以依

【计算机组成原理精讲】:从零开始深入理解计算机硬件

# 摘要 本文全面介绍了计算机组成的原理、数据的表示与处理、存储系统、中央处理器(CPU)设计以及系统结构与性能优化的现代技术。从基本的数制转换到复杂的高速缓冲存储器设计,再到CPU的流水线技术,文章深入阐述了关键概念和设计要点。此外,本文还探讨了现代计算机体系结构的发展,性能评估标准,以及如何通过软硬件协同设计来优化系统性能。计算机组成原理在云计算、人工智能和物联网等现代技术应用中的角色也被分析,旨在展示其在支撑未来技术进

vue2加载高德地图

Vue 2 中加载高德地图通常需要通过第三方库 Vue-Amap 来集成。首先,你需要安装这个库,可以使用 npm 或者 yarn 安装: ```bash npm install @vue-amap/core @vue-amap/map # 或者 yarn add @vue-amap/core @vue-amap/map ``` 然后,在 Vue 组件中导入并配置高德地图,例如在 main.js 或者单个组件的 script 部分: ```javascript import AMap from '@vue-amap/core' import Map from '@vue-amap/map