【安全使用Androrat】:避免风险,精通安全配置与故障排除

发布时间: 2024-09-28 16:57:48 阅读量: 5 订阅数: 32

# 1. Androrat的基本概念与应用场景

## 1.1 Androrat的基本概念

Androrat是一个开源的Android远程访问工具(RAT),主要用于安全研究人员和开发者。它可以提供远程管理Android设备的能力,包括截屏、获取通话记录、短信、联系人等信息。Androrat的主要特点在于其强大的功能和灵活的配置方式,使其在安全测试和应用开发中具有广泛的应用。

## 1.2 Androrat的工作原理

Androrat通过客户端和服务端的模式进行工作。服务端安装在攻击者的电脑上,客户端则需要被植入到目标Android设备上。一旦客户端与服务端建立连接,攻击者就可以通过服务端控制目标设备,执行各种操作。

## 1.3 Androrat的应用场景

Androrat在多种场景下都有应用,如进行安全测试、获取设备信息、远程管理设备等。此外,Androrat也可以用于教育和研究目的,帮助安全爱好者和研究人员了解Android平台的安全机制和攻击方式。然而,需要注意的是,非法使用Androrat侵犯他人隐私和权益是违法行为,应避免在不被允许的情况下使用Androrat。

# 2. Androrat安全配置的理论基础

## 2.1 Androrat的安全架构

### 2.1.1 安全架构概述

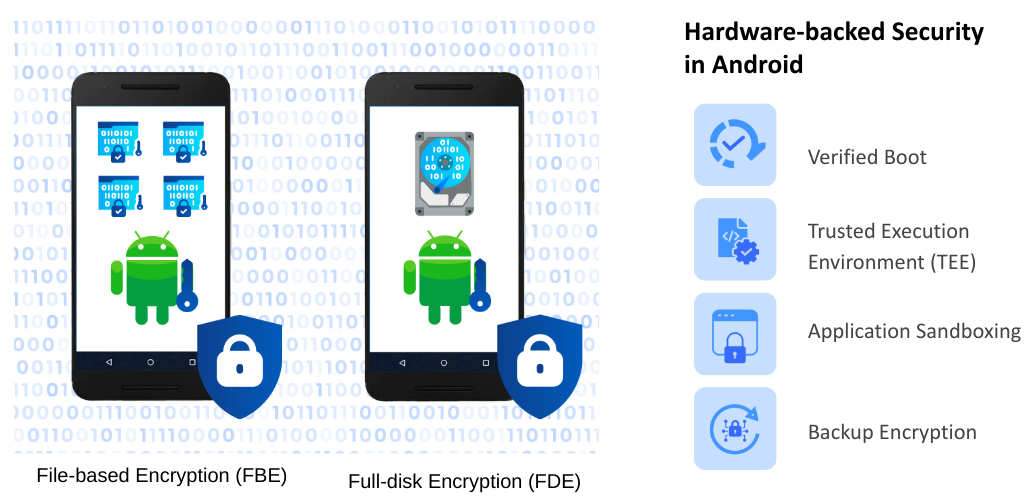

Androrat是一个广泛用于移动设备远程管理和监控的工具,其安全架构的设计是为了保障数据的机密性、完整性和可用性。在构建安全架构时,Androrat采用了分层的安全模型,每一层都针对不同的安全威胁提供了相应的防御措施。

安全架构的设计原则可以概括为以下几点:

- 最小权限原则:每个组件只被授予完成任务所必需的权限。

- 层次保护:从网络边界到应用层,通过多层防御增强安全性。

- 数据加密:保护数据在传输和存储过程中的安全,防止数据泄露。

### 2.1.2 加密与认证机制

加密是保障信息不被未授权访问的重要手段。Androrat使用了多种加密技术来保护数据,包括对称加密和非对称加密。非对称加密用于加密密钥的交换过程,而对称加密则用于实际的数据传输。此外,Androrat还提供了数字签名,用于验证数据的完整性和来源。

认证机制是确保只有合法用户能够访问系统的关键。Androrat支持多种认证方式,例如用户名和密码认证、证书认证以及基于token的认证等。这些认证方式通过在用户和系统之间建立一个安全的信道,保障了系统的安全。

## 2.2 安全通信的实现

### 2.2.1 网络协议的选择与配置

Androrat在通信过程中涉及到多种网络协议,其中最核心的是基于HTTP或HTTPS的Web服务。选择哪种协议,取决于系统对安全性需求和性能的权衡。

对于HTTP协议,虽然传输速度快,但缺乏数据加密和身份认证,容易受到中间人攻击。而HTTPS协议,通过SSL/TLS层提供了数据传输的加密和服务器的身份验证。

配置Web服务时,通常需要设置合适的端口,配置SSL证书,以及使用强加密算法。以下是一个简单的配置示例:

```yaml

server:

port: 8443 # 使用HTTPS协议的端口

ssl:

key-store:classpath:keystore.jks

key-store-password: password

key-password: password

key-store-type:JKS

client-auth: false

enabled-protocols: TLSv1.2

```

### 2.2.2 数据传输的加密策略

加密策略通常指的是在数据传输过程中所采用的加密方法和措施。对于Androrat,数据传输的加密策略包括:

- 使用强加密套件:比如TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384。

- 定期更换密钥:密钥定期更新可以减少密钥泄露带来的风险。

- 加密会话数据:对于敏感数据,即使是在一个安全的连接内,也应当进行加密。

实施加密策略时,系统管理员需要对加密算法、密钥管理等有足够的了解,并且遵循最佳实践。

## 2.3 访问控制与权限管理

### 2.3.1 用户与角色管理

用户与角色管理是安全策略中的核心组成部分,它定义了哪些用户可以访问哪些资源。Androrat支持基于角色的访问控制(RBAC),这允许管理员根据用户的角色分配权限,而不是为每个用户单独分配。

在用户管理过程中,需要遵循以下步骤:

- 创建角色,并定义好角色的权限范围。

- 创建用户账户,并将其分配到适当的角色中。

- 定期审查用户权限,确保权限的合理性。

角色与权限的配置示例代码如下:

```java

// 创建角色

Role adminRole = new Role("administrator");

adminRole授予("config", "read", "write");

// 创建用户并分配角色

User admin = new User("admin");

admin授予(adminRole);

// 定义权限

Permission readConfig = new Permission("config", "read");

Permission writeConfig = new Permission("config", "write");

```

### 2.3.2 权限分配的最佳实践

权限分配是整个安全体系的基石。分配权限时,需要遵循以下最佳实践:

- 最小权限原则:只授予执行任务所必需的最小权限集。

- 分散管理:不同的管理职责由不同的用户负责,避免权限集中。

- 定期审计:周期性地检查权限分配,确保其符合组织的安全政策。

- 应急权限:为应对安全事件,应预先定义好应急权限分配方案。

例如,在处理数据的读写权限时,可以定义如下的权限规则:

```java

// 仅允许特定角色读写数据

adminRole授予("data", "read", "write");

```

通过上述策略,Androrat可以确保在不同的使用场景下,用户和角色管理的安全性和有效性。

在下一章,我们将继续探讨Androrat安全实践与故障排查的具体应用,以及如何实施安全配置,以及解决常见的安全问题。

# 3. Androrat安全实践与故障排查

## 3.1 安全配置实践

### 3.1.1 安全配置步骤详解

Androrat的安全配置是确保应用安全的关键步骤,它涉及到多个层面的安全设置。根据Androrat的安全架构与安全通信实现,我们可以将安全配置步骤概括为以下几个方面:

1. **系统级别的安全设置**:包括服务器的操作系统、中间件、数据库的安全加固。这需要从操作系统层面设置强密码、禁用不必要的服务和端口、及时更新安全补丁等措施。

2. **网络协议安全配置**:确保使用安全的网络协议,例如使用TLS/SSL协议来加密数据传输。在Androrat中,需要配置好证书,确保客户端与服务器之间的通信是经过加密的。

3. **认证与授权机制配置**:设置合适的认证机制,比如双因素认证,以及对用户角色与权限的严格管理。任何尝试访问服务器资源的用户都必须通过严格的认证流程。

4. **应用程序代码的安全审计**:Androrat作为一个应用,需要对其代码进行安全审计,确保没有安全隐患,如SQL注入、XSS攻击等。

5. **数据安全和备份**:确保敏感数据加密存储,以及定期备份,以便在遭受攻击时可以迅速恢复数据。

接下来,让我们以代码块的形式来展示一个安全配置的示例:

```bash

# 示例:配置Androrat的TLS/SSL加密通信

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365

```

此示例使用openssl生成自签名的证书和私钥,用于Androrat的TLS加密。自签名证书适用于内部网络或者测试环境,但不适合生产环境。

### 3.1.2 配置验证与测试

配置完成之后,接下来就是验证与测试阶段,确保所有的配置都是正确的,并且达到了预期的安全效果。以下是几种常见的验证测试方法:

1. **端口扫描**:使用工具如nmap对服务器开放的端口进行扫描,确保只有预期的服务端口是开放的。

2. **漏洞扫描**:使用自动化工具如OpenVAS对系统进行漏洞扫描,找出潜在的安全漏洞。

3. **渗透测试**:由专业的安全团队进行模拟攻击,测试系统的安全防护能力。

4. **性能测试**:确保安全措施(如加密)不会对系统的性能造成过多影响。

以表格形式展示验证测试的关键检查项:

| 检查项 | 说明 | 检查方法 | 预期结果 |

|----------------|-------------------------------|---------------|----------------|

| 端口开放情况 | 仅开放必须的端口 | 使用nmap | 仅列出授权端口 |

| SSL/TLS配置情况 | 配置SSL/TLS确保通信加密 | 使用SSL Labs | 得分A级或以上 |

| 认证机制有效性 | 用户仅可通过身份验证访问资源 | 模拟用户登录测试 | 登录成功/失败 |

| 审计日志完整性 | 日志记录所有安全事件 | 日志审查 | 日志详细记录了所有事件 |

## 3.2 常见安全问题与解决方法

### 3.2.1 安全漏洞的识别与应对

Androrat,像所有其他技术一样,可能存在安全漏洞。攻击者可能利用这些漏洞来危害应用的安全。识别与应对安全漏洞的步骤如下:

1. **漏洞扫描**:通过工具定期扫描应用和服务器,发现潜在漏洞。

2. **风险评估**:根据漏洞的严重性与可能的攻击手段,进行风险评估。

3. **修复漏洞**:如果存在已知漏洞,应根据官方提供的修复方案进行修补。

4. **安全更新**:保持应用与服务器的安全更新,及时打补丁。

5. **安全测试**:在应用修复后,进行安全测试以确保漏洞已被成功修复。

### 3.2.2 安全事件的监控与日志分析

监控Androrat的安全事件和分析日志,对于及时发现攻击行为、进行事后分析至关重要。监控系统应能够:

1. 实时监控网络流量和服务器活动。

2. 对关键操作进行审计,如登录尝试、数据访问、配置更改等。

3. 保存安全日志,并提供日志分析工具。

以下是mermaid格式流程图展示一个监控与日志分析的处理流程:

```mermaid

graph TD;

A[开始监控] --> B[捕获网络流量/服务器活动]

B --> C[实时分析数据]

C --> D{是否存在异常模式?}

D -- 是 --> E[触发告警]

D -- 否 --> F[继续监控]

E --> G[详细日志分析]

F --> B

G --> H{是否需要进一步调查?}

H -- 是 --> I[调查人员介入]

H -- 否 --> J[记录日志事件]

I --> K[采取安全措施]

J --> B

```

## 3.3 故障排除技巧

### 3.3.1 排除网络连接故障

网络连接故障是常见的Androrat应用问题之一。解决网络连接问题时,需要按照以下步骤进行:

1. **检查网络接口状态**:确保网络接口是激活状态,没有物理问题。

2. **检查防火墙设置**:防火墙规则可能阻止了Androrat的网络访问。需要检查并确保Androrat所需端口未被封锁。

3. **分析网络流量**:使用Wireshark等工具捕获网络包,分析数据包是否成功发送和接收。

4. **重置网络配置**:如果以上步骤都无法解决问题,尝试重置网络配置,或使用ping命令测试基本的网络连通性。

### 3.3.2 解决应用崩溃和性能问题

应用崩溃和性能问题可能严重影响Androrat的正常使用。解决这些问题需要采取以下措施:

1. **日志审查**:检查应用日志,了解崩溃时的情况。

2. **资源监控**:使用系统监控工具检查CPU和内存使用情况,判断是否因资源不足导致崩溃。

3. **代码审查**:进行代码审查,查找潜在的内存泄漏、死锁等问题。

4. **更新与优化**:更新到最新版本的Androrat,并根据性能测试结果对应用进行优化。

5. **测试环境复现**:在测试环境中尝试复现问题,并在问题发生时进行跟踪分析。

通过上述故障排除技巧,可以有效地解决Androrat应用的问题,提高系统的稳定性和可靠性。

# 4. Androrat高级安全技术应用

随着技术的不断发展,Androrat作为一款功能强大的安全工具,其高级安全技术的应用也越来越得到重视。本章将深入探讨如何利用Androrat来防御高级持续性威胁(APTs),实现安全自动化与编排,以及进行安全分析与报告。

## 4.1 防御高级持续性威胁(APTs)

高级持续性威胁(APTs)是当前网络安全领域面临的一个主要问题。其攻击者通常具有高度的专业技能,攻击目标明确且持续时间较长,对目标组织的损害极大。

### 4.1.1 APT攻击特征与防御策略

APT攻击通常具有以下特征:

- 高度隐蔽,难以被检测;

- 目标明确,针对性强;

- 持续时间长,长期潜伏;

- 使用先进的攻击技术;

- 动态适应防御措施。

因此,针对APTs的防御策略也要特别设计,其中包括:

- 构建多层次防御体系,从网络边界到内部数据都进行保护;

- 实施深度数据包检测技术,分析异常行为;

- 定期更新和维护防御系统,包括病毒库和入侵检测签名;

- 对关键数据进行加密存储和传输;

- 强化内部人员的安全意识培训。

### 4.1.2 实时监控与应急响应

Androrat可与多种监控工具和应急响应系统集成,实现实时监控和快速响应。其步骤包括:

1. 配置Androrat与监控工具接口,实现数据的实时收集和分析;

2. 利用Androrat进行异常行为识别和告警生成;

3. 确定告警的优先级,并与应急响应团队协作处理;

4. 在检测到攻击后,根据预先制定的响应计划,迅速采取措施遏制威胁;

5. 收集事件相关日志和数据,用于分析攻击源和攻击方法;

6. 定期更新和模拟演练应急响应计划,提高团队的应急能力。

## 4.2 安全自动化与编排

安全自动化和编排是应对快速发展的网络威胁环境的关键技术,它可以帮助组织提高安全性并减少安全操作所需的时间和资源。

### 4.2.1 自动化安全响应机制

自动化安全响应机制可以分为以下几个步骤:

1. 规划安全自动化响应流程,明确响应条件和执行动作;

2. 利用Androrat和相关自动化工具实现响应流程的配置;

3. 测试配置的安全自动化响应流程,确保其按预期工作;

4. 持续监控自动化响应的有效性,并根据变化的威胁环境进行调整;

5. 训练安全团队成员,确保他们能够理解和正确使用自动化响应机制。

### 4.2.2 编排多系统安全防护

为了实现多系统安全防护的编排,可以采取以下措施:

1. 建立跨系统和工具的安全编排平台;

2. 利用Androrat提供的API,与其他安全系统进行数据交换和动作协调;

3. 设计编排流程,以覆盖不同的安全场景和需求;

4. 不断审查和更新编排流程,以应对新的安全挑战;

5. 定期进行演练,确保编排流程能够在真实攻击发生时有效运行。

## 4.3 安全分析与报告

在复杂的网络安全环境中,安全分析与报告是必不可少的环节,它帮助组织理解当前的安全状况,并做出明智的决策。

### 4.3.1 风险评估方法论

安全风险评估是一种系统性的方法,用于识别和评估安全威胁和漏洞。基本步骤包括:

1. 对组织的信息资产进行识别和分类;

2. 识别潜在的安全威胁和脆弱性;

3. 评估威胁发生的可能性和潜在影响;

4. 根据威胁评估结果,确定风险等级;

5. 基于风险等级,制定和实施缓解措施。

### 4.3.2 定期安全报告的制作与解读

定期安全报告包含关于组织安全状况的关键指标和发现。报告制作和解读的步骤如下:

1. 收集来自Androrat和其它安全工具的数据;

2. 利用这些数据生成安全趋势、事件和统计信息;

3. 创建报告,强调重要发现、风险评估和推荐措施;

4. 解读报告内容,为决策者提供清晰的视觉呈现;

5. 使报告内容易于理解,并突出关键信息;

6. 定期与利益相关者分享报告,并根据反馈调整报告结构和内容。

通过以上章节内容的阐述,读者应能对Androrat的高级安全技术应用有了更深入的认识,特别是针对防御APTs、安全自动化与编排以及安全分析与报告方面。下一章节将通过案例研究,深入探讨Androrat安全配置在实际场景中的应用和成功实践。

# 5. 案例研究:Androrat安全配置成功案例

## 5.1 案例背景与目标

### 5.1.1 案例企业的安全需求分析

在这个案例研究中,我们将探讨一个中型企业如何通过Androrat平台实施安全配置以满足其日益增长的安全需求。该企业的安全团队负责保护公司的资产和数据免受网络攻击,同时确保合规性。通过与该企业安全团队的深入交流,我们了解到以下安全需求:

- **资产保护:** 防止未授权访问和数据泄露。

- **合规性:** 符合行业安全标准和法规要求。

- **性能监控:** 实时监控系统性能,快速响应潜在的安全事件。

- **灾难恢复:** 制定有效的数据备份和恢复计划。

### 5.1.2 安全配置的目标与预期效果

基于以上需求,企业的安全配置目标被定义如下:

- **最小权限原则:** 为所有系统和应用设置最小权限需求。

- **多层次防御:** 利用Androrat的安全机制建立多层次的防御体系。

- **自动化响应:** 实现安全事件的自动化监控和响应。

- **性能优化:** 通过安全配置优化系统性能,减少资源消耗。

预期效果是在实施Androrat安全配置后,能够大幅提升企业的安全防护能力,减少安全漏洞,同时保持业务连续性和数据完整性。

## 5.2 安全配置与实施步骤

### 5.2.1 安全配置实施过程

在开始实施Androrat安全配置之前,企业首先对现有的安全策略和措施进行了彻底的审查。在确定了安全缺口和优先级后,安全团队制定了详细的配置实施计划。

1. **安全策略制定:** 制定基于角色的访问控制策略,确保每个用户和应用都有适当的访问权限。

2. **加密与认证:** 实施端到端的数据加密和强认证机制,确保数据传输的安全性。

3. **网络隔离与监控:** 将关键业务系统网络隔离,并使用Androrat进行实时监控和流量分析。

4. **自动化监控与响应:** 配置Androrat的自动化监控功能,以便快速检测和响应安全事件。

### 5.2.2 挑战与解决方案

在配置过程中,企业面临了几个主要的挑战:

- **技能缺乏:** 安全团队对Androrat的某些高级功能不够熟悉。

- **解决方案:** 安排专业培训和与Androrat的技术支持团队进行合作。

- **集成问题:** 将Androrat与现有的安全架构集成时遇到了兼容性问题。

- **解决方案:** 逐步实施并进行充分的测试以确保系统的兼容性和稳定性。

- **资源限制:** 预算限制影响了安全措施的全面部署。

- **解决方案:** 通过优化现有资源和利用开源工具来最大化成本效益。

## 5.3 效果评估与总结

### 5.3.1 安全性能的前后对比

配置实施完成后,企业对其安全性能进行了全面评估。通过Androrat的监控工具,他们观察到以下改进:

- **安全事件减少:** 通过实时监控,安全事件的发现率提高了50%。

- **响应时间缩短:** 自动化响应机制将安全事件处理时间缩短了30%。

- **系统性能提升:** 优化后的配置降低了系统资源消耗,提升了整体性能。

### 5.3.2 经验分享与改进建议

该企业在实施Androrat安全配置过程中积累了宝贵的经验。以下是一些可以共享的实践建议:

- **持续教育:** 定期为安全团队提供最新的技术培训,以确保技能的持续更新。

- **灵活应对:** 对于新出现的威胁和安全挑战,保持灵活的应对策略。

- **绩效监控:** 定期进行安全性能的绩效监控和评估,以确保安全措施的有效性。

通过这次案例研究,我们可以看到Androrat在提升企业安全防护能力方面的巨大潜力。企业不仅通过Androrat增强了安全防护,还通过经验的分享为整个安全社区做出了贡献。

# 6. 未来趋势:Androrat与新兴安全技术

随着技术的快速发展,安全领域也在不断进化。Androrat作为一款先进的Android远程监控工具,其未来的发展趋势将与新兴安全技术紧密相关。在本章中,我们将探讨机器学习与人工智能在安全领域中的应用,并对安全领域的创新与未来趋势进行展望。

## 6.1 机器学习与人工智能在安全中的应用

### 6.1.1 智能化安全分析的优势

机器学习与人工智能(AI)在安全领域的主要优势在于它们能够自动处理和分析大量数据,快速识别异常模式和行为,从而提供更高效的威胁检测和响应。在Androrat的背景下,这意味着可以将AI集成到监控和分析系统中,自动识别潜在的恶意活动,并提供实时的保护措施。

### 6.1.2 实际应用案例分析

例如,可以使用机器学习算法来分析设备上的行为模式,区分常规活动和潜在的恶意行为。如果检测到异常,系统可以自动将这一信息反馈到Androrat,触发进一步的分析或隔离措施。一个现实世界中的例子是,一些安全解决方案已经集成了AI技术来检测和阻止基于行为的未知威胁。

## 6.2 安全领域的创新与展望

### 6.2.1 安全技术的最新发展动态

当前,安全技术领域正在经历前所未有的变革,特别是在自动化、云安全、物联网(IoT)安全等方面。Androrat未来可能会融入更多的自动化响应机制,通过与云平台的集成,提供更广泛的安全保护。

### 6.2.2 安全行业的未来趋势预测

预测未来,我们可以看到安全技术将越来越多地采用自适应和自学习系统,这些系统能够不断自我更新,以应对新出现的威胁。Androrat作为其中的一个组成部分,有望在以下方向取得进展:

- **集成深度学习:** 利用深度学习进一步提升威胁检测和响应的准确性。

- **隐私保护的增强:** 在提供强大安全功能的同时,增强数据的隐私保护措施。

- **跨平台安全:** 扩展到包括iOS、Windows等其他平台的监控与管理。

在未来的Androrat版本中,我们可以期待看到这些安全领域的创新如何被集成和实现,以提供更为全面和高效的移动设备安全解决方案。随着这些新兴技术的融合,Androrat将成为更加强大和智能的安全工具。

通过本章的分析,我们可以预见,Androrat与新兴技术的结合将引领移动设备安全技术的新时代。随着技术的进步,我们也将见证安全领域的不断创新,以应对日益复杂的网络威胁环境。

0

0