【安全事件响应计划】:MySQL紧急事件的应对与准备

发布时间: 2024-12-07 06:06:06 阅读量: 15 订阅数: 11

MATLAB实现SSA-CNN-BiLSTM麻雀算法优化卷积双向长短期记忆神经网络数据分类预测(含完整的程序,GUI设计和代码详解)

# 1. 安全事件响应计划概述

随着数字化转型的加速,信息技术的安全性已成为企业运营不可或缺的一部分。在本章中,我们将介绍安全事件响应计划(Incident Response Plan, IRP)的重要性以及它在防范和管理安全事件中的核心作用。IRP 是一个经过周密策划的流程,旨在帮助组织准备、检测、分析和应对安全事件,从而最小化其潜在影响。

安全事件响应计划不只是被动地应对安全漏洞或攻击,它还包含了一系列的预防措施和优化策略,确保企业能够在安全事件发生时迅速有效地响应。此外,我们还将探讨如何制定一个有效的 IRP,包括关键组件、团队构建、责任分配以及与其他业务连续性计划的协同工作。通过理解并实施 IRP,企业不仅能够保护自身免受安全威胁,还能够在竞争激烈的市场中展现出风险管理的成熟度和专业性。

# 2. MySQL数据库安全基础

数据库系统是现代信息系统的核心部分,它们存储、管理和检索组织机构的宝贵数据。MySQL作为最受欢迎的开源数据库之一,其安全问题自然成为IT专业人员关注的焦点。本章旨在为读者提供MySQL数据库安全的基础知识和实践指南,使读者能够理解和应对数据库面临的安全威胁。

## 2.1 数据库安全的理论基础

### 2.1.1 数据库安全的重要性

数据库安全是指在数据库的设计、实现和维护过程中,确保数据的保密性、完整性和可用性的一系列措施和技术。随着数据泄露事件的不断增加,数据库安全已经成为企业安全策略中不可或缺的一部分。从个人信息到金融数据,再到企业内部的机密信息,数据库安全的破坏可能导致严重的后果,包括经济损失、品牌信誉受损以及法律责任。

### 2.1.2 数据库安全威胁类型

数据库面临的安全威胁多种多样,常见的有如下几种:

- **未授权访问**:攻击者尝试访问数据库以获取或修改信息。

- **SQL注入攻击**:通过在数据库查询中注入恶意SQL代码来篡改数据库。

- **数据泄露**:由于配置错误或漏洞利用,敏感数据被泄露到公共领域。

- **内部威胁**:内部人员滥用其访问权限。

- **物理破坏**:硬件故障或自然灾害导致数据库损坏。

## 2.2 MySQL安全配置实践

### 2.2.1 安全启动和关闭MySQL服务

首先,确保MySQL服务在系统启动时不会自动运行。这可以通过修改`/etc/mysql/my.cnf`(在某些系统中可能是`/etc/my.cnf`)文件,去掉`mysqld`组下的`auto_start`项实现。然后,可以使用系统提供的服务管理工具来手动控制MySQL服务的启动和关闭。

在Linux系统中,可以使用如下命令:

```bash

# 服务启动

sudo systemctl start mysqld

# 服务停止

sudo systemctl stop mysqld

# 重启服务

sudo systemctl restart mysqld

```

### 2.2.2 用户权限和密码管理

MySQL用户权限管理是确保数据库安全的关键。应确保只有授权的用户才能访问数据库,并且每个用户都应仅具有执行其工作所必需的最小权限。

用户创建和权限授予的示例代码如下:

```sql

-- 创建一个新用户

CREATE USER 'new_user'@'localhost' IDENTIFIED BY 'strong_password';

-- 授予特定权限

GRANT SELECT, INSERT, UPDATE ON database_name.table_name TO 'new_user'@'localhost';

-- 刷新权限

FLUSH PRIVILEGES;

```

请确保将`'new_user'@'localhost'`和`'strong_password'`替换为实际的用户名和密码。

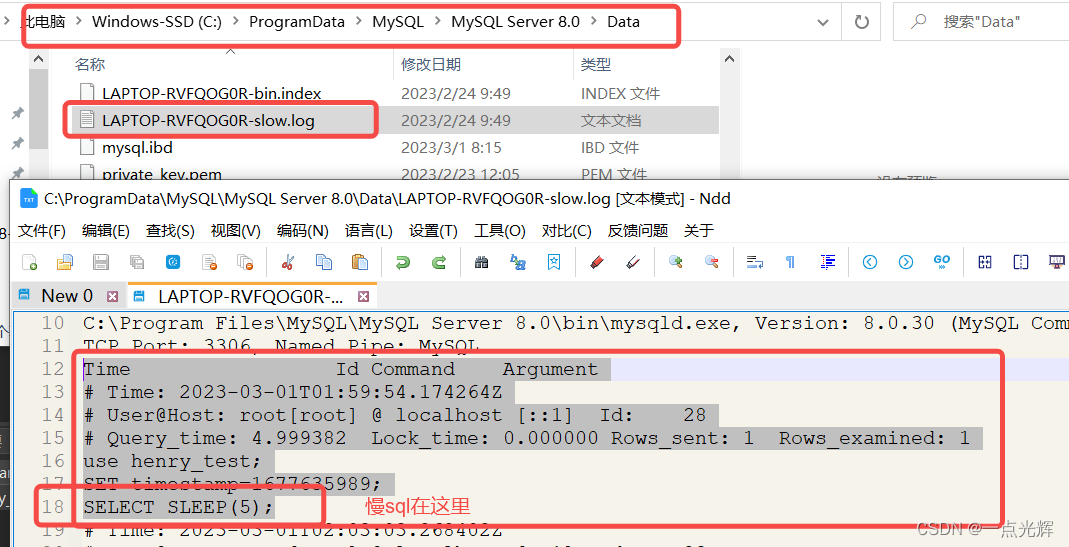

### 2.2.3 审计和日志策略

MySQL提供了强大的日志记录功能,可以记录用户的活动和数据库事件。审计日志对于事后分析和监控数据库活动是至关重要的。

要启用通用查询日志,请在`my.cnf`文件中添加以下行:

```

general_log = 1

general_log_file = /var/log/mysql/query.log

```

审计日志则可以通过设置`audit_log`插件进行记录。首先,确保在MySQL配置中启用了审计日志:

```sql

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

```

然后,启用审计日志:

```sql

SET GLOBAL audit_log_enabled = ON;

```

审计日志将记录下每一个查询,对于了解和追踪数据库活动提供了极大的帮助。

### 2.2.4 数据库安全的其他配置建议

除了上述配置,还有其他的措施可以提升MySQL的安全性:

- **密码策略**:设置强密码,并定期更换。

- **SSL配置**:使用SSL连接来确保数据传输过程中的加密。

- **禁用远程root登录**:在`my.cnf`中设置`skip-networki

0

0