Linux系统用户认证机制详解:从PAM到Kerberos的全面攻略

发布时间: 2024-12-09 20:08:56 阅读量: 8 订阅数: 19

# 1. Linux系统用户认证机制概述

Linux作为一个多用户的操作系统,为了保证系统的安全性和用户数据的私密性,使用了多种用户认证机制。本章节将概述Linux系统用户认证机制的核心原理及其在现代IT环境中的重要性。

用户认证是通过一定的手段验证用户身份的过程,它包括用户是谁(身份验证)和用户能做什么(授权验证)两个方面。Linux系统通常采用密码认证机制,但也支持多种其他认证方式,例如智能卡认证、生物识别认证等。

Linux用户认证机制的关键特点包括模块化设计和多层次验证。模块化设计允许系统管理员根据需要选择不同的认证模块来适应不同的安全需求,而多层次验证则提供了更为严格和灵活的控制机制,确保只有授权用户才能访问系统资源。我们将在后续章节中深入探讨Linux用户认证机制的细节。

# 2. 可插拔认证模块(PAM)的原理与配置

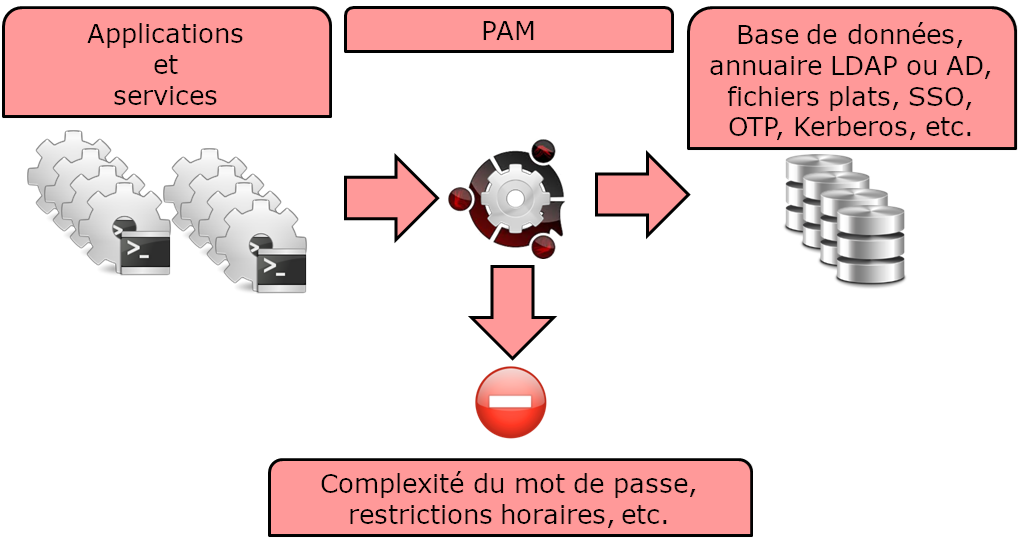

PAM(Pluggable Authentication Modules)允许系统管理员在运行时动态地配置认证服务,提供了一种灵活的、可配置的认证机制,可以满足不同服务和应用程序的认证需求。PAM的工作原理、配置和管理是确保Linux系统安全性的关键部分。

## 2.1 PAM架构与组成

### 2.1.1 PAM模块的类型和功能

PAM体系结构由几个核心组件组成,包括PAM库、PAM配置文件、以及一系列可加载的PAM模块。PAM模块实现了具体的认证功能,如密码验证、帐户管理、密码更改和会话管理。每个模块都提供了特定的服务功能,并且可以被配置为多种不同的行为模式。

PAM模块可以大致分为以下几种类型:

- **认证模块(auth)**:负责用户身份验证,如密码验证、智能卡验证等。

- **帐户管理模块(account)**:管理用户帐户的有效性,包括检查帐户是否过期、是否在允许登录的时间段内等。

- **密码模块(password)**:处理用户密码的更新和更改。

- **会话管理模块(session)**:设置用户会话的环境,如挂载文件系统、记录会话信息等。

PAM模块的灵活性体现在其可以动态地加载和卸载,根据需要进行扩展或替换,而不需要修改系统的核心代码。

### 2.1.2 PAM配置文件的解析

PAM配置文件通常位于`/etc/pam.d/`目录下,对于每个需要使用PAM的应用或服务,都有一个与之对应的配置文件,如`sshd`、`su`、`sudo`等。每个配置文件包含若干行,每行指定一个PAM模块及其配置参数。格式如下:

```

模块类型 控制标志 模块路径 可选的模块参数

```

- **模块类型**:定义了PAM模块将执行的操作类型,如auth、account等。

- **控制标志**:定义了该模块的结果如何影响整个认证过程,如required、requisite、sufficient、optional等。

- **模块路径**:指定模块的路径,或者直接是模块的名称,如果模块位于标准的搜索路径下。

- **模块参数**:提供给模块的额外配置信息。

## 2.2 PAM的认证策略实现

### 2.2.1 帐户管理模块的应用

帐户管理模块负责管理用户帐户的有效性。这包括检查用户是否可以登录、是否在密码过期后必须更改密码、是否有权访问特定资源等。例如,一个典型的帐户管理条目可能是:

```

account required pam_unix.so

```

这条规则表示,对于账户管理相关的请求,系统必须加载并执行`pam_unix.so`模块,且该模块为必需。

### 2.2.2 密码模块和认证模块

密码模块主要负责更改用户的密码。例如,使用系统默认的密码模块的配置可能是:

```

password required pam_unix.so obscure sha512

```

此条目要求使用`pam_unix.so`模块来修改用户密码,并使用sha512加密算法进行加密。

认证模块则是用于验证用户身份的关键部分。如一个常用的认证配置可能是:

```

auth required pam_env.so readenv=1 user_readenv=0

```

这表示系统在进行认证过程时必须使用`pam_env.so`模块,此模块用于读取用户的环境配置。

## 2.3 PAM与系统安全

### 2.3.1 PAM在系统安全中的角色

PAM在系统安全中扮演着核心角色,它提供了一种将认证机制与应用程序逻辑分离的方法。这样,系统管理员可以根据具体的系统政策和安全需求灵活地配置和管理认证策略。使用PAM,可以实现单点登录、多因素认证等安全特性,极大地增强了系统的安全性和用户管理的便利性。

### 2.3.2 PAM的高级安全特性

PAM不仅限于基本的认证功能,它还支持一系列高级安全特性,如:

- 强制使用多因素认证(MFA)。

- 提供详细的访问控制列表(ACL)。

- 监控和记录认证尝试,为安全审计提供依据。

- 防止暴力破解攻击。

例如,可以使用`pam_faillock.so`模块来跟踪登录失败次数,并在达到设定阈值后锁定账户。

以上是PAM架构和配置的相关介绍,本章节的后续部分将深入探讨PAM的认证策略实现和系统安全优化方法。

以上内容仅是本章节的部分概述,接下来的内容将继续深入解析PAM认证策略实现、PAM在系统安全中的作用以及如

0

0