GC2093数据手册多用户环境管理:权限优化与资源管理策略

发布时间: 2024-12-06 13:42:32 阅读量: 9 订阅数: 11

迪普防火墙DPtech FW1000系列应用防火墙用户手册v2.4.pdf

参考资源链接:[GC2093 1/2.9'’ 2Mega CMOS图像传感器datasheet详解](https://wenku.csdn.net/doc/7tzn7eepju?spm=1055.2635.3001.10343)

# 1. 多用户环境管理基础

在当今的IT环境中,多用户环境管理是一个不可或缺的环节,对于保证系统的安全性、稳定性和效率至关重要。一个良好的管理策略不仅能够确保用户在访问系统资源时的有序性,还能在不同用户之间建立起有效的权限隔离。

## 1.1 管理的必要性

多用户环境面临的核心挑战之一是如何合理地分配权限,并确保资源在多个用户之间得到公平和高效的使用。随着用户数量的增加,管理复杂性亦随之上升。因此,制定一套有效的管理策略对于确保系统的整体安全和性能至关重要。

## 1.2 管理的目标

多用户环境管理的核心目标是建立一个既满足用户需求又保持系统稳定运行的环境。这要求管理策略能够平衡以下几个方面:

- **安全性**:保护系统免受未授权访问和滥用。

- **可用性**:确保用户能够及时获取所需的系统资源。

- **性能**:优化资源的使用,以保持系统运行的高效率。

- **合规性**:遵循相关的数据保护法规和企业政策。

通过精心设计和实施多用户环境管理策略,组织能够有效地应对上述挑战,构建一个安全、可靠且高效的计算环境。

# 2. 权限优化策略

## 2.1 权限模型概述

### 2.1.1 访问控制列表(ACL)的原理与应用

访问控制列表(ACL)是一种广泛应用于操作系统和网络设备上的权限管理机制。ACL定义了用户或用户组可以执行的操作权限。在操作系统中,它与文件和目录等资源相关联;在网络设备中,则与接口、路由协议等关联。

ACL在企业环境中扮演着重要的角色,尤其是在多用户系统中,通过指定具体的访问权限,确保数据和资源的安全。在实施ACL时,管理员需要明确用户的身份、资源的种类以及希望授予的具体权限类型。

ACL的配置通常通过编辑特定的列表文件或通过网络设备的命令行界面完成。例如,在Linux系统中,可以使用`setfacl`和`getfacl`命令来设置和获取文件的ACL。

```bash

# 给用户allen授予文件file1的读权限

setfacl -m u:allen:r file1

```

该命令的`-m`参数表示修改ACL,`u:allen:r`定义了用户allen对file1的读权限。

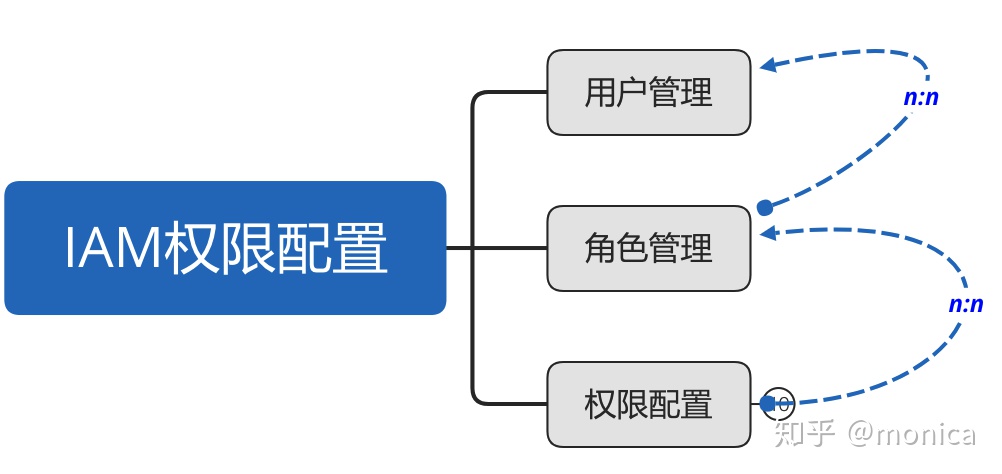

### 2.1.2 角色基础访问控制(RBAC)的实践

角色基础访问控制(RBAC)是一种更加抽象的权限管理模型,它基于角色(Role)分配权限。这种模型将权限分配给角色而不是直接分配给用户,用户被赋予一个或多个角色,从而拥有对应角色的权限集合。这种方法简化了权限管理,特别是当用户众多、权限种类复杂时。

在RBAC模型中,有四个关键概念:用户(User)、角色(Role)、权限(Permission)和会话(Session)。用户被分配到角色中,角色被分配到权限,用户在会话中激活角色来执行操作。

RBAC的实施通常通过角色映射和权限定义来进行:

```yaml

# 定义角色和权限的示例(YAML格式)

roles:

- name: developer

permissions:

- read:file

- write:file

- execute:script

users:

- name: alice

roles:

- developer

```

以上示例中定义了一个名为“developer”的角色,包含读取文件、写文件和执行脚本的权限。用户“alice”被赋予了这个角色,于是她拥有了相应的权限。

## 2.2 权限审计与监控

### 2.2.1 审计日志的生成和分析

审计日志是记录系统中发生事件的重要工具,特别是对权限变动的记录。通过审计日志,系统管理员能够追踪谁做了什么,以及何时何地进行的操作。审计日志的生成和分析对于识别潜在的安全威胁、审计合规性以及监控用户行为至关重要。

审计日志通常包含以下信息:

- 事件类型:例如,登录尝试、文件访问、权限更改等。

- 用户标识:发起事件的用户。

- 时间戳:事件发生的日期和时间。

- 源/目标:事件涉及的源IP地址或目标文件路径。

- 结果:事件的成功或失败状态。

系统通常提供了丰富的日志管理工具来辅助日志生成和分析。例如,在Linux中,可以使用`auditd`服务来记录审计日志,然后通过命令`aureport`查看日志摘要。

```bash

# 使用aureport查看审计日志摘要

aureport --summary

```

### 2.2.2 实时监控系统权限变更

实时监控系统权限变更对于确保系统安全至关重要。通过及时发现和响应权限的变更,管理员可以有效阻止未授权的操作和潜在的安全威胁。

多数现代操作系统和网络设备都支持通过监控系统来实现权限变更的实时通知。例如,在Windows服务器上,可以配置安全策略来监控文件系统权限的变更,并通过事件查看器(Event Viewer)来查看相关事件。

在Linux系统中,可以使用如`inotify`这样的工具来监控文件系统的变化,包括权限变更。

```bash

# 使用inotify监控文件夹权限变化

inotifywait -m /var/log/auth.log -e modify -r

```

该命令会监控`/var/log/auth.log`文件的变化。当文件权限被修改时,`inotify`会触发事件,并且管理员可以采取进一步的行动。

## 2.3 权限优化实例分析

### 2.3.1 最小权限原则的应用场景

最小权限原则是确保系统安全的基本原则之一。它意味着为用户和程序分配的权限应仅限于完成其任务所必需的最小权限集合。这样即使在安全漏洞被利用的情况下,攻击者所能造成的损害也大大降低。

在企业环境中,最小权限原则的应用非常广泛。例如,在数据库管理中,数据库用户仅应具备执行其工作所必须的操作权限,如SELECT、INSERT等。不应授予它们不需要的权限,如DELETE、DROP等。

```sql

# 仅授予SELECT和INSERT权限的SQL语句示例

GRANT SELECT, INSERT ON mydatabase.mytable TO dbuser;

```

通过限定权限范围,即便数据库用户凭证被泄露,攻击者也无法执行具有破坏性的操作。

### 2.3.2 组策略的应用与优化

组策略是管理和控制Windows系统用户权限和计算机设置的强大工具。通过组策略,管理员可以集中管理用户和计算机的配置,包括应用软件的安装、系统权限设置等。

组策略对象(GPO)用于组织和应用组策略设置。GPO可以链接到活动目录中的站点、域或组织单元(OU),从而允许管理员对不同级别的用户和计算机应用不同的设置。

例如,可以创建一个GPO来限制用户在Windows 10系统上安装应用程序,以防止未授权软件的安装:

```powershell

# 创建组策略以限制软件安装的PowerShell命令示例

New-GPO -Name "Block Software Installation" -Comment "Prevent software installation"

Set-GPRegistryValue -Name "Block Software Installation" -Key "HKCU\Software\Policies\Microsoft\Windows\Installer" -Value "DisableUserInstalls" -Type DWord -Value 1

```

通过上述设置,组织可以确保只有经过授权的软件可以被安装,从而在一定程度上保护系统不受恶意软件的威胁。

# 3. 资源管理策略

在现代IT架构中,资源管理策略是确保系统高效运行和稳定服务的关键。本章节将深入探讨资源管理的不同方面,包括系统资源的监控工具、配额和限制以及资源争用和调度优化。读者将了解如何监控和管理资源,实现资源的合理配置与优化,从而提高系统整体性能。

## 3.1 系统资源监控工具

系统资源监控工具是任何高效IT环境不可或缺的一部分。这些工具帮助管理员了解系统资源的使用情况,以便进行合理分配和优化。

### 3.1.1 常用资源监控命令介绍

在Linux系统中,有许多内置的命令可以帮助我们监控资源的使用情况,这些命令可以提供系统级和进程级的详细信息。

- **top**: 实时显示系统的进程和资源使用情况,包括CPU、内存和运行时间等。

```bash

top

```

使用该命令,用户可以快速地获得当前系统中进程的CPU使用率、内存使用量等重要指标。命令的输出通过交互式界面展示,并且可以实时更新。

- **vmstat**: 报告关于内核线程、虚拟内存、磁盘IO、系统进程、CPU活动的信息。

```bash

vmstat 1

```

参数`1`表

0

0