微服务架构下的MySQL数据库安全性提升技术:保护数据不被侵

发布时间: 2024-12-07 11:57:55 阅读量: 14 订阅数: 12

微服务技术架构设计图.pptx

# 1. 微服务架构与数据库安全性概述

## 1.1 数据库安全性的重要性

随着信息技术的快速发展,数据库系统存储了企业大量关键数据,保障数据库的安全性成为维护企业数据安全的重中之重。对于微服务架构下的数据库系统,安全性尤为重要,因为它需要抵御各种网络威胁和内部攻击,确保数据的完整性和可用性。

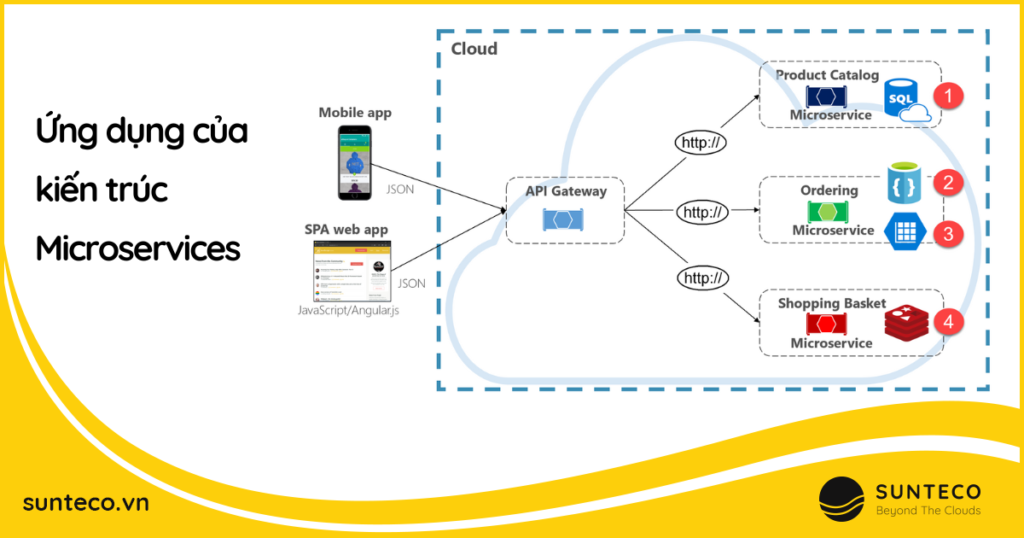

## 1.2 微服务架构特点对数据库安全的影响

微服务架构具有高度模块化、松耦合、服务自治等特点,每个微服务都可能有独立的数据库。这种架构虽然带来了灵活性和可扩展性,但也意味着需要更加精细和复杂的数据库安全管理措施,来应对服务间的安全隔离、数据一致性和访问控制的挑战。

## 1.3 数据库安全性的挑战与应对策略

在微服务架构下,数据库安全面临诸多挑战,如服务间的数据库通信安全、防止数据库被恶意攻击和滥用等。为了应对这些挑战,必须采取综合性的安全策略,包括但不限于强身份验证、加密技术、安全审计、自动化监控和响应机制,以及合理的备份与恢复计划等。后续章节将深入探讨这些策略的具体应用和实施。

# 2. MySQL数据库安全基础

### 2.1 MySQL数据库的访问控制

MySQL数据库的安全性从基础的访问控制开始,涵盖了用户账户管理和权限角色管理。访问控制是数据库安全的第一道防线,确保只有授权的用户才能访问敏感数据。

#### 2.1.1 用户账户管理

MySQL通过用户账户来识别和授权不同的数据库用户。每个用户账户都有唯一的用户名和主机信息(IP地址或主机名)。为了提高安全性,建议使用强密码策略和最小权限原则。

```sql

-- 创建新用户

CREATE USER 'new_user'@'localhost' IDENTIFIED BY 'strong_password';

-- 分配权限

GRANT SELECT, INSERT ON database_name.table_name TO 'new_user'@'localhost';

-- 删除用户

DROP USER 'new_user'@'localhost';

```

上述代码块展示了创建用户、分配权限和删除用户的命令。在创建用户时指定了强密码,限制了用户访问的主机。之后只分配了用户对特定数据库表的SELECT和INSERT权限,严格遵循最小权限原则。最后,为了安全起见,删除了不再需要的用户账户。

#### 2.1.2 权限和角色管理

MySQL提供灵活的权限和角色管理机制,允许数据库管理员细粒度地控制用户权限。管理员可以创建角色,并将权限分配给角色,然后将角色分配给用户。

```sql

-- 创建角色

CREATE ROLE 'read_only_role';

-- 分配权限到角色

GRANT SELECT ON database_name.* TO 'read_only_role';

-- 将角色授予用户

GRANT 'read_only_role' TO 'user1'@'localhost';

```

在这个示例中,创建了一个只读角色,并赋予了对特定数据库表的读取权限。然后,将这个角色分配给了用户`user1`。通过角色,管理员可以轻松地管理大量用户的权限,简化权限管理流程。

### 2.2 MySQL数据库的加密技术

随着数据隐私和安全法规的日益严格,MySQL数据库需要采用加密技术来保护数据传输和存储过程中的安全。

#### 2.2.1 数据传输加密

在数据传输过程中使用加密技术可以有效防止中间人攻击。MySQL支持使用SSL/TLS协议进行加密通信。

```sql

-- 在服务器端配置SSL

INSTALL PLUGIN ssl SONAME 'libmysql_ssl_rsa.so';

-- 确保服务器有SSL证书和密钥文件

SET GLOBAL ssl_ca='/path/to/ca.pem';

SET GLOBAL ssl_cert='/path/to/server-cert.pem';

SET GLOBAL ssl_key='/path/to/server-key.pem';

-- 客户端连接时启用SSL

mysql -u user_name -p --ssl-ca=/path/to/ca.pem --ssl-cert=/path/to/client-cert.pem --ssl-key=/path/to/client-key.pem

```

在服务器端配置SSL之后,需要为客户端指定CA证书和客户端证书密钥文件才能建立加密连接。这样,客户端与服务器之间的所有通信都将被加密。

#### 2.2.2 数据存储加密

对存储在数据库中的敏感数据进行加密是保护数据安全的重要措施。MySQL提供了列级别的加密功能,可以对特定列中的数据进行加密。

```sql

-- 创建一个包含加密列的表

CREATE TABLE customers (

id INT PRIMARY KEY AUTO_INCREMENT,

name VARCHAR(100),

credit_card_number VARCHAR(16) ENCRYPTED

) ENCRYPTION='Y';

-- 插入加密数据

INSERT INTO customers (name, credit_card_number) VALUES ('John Doe', '1234-5678-9012-3456');

```

在这个例子中,`credit_card_number`列被设置为加密存储。当你插入数据时,该列的数据会被自动加密。需要注意的是,数据在使用前需要解密,这会增加应用层的处理复杂性。

### 2.3 MySQL数据库审计和日志管理

审计和日志记录是追踪数据库活动和监控潜在安全威胁的重要工具。MySQL提供全面的审计和日志管理功能。

#### 2.3.1 审计策略设置

MySQL的审计插件可以帮助记录和监控数据库活动。管理员可以通过配置审计策略来定制化记录哪些活动。

```sql

-- 安装并启用审计插件

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_enabled = ON;

-- 定义审计策略

CREATE SERVER AUDIT 'audit_policy' TO 'syslog'

(events='QUERY', statement='ON', query='SELECT * FROM customers');

-- 启动审计策略

ALTER SERVER AUDIT 'audit_policy' ENABLE;

```

这里安装了审计插件,并定义了一个策略`audit_policy`来记录对`customers`表的所有查询。这个策略被配置为记录所有查询事件,并且将日志记录到系统日志。启动策略后,所有符合策略的活动将被记录。

#### 2.3.2 日志文件的分析和管理

MySQL产生的各种日志文件包含了大量关键信息,分析这些日志对于识别安全问题至关重要。管理员需要定期检查日志文件,并使用日志管理工具对这些文件进行维护。

```mermaid

graph LR

A[开始] --> B[定义日志管理策略]

B --> C[配置日志保留期限]

C --> D[定期检查日志]

D --> E[对日志文件进行压缩和备份]

E --> F[根据需要对日志进行分析]

```

这个Mermaid流程图描述了日志文件的管理过程。管理员首先定义管理策略,然后配置日志保留期限。定期检查日志以识别异常活动,并对日志文件进行压缩和备份。最后,根据需要对日志进行分析,以发现可能的安全问题或性能瓶颈。

管理员可以使用如`mysqlsla`或`mysqlbinlog`工具对日志进行分析和管理。这些工具能帮助管理员从大量的日志数据中提取有用信息,及时发现安全事件并作出反应。

通过MySQL数据库安全基础这一章节的深入探讨,我们已经了解了保障数据库安全的多个关键层面。下一章节,我们将继续深入微服务架构中数据库安全的实践措施,探索如何在微服务架构环境下进一步强化数据库的安全性。

# 3. 微服务架构中数据库安全的实践措施

## 3.1 微服务与数据库分离策略

### 3.1.1 服务发现与注册机制

在微服务架构中,服务发现与注册机制是实现服务间通信的关键组成部分。服务发现允许微服务彼此查找并调用,而注册机制则确保服务实例的变动能够实时更新到服务注册表中。这种方式不仅提升了系统的灵活性,还增强了其可扩展性。

服务发现通常是通过服务注册中心实现的,如Consul、Etcd、Zookeeper等。每个服务实例启动时,会将自己的网络位置信息注册到服务注册中心。当服务需要调用其他服务时,它首先查询服务注册中心来获取所需服务实例的地址,然后直接与之通信。

**代码示

0

0