C语言内存安全指南:防御缓冲区溢出攻击的终极策略

发布时间: 2024-12-09 22:35:42 阅读量: 18 订阅数: 11

# 1. 内存安全基础与缓冲区溢出

## 1.1 内存安全概念

在计算机科学中,内存安全是软件稳定性和安全性的重要组成部分。内存安全指的是程序按照预期使用内存资源,防止因错误操作导致的内存损坏或数据破坏。一个内存安全的程序会避免内存泄漏、悬空指针和缓冲区溢出等问题。

## 1.2 缓冲区溢出原理

缓冲区溢出是一个常见的内存安全问题,当程序试图写入比分配的内存区域更多的数据时就会发生。这种安全漏洞可能被恶意用户利用来执行任意代码或者修改程序的控制流。缓冲区溢出的后果包括程序崩溃、数据损坏以及安全漏洞的产生。

## 1.3 影响与防御重要性

了解和防御缓冲区溢出对于维护软件的完整性和安全性至关重要。一旦攻击者利用溢出漏洞,他们可以执行任意代码,访问敏感数据,甚至获取系统的控制权。因此,软件开发人员和系统管理员需要掌握内存管理和安全编码的最佳实践,确保应用程序的健壮性和系统的安全。

# 2. C语言中的内存管理原理

### 2.1 C语言内存分配机制

#### 2.1.1 静态内存分配

在C语言中,静态内存分配发生在程序编译时期。这种内存分配方式主要用于分配全局变量和静态变量,它们的内存大小和生命周期在程序开始执行前就已经确定,并且在程序的整个运行期间都存在。静态内存分配不需要程序员手动申请和释放,操作系统会自动管理这部分内存。

```c

int globalVar = 10; // 全局变量分配在静态内存区

void someFunction() {

static int staticVar = 5; // 静态变量分配在静态内存区

}

```

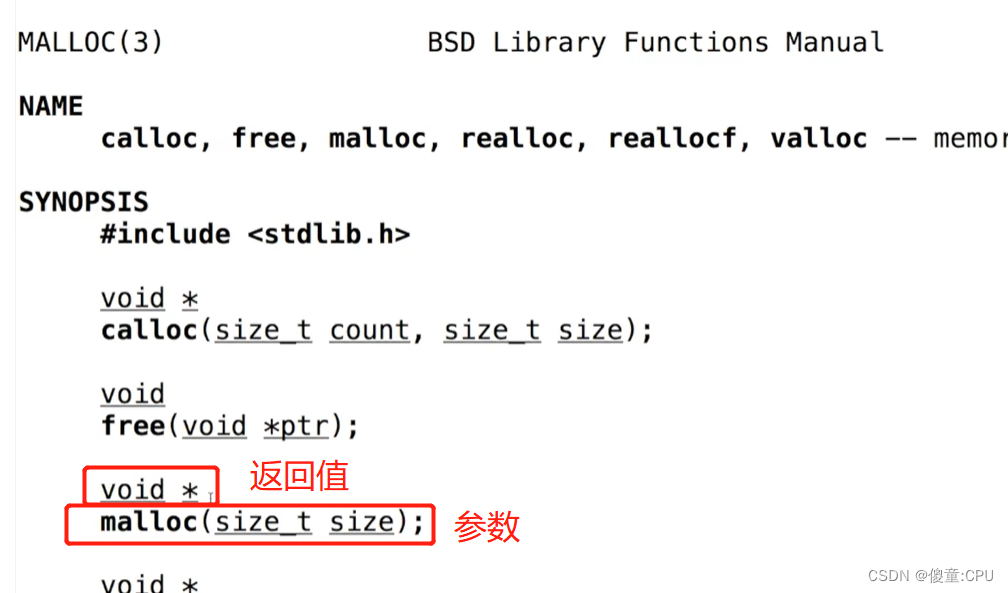

#### 2.1.2 动态内存分配:malloc与calloc

与静态内存分配不同,动态内存分配在程序运行期间根据需要动态地申请和释放内存。在C语言中,`malloc`和`calloc`是两种常用的动态内存分配函数,分别用于分配一块未初始化和初始化为零的内存空间。使用动态内存分配时,程序员需要负责内存的申请和释放,以避免内存泄漏。

```c

// 使用malloc动态分配内存

int *ptr = (int*)malloc(sizeof(int) * 10);

// 使用calloc动态分配并初始化内存为0

int *callocPtr = (int*)calloc(10, sizeof(int));

```

#### 2.1.3 堆内存管理细节

堆内存是C语言程序中用于动态内存分配的一部分,位于进程的虚拟地址空间。堆内存的管理比静态内存和栈内存要复杂,涉及到内存的分配和释放,以及内存碎片问题。程序员需要仔细管理堆内存,以避免内存泄漏、指针悬挂和内存碎片等问题。

```c

// 释放动态分配的内存

free(ptr);

// 使用内存释放后,指针应该置为NULL,避免悬挂指针

ptr = NULL;

```

### 2.2 C语言指针与内存引用

#### 2.2.1 指针的基础知识

指针是C语言中的核心概念之一,它存储了一个变量的内存地址。指针允许程序员通过地址直接访问和操作内存中的数据。正确使用指针可以提高程序的性能,而错误使用指针则可能导致程序崩溃或安全漏洞。

```c

int value = 10;

int *ptr = &value; // 指针ptr存储了value的地址

printf("%p\n", (void*)ptr); // 打印指针存储的地址

printf("%d\n", *ptr); // 通过指针访问存储的值

```

#### 2.2.2 指针与数组的关系

在C语言中,数组名本质上是一个指针,它指向数组的起始位置。因此,指针和数组在很多情况下可以互换使用,但是需要注意指针算术和数组边界。

```c

int arr[5] = {0, 1, 2, 3, 4};

int *ptr = arr; // 数组名arr退化为指向数组首元素的指针

for(int i = 0; i < 5; ++i) {

printf("%d ", *(ptr + i)); // 等同于 printf("%d ", arr[i]);

}

```

#### 2.2.3 指针的危险操作和安全实践

指针是C语言中的强大工具,但同时也容易造成安全问题。指针的危险操作包括野指针、悬挂指针和越界访问等。为了安全地使用指针,应当确保指针总是指向一个有效的内存地址,在不再需要指针时及时释放内存,并在访问指针之前检查其有效性。

```c

// 示例代码,避免野指针和悬挂指针

int *ptr = NULL;

// 动态分配内存后使用

ptr = (int*)malloc(sizeof(int));

if (ptr != NULL) {

*ptr = 10;

free(ptr); // 释放内存

ptr = NULL; // 将指针置为NULL

}

// 指针未初始化前不应该被使用

// if (ptr != NULL) { // 检查指针是否为空,避免野指针

// printf("%d\n", *ptr);

// }

```

### 2.3 缓冲区溢出的常见原因

#### 2.3.1 字符串操作导致的溢出

在C语言中,字符串是以空字符(null-terminated)结尾的字符数组。使用不安全的字符串操作函数(如`strcpy`、`strcat`)容易导致缓冲区溢出。这是因为这些函数不会检查目标缓冲区的大小,可能会覆盖内存中的其他数据。

```c

char src[] = "overflow";

char dest[10];

// 使用strcpy函数复制字符串

strcpy(dest, src); // 如果dest的大小不够大,就会发生溢出

// 安全的替代方法是使用strncpy,并确保不溢出

strncpy(dest, src, sizeof(dest) - 1);

dest[sizeof(dest) - 1] = '\0'; // 手动设置字符串的结束符

```

#### 2.3.2 格式化字符串攻击

格式化字符串攻击发生在使用`printf`系列函数时,未正确使用格式字符串。如果攻击者可以控制格式字符串,那么他们可以读取或写入任意内存位置,从而导致程序崩溃或执行任意代码。

```c

// 不安全的使用方式

char *name = "John";

printf("Name: %s\n", name); // 正常使用

// 攻击者可以利用格式化字符串漏洞

char *evilFormat = "%x.%x.%x"; // 攻击者的格式化字符串

printf(evilFormat); // 导致任意内存读取

// 安全的使用方式,避免使用用户提供的格式化字符串

// printf("Name: %s\n", name);

```

#### 2.3.3 整数溢出与指针算术

整数溢出发生在当整数运算的结果超出了其数据类型能表示的最大值时,这经常发生在循环、算术操作或数组索引时。整数溢出可能导致错误的内存访问,有时也会被利用来执行缓冲区溢出攻击。

```c

size_t size = 100;

unsigned char buf[size];

// 整数溢出

size_t index = size + 1;

buf[index] = 0; // 可能越界写入

// 避免整数溢出的措施

if (index >= size) {

// 处理错误或者限制index值

}

```

指针算术时,如果不正确地处理指针加法或减法,也可能导致越界访问,进而引发缓冲区溢出。

```c

// 正确的指针算术

char *ptr = buf;

ptr += size; // 移动到数组末尾之后的内存位置

// 错误的指针算术可能导致越界

char *errorPtr = ptr + 1; // 可能越界访问

```

接下来的章节将继续深入探讨C语言内存管理中的防御措施与最佳实践。

# 3. 防御措施与最佳实践

## 3.1 防御缓冲区溢出的基础措施

### 3.1.1 使用安全的字符串处理函数

在C语言中,字符串处理函数如 `strcpy`, `strcat`, `sprintf` 等因为不检查目标缓冲区的大小,容易导致缓冲区溢出。因此,应使用它们的安全版本如 `strncpy`, `strncat`, `snprintf` 等来代替。这些函数通常增加了一个参数来限制复制的最大字符数,防止溢出。

```c

// 不安全的代码示例

char src[] = "Hello";

char dest[5];

strcpy(dest, src); // 可能导致溢出

// 安全的代码示例

char src[] = "Hello";

char dest[5];

strncpy(dest, src, sizeof(dest) - 1); // 可以防止溢出

dest[sizeof(dest

```

0

0