【黑客必备】:Kali Linux网络扫描与渗透测试的6大技巧

发布时间: 2024-09-28 12:33:10 阅读量: 6 订阅数: 46

# 1. Kali Linux概述与基础设置

Kali Linux作为一款专为安全审计、渗透测试而设计的Linux发行版,因其强大的内置工具和灵活的定制性而备受IT安全专业人员青睐。在本章中,我们将首先介绍Kali Linux的起源、设计理念以及它的优势,然后转到基础设置,包括系统安装、网络配置以及安全加固,确保读者能够顺利开始他们的渗透测试之旅。

## 1.1 Kali Linux的起源和优势

Kali Linux的前身是BackTrack,自2013年起由Offensive Security团队推出,是目前最广泛使用的渗透测试Linux发行版。Kali的优势在于其庞大的预安装工具库、支持多种硬件架构和全面的安全功能,这使得它成为许多安全专家的首选操作系统。

## 1.2 Kali Linux的基础安装

安装Kali Linux相对直接,用户可以使用Live CD或USB驱动器安装到本地机器或虚拟机上。安装过程包括选择安装语言、时区、键盘布局和磁盘分区,以及设置用户账户和密码。安装完成后,用户需要更新系统软件包到最新版本,并安装虚拟化软件以支持虚拟机环境。

## 1.3 网络配置与安全加固

网络配置是确保Kali Linux系统安全和功能性的关键步骤。用户需要配置静态或动态IP地址、默认网关以及DNS服务器。为了加强系统安全,推荐设置防火墙规则、加密敏感数据,并禁用不必要的服务和账户。系统更新对于保持安全至关重要,应当定期进行以确保所有安全补丁及时应用。

# 2. 网络扫描技巧

### 2.1 网络扫描基础理论

网络扫描是网络安全评估的一个重要组成部分,其目的是为了发现网络中存在的系统,识别它们的服务、开放的端口,以及正在运行的应用程序。通过网络扫描,安全分析师能够了解网络环境的布局,为后续的安全评估或渗透测试打下基础。

#### 2.1.1 网络扫描的定义与目的

网络扫描通常是指使用特定的工具向网络中的一个或多个IP地址发送一系列的数据包,并记录应答,以此来收集网络设备信息的行为。这一过程可以揭示网络的结构,发现潜在的安全漏洞或未授权的设备。

- **发现主机**:扫描可识别网络中活跃的主机。

- **端口发现**:确定哪些端口是开放的,哪些是关闭或过滤的。

- **服务识别**:识别正在监听特定端口的服务。

- **漏洞识别**:通过特定的漏洞扫描工具,扫描网络上的漏洞。

- **策略评估**:检查安全策略的实施情况,如防火墙规则。

网络扫描的最终目的是确保网络的安全性。通过提前发现潜在的威胁和弱点,网络管理员可以采取措施来加强网络安全,减少被攻击的风险。

#### 2.1.2 常见的网络扫描类型

网络扫描可以分为多种类型,依据扫描的目的和方式的不同,通常包括以下几种:

- **Ping扫描**:一种基本的扫描类型,利用ICMP协议来检测网络上主机的活性。

- **端口扫描**:探测目标主机上开放的端口,以了解可能的服务和应用。

- **服务版本扫描**:进一步识别端口上的服务类型和版本信息。

- **漏洞扫描**:利用已知的漏洞数据库来检测目标主机上的漏洞。

- **防火墙和IDS扫描**:测试网络边界安全措施的有效性。

每种扫描类型都有其独特的应用场景和必要性,在网络安全工作中都是不可或缺的一部分。

### 2.2 实战:使用Nmap进行网络扫描

#### 2.2.1 Nmap的基础使用方法

Nmap是一款功能强大的网络扫描工具,支持各种类型的扫描方式。其设计目标是快速地扫描大规模的网络,但也可以精确地定制扫描来获得目标系统的详细信息。

Nmap的安装非常简单,大多数Linux发行版都预装了Nmap。在Kali Linux上,可以直接使用包管理器安装:

```bash

apt-get update

apt-get install nmap

```

Nmap的最基本用法是探测目标主机是否存活:

```bash

nmap -sn ***.***.*.*

```

上述命令执行了ping扫描,`-sn`参数表示仅扫描主机的活性而不进行端口扫描。

#### 2.2.2 Nmap高级扫描技术

高级扫描技术包括对特定端口的扫描、使用特定扫描技术探测操作系统类型和服务版本等。

探测目标主机的开放端口:

```bash

nmap -sV ***.***.*.*

```

`-sV`参数用于开启版本探测功能,它尝试确定目标主机上服务的具体版本信息。

#### 2.2.3 扫描结果的分析与解读

Nmap扫描结果通常包含了大量信息,包括主机发现、端口状态、服务版本以及可能的操作系统类型。理解这些信息对于后续的安全评估至关重要。

例如:

```bash

Starting Nmap 7.80 ( ***

```

结果分析时,需关注以下几个方面:

- **活跃主机**:扫描到哪些主机正在运行。

- **端口和服务**:哪些端口是开放的,以及每个端口上运行的服务。

- **服务版本**:服务的具体版本信息,有助于确定潜在的漏洞。

- **操作系统**:探测到的操作系统类型及版本。

通过Nmap扫描结果的分析,可以为后续的网络攻击面分析和渗透测试做准备。

### 2.3 网络扫描中的嗅探技术

#### 2.3.1 嗅探的原理与工具

嗅探是一种捕获网络上的数据包并分析它们的技术。这在网络安全中极为重要,因为通过嗅探可以捕获未加密或加密不当的敏感信息,如登录凭据、会话令牌、甚至可以进行中间人攻击。

在Linux环境下,最著名的嗅探工具是Wireshark。它提供了一个图形界面来分析网络流量。Wireshark可以捕获数据包并进行详细的分析。

#### 2.3.2 实际操作:Wireshark数据捕获与分析

Wireshark的安装和运行步骤如下:

1. 下载最新版本的Wireshark:访问[Wireshark官网](***选择适合的操作系统版本进行下载。

2. 安装Wireshark:在Kali Linux上,可以使用包管理器安装Wireshark。

```bash

apt-get install wireshark

```

3. 运行Wireshark,并选择一个网络接口进行捕获。

在Wireshark的主界面中,可以开始捕获数据包。通过设置过滤器,例如输入`http`,可以过滤显示所有HTTP协议的数据包,如下图所示。

过滤后的结果仅显示HTTP协议的数据包,这有助于快速找到需要分析的信息。数据包可以逐个展开,查看其细节,例如请求的URL、请求头部、响应状态等。

通过嗅探技术,网络安全人员可以监控网络流量,发现潜在的安全问题,并采取措施保护网络环境的安全。

# 3. 渗透测试技巧

## 3.1 渗透测试的流程与方法论

### 3.1.1 渗透测试的五阶段模型

渗透测试的五阶段模型是业界广泛认可和采用的一种标准流程,它包含了以下五个阶段:

1. **准备阶段**:明确测试范围和目标,获取必要的授权和法律许可,以及为测试准备所需工具和资源。

2. **侦察阶段**:通过信息收集和探测,了解目标系统的架构、开放的服务和潜在的弱点。

3. **攻击阶段**:利用已识别的漏洞尝试侵入系统,进行漏洞利用。

4. **维护阶段**:一旦渗透成功,建立后门或者维持访问点,以确保测试者可以长期控制或重新进入系统。

5. **清除痕迹阶段**:在测试结束后,清理任何留下的痕迹,确保目标系统的正常运行,并提供完整的渗透测试报告。

### 3.1.2 渗透测试计划与目标设定

在渗透测试的准备阶段,制定一个详细而具体的测试计划至关重要。测试计划应该包括以下内容:

- **测试目标的明确化**:确保测试的目标是具体和可度量的。例如,测试目标可能是验证某个特定的系统是否对SQL注入攻击有防御能力。

- **测试范围的界定**:包括将要测试的系统、网络和数据的详细描述。

- **资源的分配**:包括所需人员、技术和时间的计划。

- **风险评估**:预先评估可能对目标业务造成的影响,以及测试过程中可能遇到的法律和道德风险。

- **沟通计划**:包括与客户和利益相关者之间的沟通机制和时间表。

- **报告模板**:定义报告的格式、内容和交付时间。

## 3.2 漏洞评估与利用

### 3.2.1 漏洞扫描工具的使用

漏洞评估是通过使用自动化工具来检测系统或应用中已知漏洞的过程。一些常用的漏洞扫描工具包括:

- Nessus:提供广泛的漏洞评估服务,支持自定义扫描策略。

- OpenVAS:一个开源的漏洞扫描和管理平台,拥有庞大的漏洞数据库。

- Burp Suite:专注于Web应用程序的安全测试工具。

漏洞扫描工具的使用包括以下步骤:

1. **配置扫描任务**:包括选择扫描目标、配置扫描设置、定制扫描范围。

2. **执行扫描**:启动扫描过程,并监控其进展。

3. **分析扫描结果**:查看扫描报告,识别并分析发现的漏洞。

4. **报告与建议**:为发现的每个漏洞提供详细的描述、影响评估和修复建议。

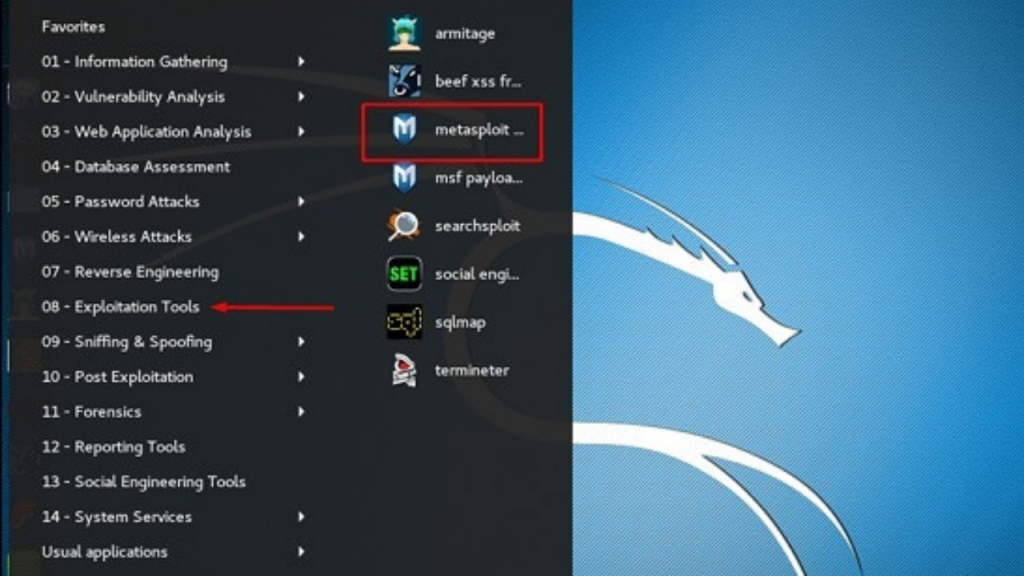

### 3.2.2 实战:Metasploit框架的漏洞利用

Metasploit是一个功能强大的渗透测试工具,它允许安全研究人员和渗透测试人员对已知的漏洞进行利用。

```bash

# 示例:使用Metasploit对一个已知漏洞进行攻击

msfconsole # 进入Metasploit控制台

search exploit/windows/smb # 搜索适用于Windows SMB服

```

0

0