CRSF在API安全中的角色:掌握关键地位与应用方法

发布时间: 2024-11-29 22:37:50 阅读量: 10 订阅数: 12

参考资源链接:[CRSF数据协议详解:遥控器与ELRS通信的核心技术](https://wenku.csdn.net/doc/3zeya6e17v?spm=1055.2635.3001.10343)

# 1. CRSF概念及其在API安全中的重要性

## CSRF概述

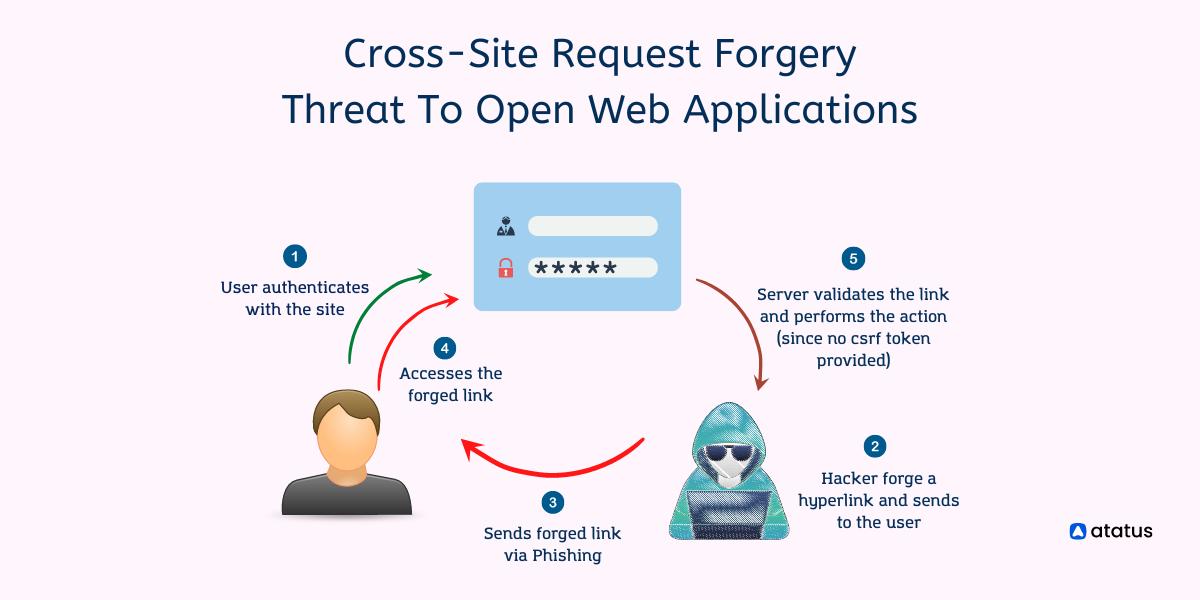

跨站请求伪造(Cross-Site Request Forgery,简称CSRF)是一种常见的网络攻击方式,它利用了用户在浏览器中已经认证的身份,诱使用户在不知情的情况下向应用服务器发起请求。这种攻击方式对API的安全构成了严重威胁,因为它不需要任何用户凭证信息就能发起恶意请求。

## CSRF与API安全的关系

API作为现代Web应用中数据交换的核心组件,需要处理各种数据操作请求,包括但不限于数据读取、更新和删除。因此,保护API免受CSRF攻击变得尤为重要。API的开放性和灵活性,使得其容易成为攻击者利用的目标。如果API的安全措施不到位,攻击者就可能通过CSRF攻击来篡改数据、盗取信息甚至执行恶意操作。

## 重要性分析

在API安全中,防止CSRF攻击是保障业务连续性和数据完整性不可或缺的一环。API安全不仅需要对用户输入进行验证,还需要考虑到跨站请求的合法性。正确防御CSRF,可以有效减少数据泄露和不当操作的风险,保护用户的利益不受损害。因此,了解并实施有效的CSRF防护措施,对于任何依赖API的现代应用都是至关重要的。

```

在本章中,我们将详细探讨CSRF的概念,包括它的工作机制和在API安全中的重要性。在深入研究CSRF的基础理论和攻击手段之前,了解CSRF对API安全性的影响将为后续章节中深入的技术讨论和实践应用打下基础。

```

请注意,以上内容仅为章节示例内容,根据实际需求,章节内容应更加详细且包含实际案例分析、代码示例、图表等,以满足目标人群的需求。

# 2. CSRF的理论基础和攻击机制

## 2.1 CSRF的工作原理

### 2.1.1 CSRF攻击的三个要素

跨站请求伪造(CSRF,Cross-Site Request Forgery)攻击是一种严重的安全威胁,主要利用了网站对用户浏览器的信任。CSRF攻击的三个基本要素包括:

1. **已认证的用户**:攻击的成功依赖于用户当前已登录并拥有合法会话,因此攻击者需要诱导目标用户访问攻击者的网站。

2. **用户浏览器**:攻击需要通过用户的浏览器来发送请求。由于浏览器自动携带了用户的cookies,攻击者可以伪造请求看起来像是由合法用户发起的。

3. **可预测的操作**:攻击者需要了解目标网站的接口,并构造可以利用的操作请求,如转账、更改密码、发表评论等。

理解这三个要素对于构建有效的CSRF防御措施至关重要。

### 2.1.2 CSRF攻击的流程解析

CSRF攻击流程可以分为以下步骤:

1. **用户登录**:用户首先登录到合法网站并获得认证。

2. **攻击者诱使用户访问恶意链接**:攻击者设计一个含有恶意操作的链接(例如,图片标签的`src`属性或`<iframe>`的`src`属性)。

3. **浏览器执行恶意操作**:当用户浏览带有恶意链接的页面时,浏览器会自动向目标网站发送请求,浏览器会携带用户认证信息。

4. **服务器处理请求**:服务器端接收到请求,并检查了携带的会话信息,因此错误地认为这个请求是由认证用户发起的。

5. **执行恶意操作**:服务器执行请求的操作,导致用户数据被非法修改或信息泄露。

理解攻击的流程有助于我们设计出针对性的防御措施,例如增加请求验证等。

## 2.2 CSRF与其它Web攻击的比较

### 2.2.1 CSRF与XSS的异同

CSRF和跨站脚本攻击(XSS)是Web应用中常见的两种攻击方式,它们有相似之处也有区别:

- **相同点**:CSRF和XSS攻击都利用了用户对网站的信任,并通过用户的浏览器发起恶意请求。

- **不同点**:XSS攻击是通过在受害者的浏览器中执行恶意脚本来获取信息或篡改页面,而CSRF攻击则通过诱导用户发起服务器端的操作,不需要恶意脚本的执行。

### 2.2.2 CSRF与Session劫持的区别

CSRF攻击和Session劫持是两种不同的攻击形式:

- **CSRF攻击**:攻击者无法获取用户的会话信息,而是利用用户已经认证的身份来执行服务器端的操作。

- **Session劫持**:攻击者需要获取到用户的会话令牌,通过这个令牌可以完全模拟用户的所有行为。

CSRF攻击主要是诱导用户执行特定操作,而Session劫持则更多关注于劫持用户的会话来进行任意操作。

## 2.3 CSRF防御策略的理论框架

### 2.3.1 防御CSRF的必要性和挑战

随着Web应用的普及,攻击者对Web应用的攻击手段也越来越高明,CSRF攻击虽然隐蔽,但破坏力大,因此防御CSRF变得十分必要。

- **必要性**:通过CSRF攻击,攻击者可以绕过认证机制,执行对用户不利的操作,如财产损失、隐私泄露等。

- **挑战**:防御CSRF需要确保每个用户请求都是用户的主动意愿,这涉及到用户身份的验证、请求的校验以及前后端的配合等。

### 2.3.2 常见的防御理论和方法

常见的CSRF防御策略包括:

- **同步令牌机制**:在用户的会话中加入一个无法预测的令牌,并要求每次表单提交时都携带这个令牌,服务器端进行验证。

- **双重提交Cookie机制**:要求每个请求必须携带一个在Cookie中的值,同时在服务器端验证这个值是否存在。

- **使用Anti-CSRF令牌**:生成一个一次性令牌,与会话令牌绑定,每次请求都需要验证这个令牌。

在实际应用中,结合多种防御策略可以构建更加健壮的CSRF防御体系。接下来的章节将深入探讨各种防御技术的实践应用。

# 3. CRSF防御技术实践应用

CSRF攻击的成功防御关键在于实现有效的安全控制措施,这些措施应当能够在攻击者尝试执行未授权操作时阻止其行动。本章将探讨三种主要的CSRF防御技术:同步令牌机制、双重提交Cookie机制,以及使用Anti-CSRF令牌,并且将深入到实现细节和最佳实践。

## 3.1 同步令牌机制的实现

### 3.1.1 同步令牌的工作原理

同步令牌机制是防御CSRF攻击的一种有效方法,它基于在服务器端和客户端之间共享一个秘密的令牌。该令牌由服务器在会话开始时生成,并嵌入到返回给客户端的HTML页面中。随后,每次用户提交表单时,令牌都会作为请求的一部分被发送回服务器。服务器端的逻辑会验证收到的令牌是否与会话中存储的令牌相匹配。如果匹配,请求被允许;否则,请求被视为CSRF攻击尝试并被拒绝。

### 3.1.2 实际部署同步令牌的步骤

部署同步令牌机制通常包含以下步骤:

1.

0

0