iSecure Center日志分析:揭秘深层次安全隐患的高级技巧

发布时间: 2024-11-30 10:46:10 阅读量: 14 订阅数: 21

iSecure Center 综合安防管理平台安装部署手册.pdf

参考资源链接:[iSecure Center 安装指南:综合安防管理平台部署步骤](https://wenku.csdn.net/doc/2f6bn25sjv?spm=1055.2635.3001.10343)

# 1. 日志分析的重要性与基础

## 1.1 日志分析的重要性

在IT运维和安全管理中,日志分析是不可或缺的一部分。它能够帮助运维人员和安全专家发现潜在的安全威胁、优化系统性能和符合法规遵从要求。通过对日志的实时监控和深入分析,可以快速识别异常行为,提前预防安全事件的发生,从而保障整个系统的稳定和安全。

## 1.2 日志分析的基础知识

要进行有效的日志分析,必须了解日志的基本结构和关键字段。日志通常包含时间戳、主机名、事件类型、日志级别、消息等关键信息。掌握这些基础知识有助于定位问题和分析安全事件。了解不同操作系统和应用程序生成的日志格式对于整合和分析跨平台日志至关重要。

## 1.3 日志分析工具的选择

市面上有众多的日志分析工具,选择合适的工具能大大提高工作效率。一些工具支持实时分析,而一些则专注于后处理分析。选择工具时,应考虑其功能、性能、兼容性和易用性。对于大型企业而言,一个能够进行大规模数据聚合、索引和搜索的日志分析平台是必不可少的。

在此基础上,接下来的文章将详细介绍iSecure Center日志分析工具,它如何帮助我们更高效地进行日志分析,以及如何应对不同场景下的日志分析挑战。

# 2. iSecure Center日志分析工具介绍

在数字化时代,日志分析工具是保护企业免受安全威胁的利器。本章节将详细介绍iSecure Center这款日志分析工具,并着重于其功能概述、安装配置基础、日志类型与来源以及理论基础。

## 2.1 iSecure Center概述

### 2.1.1 iSecure Center功能概述

iSecure Center是一款集成了多种先进安全技术的日志分析工具,旨在帮助企业更好地管理和分析日志数据。它能够自动收集、聚合、关联日志,使企业能够从大量的数据中快速识别安全事件,并提供实时的警报与报告。

iSecure Center的核心功能包括:

- **日志数据聚合**:支持多种日志源,并将日志数据集中管理。

- **实时监控与警报**:提供实时监控功能,并在检测到异常事件时发出警报。

- **搜索与分析**:拥有强大的搜索功能,支持复杂查询,以及对日志数据进行深度分析。

- **报告与可视化**:生成可定制化的报告,以及丰富的数据可视化图表。

- **法规遵从性**:帮助实现日志数据的长期存储和法规遵从性审计要求。

### 2.1.2 安装与配置基础

安装iSecure Center可以分为以下几个步骤:

1. **系统要求检查**:确保服务器满足iSecure Center的最小硬件与软件要求。

2. **下载与安装**:从官方网站下载最新版本的安装包,并按照官方指南进行安装。

3. **初始配置**:运行安装程序后,根据向导完成初始配置,包括设置管理员账户、网络和数据库连接。

4. **更新与升级**:确保安装了最新版本的iSecure Center,并定期进行更新和升级以获得最新的功能与安全补丁。

以下是针对iSecure Center安装和配置的基础性代码块和逻辑分析:

```shell

# 下载iSecure Center安装包

wget [iSecure Center下载链接]

# 运行安装脚本

./install.sh

# 运行配置向导

./configure.sh

```

在安装过程中,应当注意指定正确的安装路径和配置参数,如数据库连接信息,确保在安装后能够立即进行配置。

## 2.2 日志类型与来源

### 2.2.1 系统日志与应用日志

系统日志和应用日志是日志分析中最常见的两种类型。它们分别记录了服务器系统和应用程序的运行状况及安全事件。

- **系统日志**通常包括由操作系统生成的事件日志,如登录尝试、服务启动和停止、系统错误等。

- **应用日志**则来源于运行在服务器上的应用程序,可能包括用户活动、数据访问记录、错误信息等。

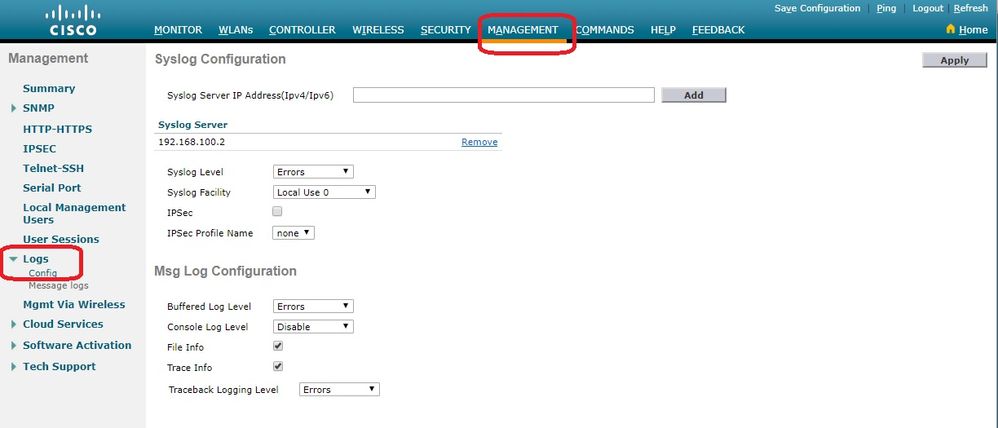

### 2.2.2 网络设备与安全设备日志

网络设备日志如路由器、交换机和防火墙等生成的日志,记录了进出网络的数据流量和相关的安全事件。

- **网络设备日志**:通常包含IP流量、包过滤、访问控制等信息。

- **安全设备日志**:如入侵检测系统(IDS)和入侵防御系统(IPS)等安全设备生成的日志,这些日志对实时监测网络威胁至关重要。

## 2.3 日志分析的理论基础

### 2.3.1 日志结构与字段分析

日志结构通常遵循一定的格式,以确保信息的标准化和便于分析。一个典型的日志条目通常包含以下部分:

- 时间戳

- 主机名

- 事件源

- 事件类型

- 详细信息

### 2.3.2 日志标准化与规范化

日志标准化是指采用通用格式记录日志,以便于跨平台和系统之间的互操作性。而日志规范化则是将不同格式的日志转换为统一格式的过程,这对于分析和比较来自不同来源的日志数据至关重要。

### 2.3.3 日志解析

解析日志的关键在于理解日志格式,并能够提取出有用的信息。通过编写解析规则,将非结构化的日志条目转换为结构化的数据。

以下是一个简单的日志解析示例,假设我们有一个简单的日志文件,并使用`awk`命令进行解析:

```shell

awk -F '[][]|: ' '{print $4, $5}' access.log

```

此代码块的作用是将日志中的时间戳和事件信息分离出来。`awk`使用空格和方括号作为字段分隔符(`-F`指定)。

解析后的日志数据可以进一步用于数据处理和可视化,帮助我们更好地理解系统行为和识别安全事件。

通过以上章节,我们介绍了iSecure Center的基本情况和日志分析的理论基础。下一章将深入探讨如何使用iSecure Center进行安全隐患的深度分析,以及一些实践案例与应用。

# 3. 深度分析安全隐患的技巧

## 3.1 安全事件的识别与分类

在当今网络安全的背景下,正确识别和分类安全事件是至关重要的。识别方法论和安全事件的类型涉及多个层次和方面,这不仅是日志分析的基础,也是确保网络系统安全的重要手段。

### 3.1.1 事件识别的方法论

事件识别是日志分析的第一步,其方法论涉及到多种技术与策略的综合运用。首先,必须构建一套有效的检测机制,这包括但不限于入侵检测系统(IDS)、异常检测系统(ADS)和安全信息与事件管理(SIEM)解决方案。这类工具能够实时监控网络流量、系统调用和文件变更,从而快速识别出潜

0

0