视图组件权限管理:实施RBAC的【4】大步骤

发布时间: 2024-10-22 00:34:02 阅读量: 24 订阅数: 21

# 1. 理解RBAC模型基础

访问控制是信息安全的重要组成部分,而角色基础访问控制(RBAC)模型是实现细致权限管理的一种流行方式。它通过用户、角色和权限之间的关系,简化了复杂的访问管理问题,使得系统管理员能够有效地组织和管理大量用户对敏感资源的访问。

在本章中,我们将首先介绍RBAC模型的基本概念,解释用户与角色之间的关系以及权限是如何被定义和分类的。通过这一章,读者将能够建立起对RBAC模型最初步的认识,为后续章节的深入探讨打下坚实的基础。

# 2. RBAC模型的理论框架

## 2.1 RBAC的基本概念

### 2.1.1 用户与角色的关系

用户是RBAC模型中的行动者,可以是个人或自动化实体(如服务或程序)。用户通过与一个或多个角色相关联,从而获得对系统资源的访问权限。角色则是一个抽象的代理,代表了一组权限的集合,它将权限与用户进行了分离。

```mermaid

flowchart LR

User((用户)) --> |关联| Role((角色))

Role --> |包含| Permission((权限))

```

在RBAC中,用户不直接与权限关联,而是通过角色间接关联,这样做的好处在于当用户的职责或角色发生变更时,只需要调整用户与角色的关联关系,而无需修改用户权限,这极大地提高了系统的灵活性和可维护性。

### 2.1.2 权限的定义和分类

权限在RBAC中通常定义为对系统中某个特定资源的操作能力。它可以是一组操作的集合,如增删改查(CRUD)操作,也可以是系统中某个具体的操作,例如访问文件夹、执行程序或发送邮件等。

```mermaid

graph TD

Permission1[权限1:读取] -->|是| Action1[操作:查看]

Permission2[权限2:写入] -->|是| Action2[操作:编辑]

Permission3[权限3:删除] -->|是| Action3[操作:删除]

Permission4[权限4:管理] -->|包含| Permission1

Permission4 -->|包含| Permission2

Permission4 -->|包含| Permission3

```

权限可以被细分为不同级别,例如在公司组织结构中,可能有员工级、经理级和管理员级权限。管理员拥有所有权限,而普通员工可能只具备有限权限。这样的分类便于在复杂场景中进行细粒度的访问控制。

## 2.2 角色和权限的管理机制

### 2.2.1 角色的创建和分配

角色的创建是RBAC实施的第一步,需要明确定义角色的名称、描述以及包含的权限集合。在创建角色时,应当充分考虑业务逻辑和组织结构,确保角色设置合理且易于管理。

```sql

-- 创建角色的SQL示例

CREATE ROLE sales_manager;

```

角色创建完毕后,需要将角色分配给相应的用户。分配过程中,需要考虑用户的实际工作职责,确保用户被分配到适合的角色,避免权限过多导致安全风险,或权限过少影响工作。

```sql

-- 将角色分配给用户的SQL示例

GRANT sales_manager TO user1;

```

### 2.2.2 权限的授予和回收

一旦角色被创建并分配给用户,其包含的权限就成为了该用户可执行操作的依据。然而,随着业务需求的变化,权限的调整是不可避免的。授予或回收权限应严格按照权限最小化原则进行,以维护系统的安全性。

```sql

-- 向角色授予权限的SQL示例

GRANT SELECT ON sales_data TO sales_manager;

-- 从角色回收权限的SQL示例

REVOKE SELECT ON sales_data FROM sales_manager;

```

权限的管理还涉及到定期的审计和调整,以适应组织变更或应对新出现的安全威胁。通过角色和权限的精细管理,可以确保系统的安全性与灵活性。

## 2.3 RBAC模型的优势与挑战

### 2.3.1 安全性分析

RBAC模型通过角色来管理权限,有效减少了权限管理的复杂性,并且通过最小权限原则和角色分离职责,极大提升了系统的安全性。因为权限不再直接赋予用户,而是赋予角色,所以当用户离开职位或角色发生变更时,只需简单地调整角色关联,即可确保权限的一致性和安全性。

### 2.3.2 实施中的常见挑战

尽管RBAC提供了众多优势,但在实施过程中,组织可能会遇到一些挑战。比如在设计角色时,可能会出现角色过多或职责不清晰的情况,这会导致角色间的权限分配和管理变得复杂。另外,随着业务的快速发展,如何快速有效地管理角色和权限的变更也是一个挑战。

组织通常需要制定一套完善的权限管理策略和流程,配合使用权限管理系统(PMS),以应对这些挑战。同时,持续的培训和教育也是确保RBAC模型成功实施的关键因素之一。

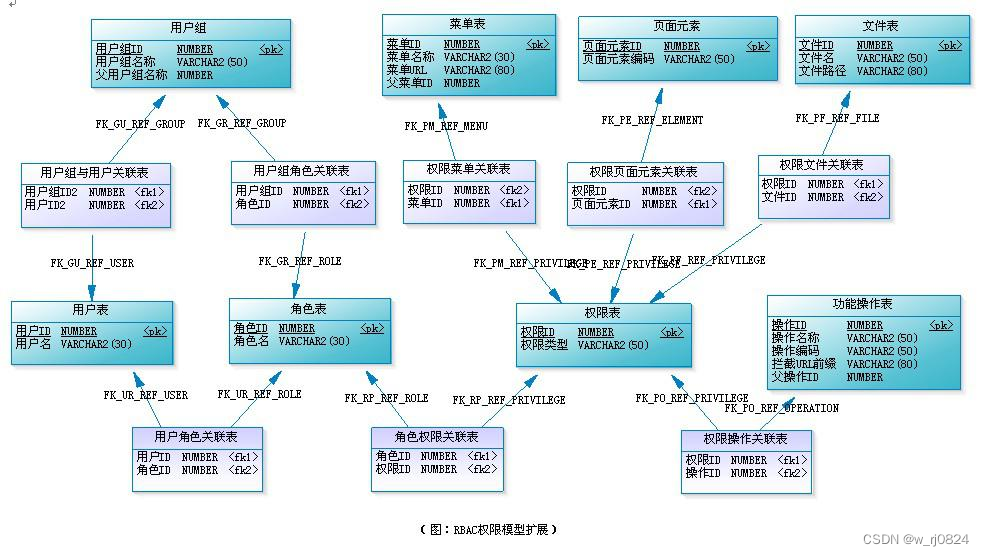

# 3. 搭建RBAC系统架构

搭建一个健壮的RBAC系统架构是实现有效访问控制的关键。为了满足企业的安全性、扩展性和易维护性需求,设计一个遵循最佳实践的系统架构是至关重要的。本章深入探讨了系统架构设计的要点,数据库设计与优化的方法,以及实现业务逻辑的最佳方式。

## 3.1 系统设计原则

设计原则是指导RBAC系统架构设计的基础。在实现RBAC时,应遵循以下原则:

### 3.1.1 分层架构设计

分层架构能够将系统的不同部分逻辑上分离开来,每个层次都有明确定义的职责,从而提升系统的可维护性和扩展性。

**代码块示例:**

```python

# 以下示例展示了一个简化的分层架构设计,将业务逻辑分为用户接口层、服务层和数据访问层

class UserInterface:

def __init__(self, service_layer):

self.service_layer = service_layer

def authenticate_user(self, username, password):

return self.service_layer.authenticate(username, password)

class ServiceLayer:

def __init__(self, data_access_layer):

self.data_access_layer = data_access_layer

def authenticate(self, username, password):

user = self.data_access_layer.find_user_by_username(username)

if user and user.check_password(password):

return True

return False

class DataAccessLayer:

def find_user_by_username(self, username):

# 逻辑来查询数据库中的用户

pass

def check_password(self, user, password):

# 逻辑来验证密码

pass

```

### 3.1.2 模块化和组件化

模块化和组件化设计有助于将复杂系统分解为更小、更易于管理的部分。在RBAC系统中,可以将用户管理、角色管理、权限管理等作为独立模块,实现其功能。

**代码块示例:**

```java

// 以下是Java语言编写的组件化代码示例,展示了如何将用户、角色和权限管理封装为独立的类

public class UserManager {

public User getUserById(int userId) {

// 实现查询用户逻辑

return new User();

}

}

public class RoleManager {

public Role getRoleByName(String roleName) {

// 实现查询角色逻辑

return new Role();

}

}

public class PermissionManager {

public Permission getPermissionById(int permissionId) {

// 实现查询权限逻辑

return new Permission();

}

}

```

## 3.2 数据库设计与优化

数据库是RBAC系统的基础,合理设计数据库能够确保系统的性能和安全。

### 3.2.1 用户

0

0