EtherNet-IP中文版网络构建:5个设计原则与实施步骤

发布时间: 2024-12-05 09:44:55 阅读量: 16 订阅数: 15

qle2772驱动-10.02.12.01-k-1.rhel8u9.x86-64

参考资源链接:[CIP与EtherNet/IP:中文版1.2版适配详解](https://wenku.csdn.net/doc/6412b70bbe7fbd1778d48e30?spm=1055.2635.3001.10343)

# 1. EtherNet/IP网络构建概述

## 1.1 网络构建的重要性

在工业自动化领域,网络是连接设备与控制系统的桥梁,而EtherNet/IP作为一种开放式的网络协议,不仅提高了设备间的互操作性,还极大地增强了网络的灵活性和扩展性。构建一个稳定且高效的EtherNet/IP网络是实现工业4.0和智能制造的基础。

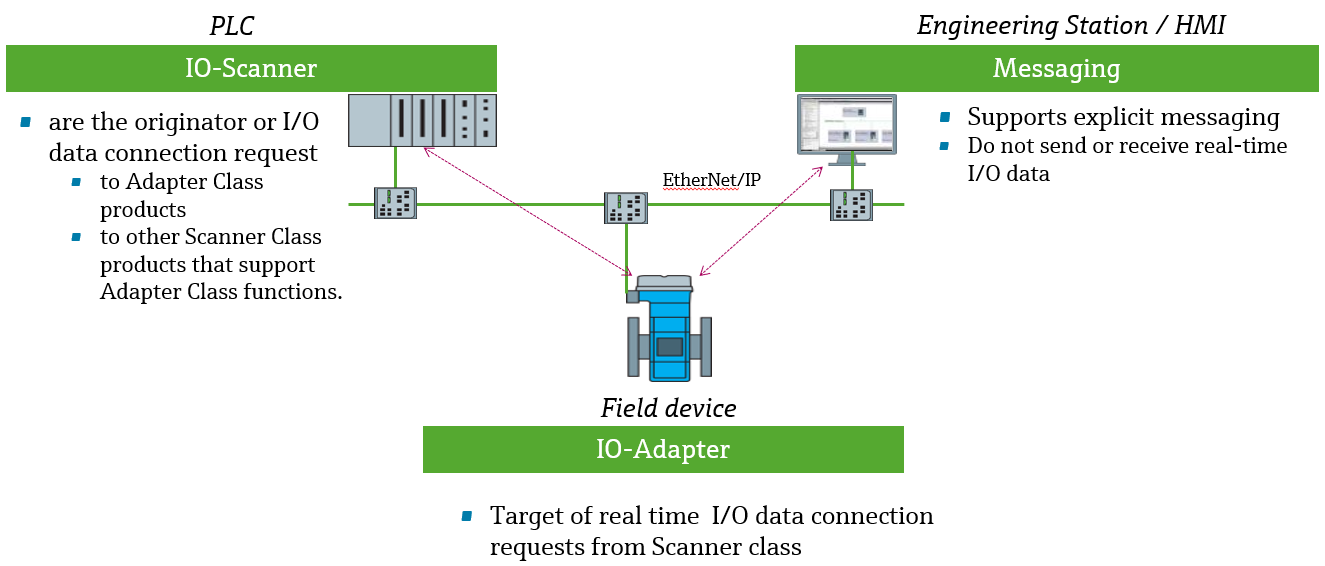

## 1.2 EtherNet/IP协议的特性

EtherNet/IP利用标准以太网技术实现工业设备间的通信,支持实时控制和信息集成。它使用标准的TCP/IP协议栈,同时引入了生产者/消费者模型,简化了数据交换过程,确保了信息传输的快速与准确。

## 1.3 构建步骤概览

构建EtherNet/IP网络首先需要理解其工作原理和构建基础,然后根据实际需求进行网络设计,包括选择合适的网络拓扑、设备和布线方式。此外,还要考虑网络的安全性、可扩展性以及设备的配置和管理。在实施过程中,合理的规划和测试是确保网络稳定运行的关键。

请注意,接下来的文章章节将根据上述提供的目录大纲继续编写,确保内容的连贯性与完整性。

# 2. 遵循的设计原则

在构建 EtherNet/IP 网络时,设计原则的遵循是构建一个高效、稳定和可扩展网络的基石。设计原则主要涵盖网络可靠性、性能优化、安全性、可扩展性以及设备配置的最佳实践。接下来将详细探讨这些原则的具体应用。

### 2.1 确定网络可靠性

可靠性是工业网络设计中的一个关键因素,因为它直接关系到网络能否在关键任务中保持连续运行。

#### 2.1.1 网络拓扑选择

在选择网络拓扑时,需要根据应用需求、成本预算和未来的可扩展性进行综合考虑。通常有星型、环型和总线型等拓扑结构可供选择。

星型拓扑是目前最普遍的选择,因为它提供了较高的容错能力,而且易于故障排除。通过将所有的设备连接至中心交换机,单点故障仅影响一个设备而非整个网络。然而,星型拓扑依赖于中央交换机,因此,交换机的可靠性必须被充分考虑。

环型拓扑在工业网络中也很常见,特别是在需要高可靠性或冗余的场合。环型拓扑可以实现快速故障切换,但相对星型拓扑而言,配置和故障排除通常更加复杂。

#### 2.1.2 冗余设计

为了进一步提高网络的可靠性,设计时应当考虑引入冗余元素,这样在某个组件发生故障时,系统仍能保持运行。

在 EtherNet/IP 网络中,通常采用冗余链路和冗余交换机来实现网络冗余。例如,在星型拓扑中,关键节点可以连接到两台交换机,形成冗余路径。当主要路径发生故障时,流量可以迅速切换到备用路径。

### 2.2 网络性能的优化

优化网络性能是为了保证数据传输的高效性,这关系到实时性要求极高的工业自动化系统的稳定运行。

#### 2.2.1 带宽管理

为了确保网络的响应速度和处理能力,合理分配带宽是必不可少的。在 EtherNet/IP 网络中,可以对不同类型的流量设置优先级,例如,实时数据传输应该获得更高的优先级。

通过使用流量控制和拥塞管理策略,如 IEEE 802.1p 服务质量 (QoS) 标准,可以根据流量类型和来源分配带宽。这有助于确保关键数据能够在网络负载重时依然获得及时处理。

#### 2.2.2 传输延迟的最小化

传输延迟是影响网络性能的另一关键因素。在网络设计时,应该尽量减少跳数和物理距离,以降低延迟。

此外,合理的时钟同步机制对于实时数据传输至关重要。例如,Precision Time Protocol (PTP) 可用于工业自动化网络中,以确保所有节点的时间同步,这对于依赖时间敏感的控制系统尤为关键。

### 2.3 网络安全性规划

随着工业网络越来越多地与企业 IT 网络相连接,网络安全成为保护工业控制系统免受攻击的重要考虑因素。

#### 2.3.1 防火墙和安全策略

防火墙在网络边界处实施安全策略,只允许授权的通信通过。在 EtherNet/IP 网络中,防火墙可以用来保护网络的入口点,限制未授权访问。

除了硬件防火墙之外,软件策略也至关重要。例如,使用 VLAN (虚拟局域网) 隔离不同网络段,通过访问控制列表 (ACLs) 限制特定类型的网络流量。

#### 2.3.2 访问控制和身份验证机制

在设备层面,访问控制是实现网络安全的重要手段。身份验证机制确保只有授权的用户或设备才能访问控制系统。

在实际操作中,可以通过强密码策略、多因素认证和最小权限原则来增强访问控制。这些措施有助于防止未授权的更改和潜在的数据泄露。

### 2.4 网络的可扩展性设计

随着业务的发展,工业网络需要能够适应更多的设备和更高的数据处理需求。

#### 2.4.1 设备和模块的兼容性

在选择工业设备和模块时,兼容性是一个重要的考虑因素。设计时应确保所选设备支持标准化通信协议,并且可以与未来的系统升级兼容。

为保证兼容性,通常采用开放标准和认证的设备。例如,选择支持 ODVA (Open DeviceNet Vendor Association) 的设备可以确保与其它 DeviceNet 兼容设备的互操作性。

#### 2.4.2 易于集成和扩展的架构

为了确保网络架构易于扩展,应该选择模块化和可插拔的网络设备。这种设计允许在不影响网络其它部分的情况下添加或替换设备。

例如,使用可堆叠的交换机可以提供灵活的端口扩展性。当需要增加更多的端口时,可以简单地添加一个或多个交换机堆叠单元,无需进行复杂的重新布线或配置。

### 2.5 设备配置的最佳实践

设备配置是网络设计的一个重要组成部分,它涉及设备的地址分配、参数设置和固件更新。

#### 2.5.1 静态与动态地

0

0