MPE720软件安全防护秘籍:如何保护你的数据并预防外部攻击

发布时间: 2024-12-06 13:13:45 阅读量: 7 订阅数: 14

安川MPE720软件序列号

参考资源链接:[MPE720Ver.7软件操作与系统集成指南](https://wenku.csdn.net/doc/6412b4a0be7fbd1778d403e8?spm=1055.2635.3001.10343)

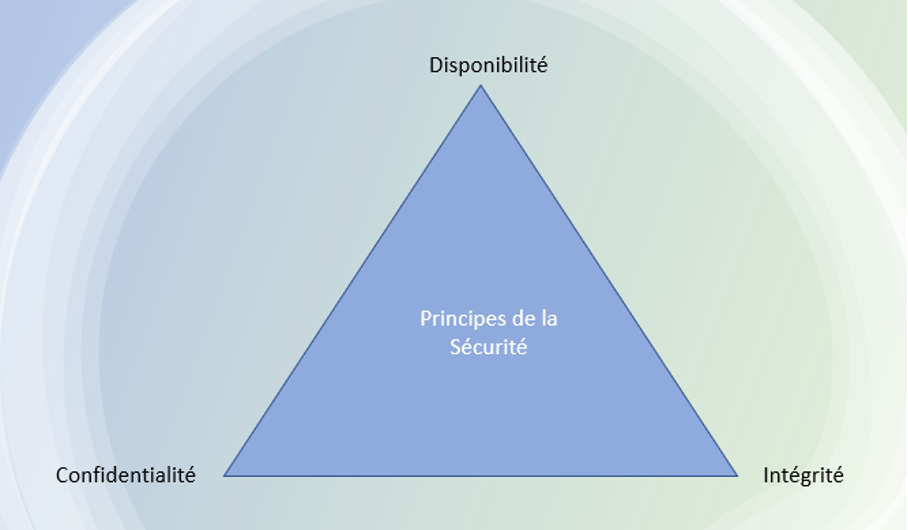

# 1. 软件安全防护基础理念

## 1.1 安全防护的重要性

在数字化时代,软件安全防护是确保企业业务连续性和数据保护的核心。安全漏洞不仅可能导致业务中断,而且可能带来重大的财务损失和声誉损害。因此,理解软件安全防护的基本理念是至关重要的。

## 1.2 风险识别与防御策略

识别软件所面临的潜在风险是防护工作的第一步。这包括识别可能的攻击向量、漏洞和弱点。随后,制定相应的防御策略,通过技术和流程上的措施,减少潜在风险对组织造成的影响。

## 1.3 安全生命周期管理

软件安全不仅仅是一个技术问题,还是一个生命周期问题。从需求分析、设计、编码、测试到部署,安全应该贯穿整个软件开发周期。这要求我们建立起一套全面的安全生命周期管理策略,以确保每个阶段的安全性。

# 2. 数据加密和安全传输

在当今的信息时代,数据加密和安全传输是保护信息资产的关键组成部分。数据的安全性不仅关乎个人隐私,还涉及到企业机密、金融交易安全以及国家安全等多层面的问题。本章节将深入探讨数据加密技术,分析当前流行的安全传输协议,并提供密钥管理与存储的最佳实践。

## 2.1 数据加密技术概览

### 2.1.1 对称加密与非对称加密机制

对称加密和非对称加密是两种主要的数据加密方法,它们各自有不同的应用场景和优缺点。

#### 对称加密

对称加密是一种使用相同的密钥进行数据加密和解密的机制。这种方法的优点是处理速度快,适合对大量数据进行加密。然而,对称加密的缺点在于密钥分发和管理问题。由于密钥需要在通信双方之间共享,任何一方的密钥泄露都将导致所有通信内容的安全性丧失。

常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)等。这些算法在性能和安全性方面各有千秋,适用于不同的安全需求。

#### 非对称加密

非对称加密使用一对密钥——公钥和私钥。公钥可以公开分享,用于加密数据;私钥必须保密,用于解密数据。这种方法解决了密钥分发的问题,但其加密和解密过程相对对称加密要慢得多,因此通常用于加密小量数据或用于安全通信的初始阶段。

非对称加密算法包括RSA、ECC(椭圆曲线加密)、DH(Diffie-Hellman)密钥交换等。这些算法的数学基础和应用场景有所不同,但它们都旨在解决密钥管理和安全性问题。

### 2.1.2 常用加密算法详解

为了更深入地理解加密技术,我们接下来将对几种常用的加密算法进行详细探讨。

#### AES(Advanced Encryption Standard)

AES是一种广泛使用的对称加密算法,由美国国家标准与技术研究院(NIST)在2001年选定,用于替代DES。AES支持128位、192位和256位长度的密钥,并提供相应的安全性级别。AES算法采用分组加密的方式,每个数据块被分为128位大小,然后通过多轮的替代和置换操作进行加密。

由于AES的高效性和安全性,它被广泛应用于软件安全、网络传输以及硬件安全等多个领域。

#### RSA(Rivest–Shamir–Adleman)

RSA是非对称加密的经典算法之一,由Rivest、Shamir和Adleman于1977年提出。RSA的安全性基于大整数分解难题,它通过选择两个大质数并将它们的乘积分发作为公钥来实现加密。私钥的生成与公钥相关,但通过当前已知的计算能力很难从公钥推导出私钥。

RSA在安全通信、数字签名以及加密文件系统中都有广泛的应用。

## 2.2 安全传输协议应用

### 2.2.1 HTTPS和SSL/TLS的原理与实践

HTTPS(超文本传输安全协议)是HTTP协议的安全版本,它通过SSL(安全套接层)或TLS(传输层安全)加密来保护通信双方的数据传输。SSL和TLS是为了解决数据在互联网上安全传输的问题而设计的安全协议。

#### SSL/TLS协议架构

SSL/TLS协议分为多个层次,包括记录层、握手层和警告层。记录层负责将应用数据分割成记录,并进行加密和压缩。握手层负责在通信双方之间协商安全参数,包括密钥、加密算法以及验证双方的身份。警告层用于发送错误消息和警告。

#### HTTPS工作流程

HTTPS的工作流程涉及到客户端和服务器端的多次交互。当一个客户端连接到HTTPS服务器时,服务器首先提供其证书。这个证书包含服务器的公钥,并由可信的证书颁发机构(CA)签名。客户端使用这个公钥加密生成的随机对称密钥,并通过SSL/TLS协议发送给服务器。一旦服务器收到这个加密的对称密钥,双方就可以使用它来加密后续的通信。

#### HTTPS配置与优化

配置HTTPS涉及选择合适的加密算法和密钥长度。服务器管理员需要确保他们的服务器配置支持最新的加密标准,并定期更新以防范已知的安全漏洞。同时,合理配置SSL/TLS的性能可以提高网站的速度和用户体验,例如使用Session Tickets来减少连接重开的时间。

### 2.2.2 VPN技术及其在数据保护中的作用

虚拟私人网络(VPN)技术允许用户通过公共网络建立加密的通道来安全地访问私人网络资源。VPN在数据保护中的作用不容小觑,它为远程工作和移动办公提供了安全的连接方式。

#### VPN的工作原理

VPN通过隧道协议来实现安全的连接。当客户端使用VPN软件连接到VPN服务器时,它会创建一个加密的隧道,所有的网络流量都通过这个隧道传输。隧道协议如PPTP、L2TP/IPSec、OpenVPN等为数据传输提供封装和加密。

#### VPN应用案例分析

VPN的使用案例包括远程访问企业内部网络、保护在线购物的支付信息、防止公共Wi-Fi下的数据嗅探等。通过VPN,用户可以保证其数据传输的隐私性和完整性,即使在不安全的网络环境下也能安全地发送和接收数据。

#### VPN配置与安全

VPN的安全配置非常重要,涉及到选择强加密算法、设置合理的认证机制以及确保服务器的安全性。管理员需要定期更新VPN软件,修补已知的安全漏洞,并实施严格的访问控制策略,以避免未授权访问。

## 2.3 密钥管理与存储

### 2.3.1 密钥生命周期管理策略

密钥生命周期管理是指从密钥生成、分发、使用到废弃的整个过程。一个有效的密钥管理策略对于保障数据安全至关重要。

#### 密钥生成

密钥的生成需要遵循一定的标准和规则,以确保密钥的随机性和不可预测性。对称密钥和非对称密钥都有相应的推荐生成方法。例如,对称密钥通常通过密码学安全的伪随机数生成器(CSPRNG)生成,而非对称密钥对的生成则涉及到大数的生成和质数检验。

#### 密钥存储

密钥的存储同样需要重视。敏感的密钥不应该存储在普通的文件系统中,而应该使用专门的硬件安全模块(HSM)或密钥管理服务。HSM提供了物理上安全的环境来存储密钥,而密钥管理服务则通过软件实现密钥的集中管理。

### 2.3.2 安全密钥存储技术

安全密钥存储技术是保护密钥不被未授权访问或泄露的关键。这包括密钥的物理安全、软件安全以及访问控制等方面。

#### 物理安全

物理安全涉及密钥存储介质的物理保护,如HSM的安全放置、防护和灾难恢复计划。

#### 软件安全

软件安全涉

0

0