Linux环境下的栈溢出漏洞与RELRO技术解析

需积分: 0 185 浏览量

更新于2024-06-30

收藏 2.32MB PDF 举报

"本文档主要探讨了二进制漏洞挖掘中的栈溢出问题,特别是在Linux环境下。文章介绍了栈溢出的原理、测试环境以及开启RELRO(Read-Only Relocation)技术来增强二进制安全性的方法。"

在二进制漏洞挖掘中,栈溢出是一种常见的安全问题,它发生在程序对栈上的缓冲区进行写操作时,没有正确地检查输入数据的长度,导致数据超出缓冲区边界,覆盖了栈上相邻的数据,如返回地址。当返回地址被篡改后,攻击者可以控制程序执行流,执行任意代码,从而可能导致严重的安全后果。

测试环境为32位的CentOS release 6.10系统,内核版本为2.6.32,使用gcc 4.4.7进行编译,gdb 7.2作为调试工具,且依赖于libc-2.12.so。作者指出,由于是本地测试,libc库的版本是已知的,这在远程攻击或不同版本的环境中可能有所不同。

栈溢出的通用利用方法是通过覆盖返回地址,使得程序执行跳转到攻击者提供的代码处。文章提供了一个简单的示例程序,该程序在调用`scanf`时,由于没有限制输入长度,存在栈溢出漏洞。

接着,文章提到了RELRO技术,这是一种增强二进制文件安全性的措施。RELRO使得程序的全局偏移量表(GOT)在程序启动时就被解析并绑定,或者变为只读,防止GOT被恶意篡改。GOT覆盖是许多攻击手段的关键,因为它是动态链接器用来查找和调用动态链接库函数的地方。

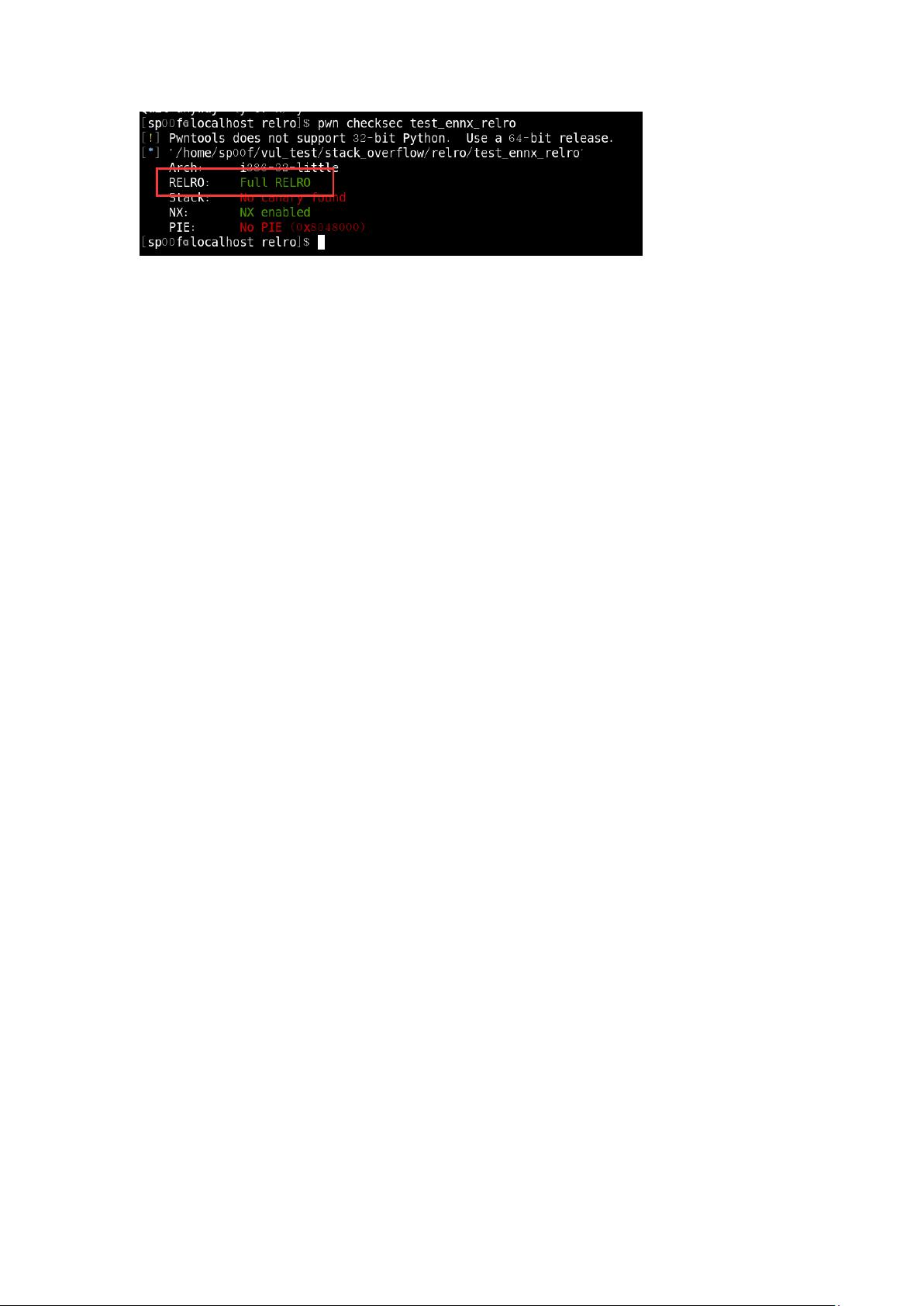

RELRO有两种形式:部分RELRO(partial RELRO)和完全RELRO(full RELRO)。部分RELRO是gcc默认的编译选项,它只在程序启动时解析部分动态符号,而完全RELRO则会解析并绑定所有的动态符号,提供更高的安全性。由于部分RELRO仍存在一定的攻击窗口,因此完全RELRO被认为是更安全的选择。

栈溢出漏洞是二进制安全的重要关注点,而通过开启RELRO技术,特别是完全RELRO,可以在一定程度上防止这类漏洞被恶意利用,提高程序的健壮性。了解这些概念对于进行二进制安全分析和漏洞挖掘至关重要。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2008-12-12 上传

2023-06-13 上传

永远的12

- 粉丝: 1044

- 资源: 320

最新资源

- 一步步教你安装VMware虚拟机

- Java正则表达式详解

- Symbian OS C++ for Mobile Phones Volume 3.pdf

- he elements of statistical learning data mining ,inference and prediction

- C语言矩阵求逆(源代码)

- C#编码命名规则,规范C#项目的命名

- 西电汤子瀛操作系统答案

- C#文件下载以及相关问题的处理

- c#WinForm生成安装程序

- 表单信息提交到指定邮箱

- oralce 基础学习资料

- Flex 3 CookBook 简体中文

- How Tomcat Works

- Struts+2+Design+and+Programming+A+Tutorial.pdf

- learning opencv computer vision with the opencv_library

- pureMVC中文版文档