Android应用取证新挑战:内存数据分析方法探索

需积分: 0 197 浏览量

更新于2024-07-01

收藏 18.71MB PDF 举报

随着科技的飞速发展,Android操作系统因其便携性和广泛应用,已经成为智能手机市场的主导力量。这使得Android应用程序的数据在各类案件调查中扮演着至关重要的角色,无论是涉及隐私侵犯、商业竞争还是刑事犯罪,这些数据都可能成为关键证据。然而,随着Android系统的更新迭代,其对应用程序数据的保护措施也在不断升级,如加密技术的引入,这给传统的数据取证方法带来了挑战。

目前,关于Android应用取证的研究主要聚焦于设备存储数据的分析,包括用户数据、日志文件、缓存文件等。研究人员通过逆向工程、取证工具和技术,如ADB (Android Debug Bridge)、Forensiq等,试图解析和提取这些存储中的信息。然而,随着系统层面加密功能的增强,如全盘数据加密(Full Disk Encryption,FDE)的实施,直接从设备中获取未授权访问的数据变得愈发困难。

本文深入探讨了这一问题,提出了对Android应用程序内存数据取证的新思路。内存数据取证涉及到对运行中的应用程序动态行为的监控和分析,这通常涉及到实时分析内存映射文件、内存转储技术,以及对内存区域的静态和动态分析。研究者可能利用内存分析工具,如内存转储工具Memory Forensic Kit (MFK)或内存分析软件如Rekall,来捕获应用程序运行时的状态,包括但不限于堆栈追踪、线程活动和敏感数据流。

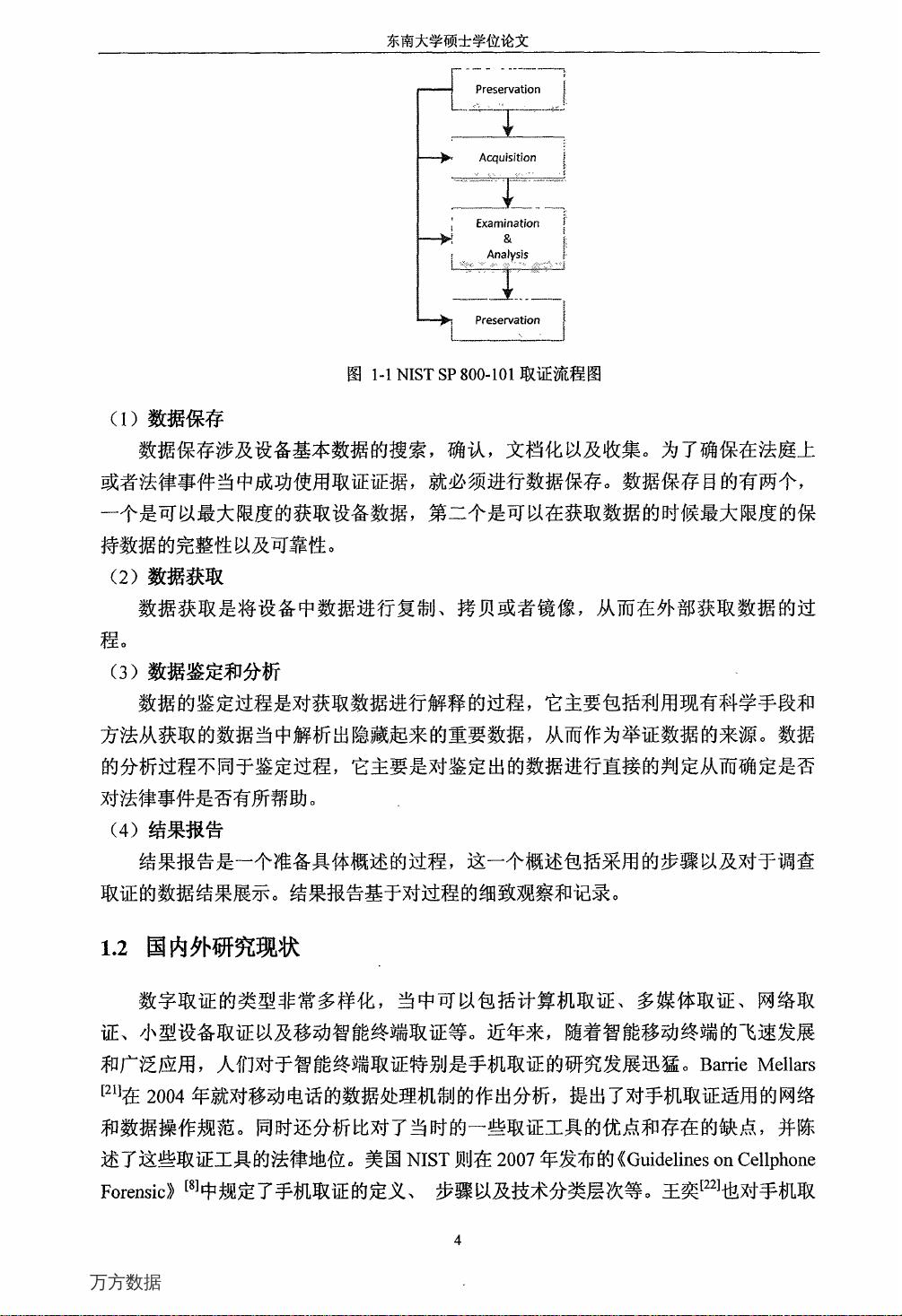

为了应对这种新的取证需求,本文开发了一种针对Android应用程序内存数据取证的解决方案。该方法可能包括以下几个步骤:首先,通过调试接口或安全漏洞获取对内存的临时访问权限;其次,对内存进行深度分析,识别和提取与案件相关的数据,例如API调用记录、敏感数据交互、加密密钥等;最后,将这些信息整合到一个可作为法庭证据的报告中,以便法医专家进行解读和评估。

总结来说,这篇硕士论文探讨了在Android应用数据保护日益严密的背景下,如何适应技术进步,发展新的取证技术,以确保在各类案件调查中获取有效且合法的证据。这对于执法机构、安全专业人员以及法律从业者来说,具有重要的实践价值和理论意义。

2024-10-14 上传

2024-10-14 上传

坑货两只

- 粉丝: 653

- 资源: 290

最新资源

- C语言快速排序算法的实现与应用

- KityFormula 编辑器压缩包功能解析

- 离线搭建Kubernetes 1.17.0集群教程与资源包分享

- Java毕业设计教学平台完整教程与源码

- 综合数据集汇总:浏览记录与市场研究分析

- STM32智能家居控制系统:创新设计与无线通讯

- 深入浅出C++20标准:四大新特性解析

- Real-ESRGAN: 开源项目提升图像超分辨率技术

- 植物大战僵尸杂交版v2.0.88:新元素新挑战

- 掌握数据分析核心模型,预测未来不是梦

- Android平台蓝牙HC-06/08模块数据交互技巧

- Python源码分享:计算100至200之间的所有素数

- 免费视频修复利器:Digital Video Repair

- Chrome浏览器新版本Adblock Plus插件发布

- GifSplitter:Linux下GIF转BMP的核心工具

- Vue.js开发教程:全面学习资源指南