蓝帽杯web复盘:PHP one_Pointer漏洞与数组溢出利用

需积分: 10 22 浏览量

更新于2024-07-10

收藏 1.08MB PDF 举报

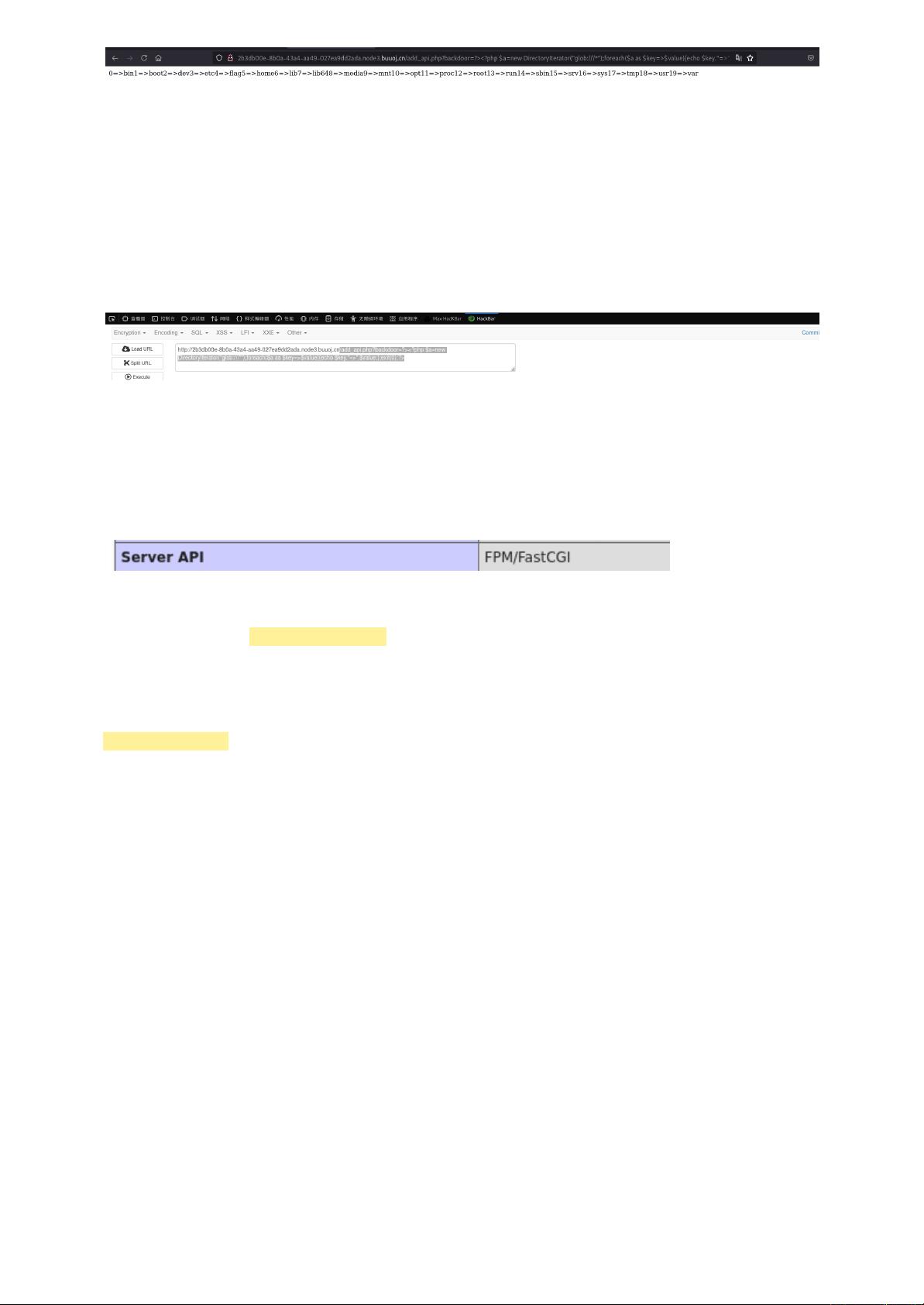

本文是一篇关于蓝帽杯web复盘的writeup,着重讨论了在buuctf平台上可复现的挑战之一,名为"one_Pointer_php"的题目。挑战涉及到两个PHP源码文件:user.php和add_api.php。核心知识点集中在两个方面:

1. 反序列化安全问题与数组整数溢出:

- **反序列化安全**:add_api.php中的代码首先尝试从cookie中获取序列化的"data"参数,并通过unserialize函数将其反序列化到$user对象。这是检查的第一个安全考点,因为恶意用户可能尝试构造包含恶意代码的序列化数据,通过反序列化可能导致代码注入或安全漏洞。正确的做法是使用更安全的反序列化方式,比如检查序列化数据的来源和结构。

- **数组整数溢出**:在代码段中,通过递增$user对象的$count属性并重新设置cookie时,数组操作出现了整数溢出的陷阱。当$count值超出整型范围时,代码意图将值设为1,但实际会变成一个浮点数,从而使得后续条件判断失效,使得程序逻辑发生改变。这需要参赛者识别这一异常行为并利用它来执行命令,通常是通过控制数组索引实现。

2. 序列化与反序列化技术:

- **序列化**:PHP中的serialize函数用于将变量转换为可存储或传输的字符串,便于数据持久化或跨脚本传递。序列化过程将复杂的数据结构转化为ASCII字符序列。

- **反序列化**:unserialize函数用于接收序列化后的字符串,恢复原始变量结构。这是实现数据交换和存储的关键机制,但也可能成为潜在的安全威胁,如代码注入。

这个挑战不仅考察了参赛者对PHP语言基础的理解,特别是对序列化、反序列化和整数溢出的掌握,还测试了他们在Web安全领域的实践能力,如识别并利用潜在的安全漏洞。解决这类题目通常需要仔细分析代码逻辑,寻找可能的漏洞路径,并利用这些漏洞来获取flag或者执行命令。

点击了解资源详情

866 浏览量

1878 浏览量

129 浏览量

168 浏览量

2021-09-30 上传

2021-09-29 上传

2021-10-02 上传

2021-06-23 上传

冲沖

- 粉丝: 1

- 资源: 1

最新资源

- 奇偶校验-WebAssembly低级格式库-Rust开发

- 通过visa控制Agilent信号源

- elves-of-santa-101-global-packaging:如何制作一个全局npm软件包。 Hello World应用程序

- contactForm

- django-project-manager:django中的prosectos实现程序

- 草根域名注册批量查询工具 v8.0

- Javascript-TaskList

- WDD430-Lesson1

- 行业文档-设计装置-面料服装效果图开发平台及呈现方法.zip

- 智睿中小学生学籍信息管理系统 v2.7.0

- test2

- windos 上位机I2C、SPI、GPIO转USB,USB转I2C、SPI、GPIO组件

- skyfn

- ProjectPal:使用Electron制作的CodingProgramming项目经理和Idea Generator

- FE内容付费系统响应式(带手机版) v4.51

- 华峰超纤-300180-一体化超纤革赛道冠军,向高附加值领域延伸成长前景向好.rar