保障网络安全:密码学入门指南

需积分: 50 18 浏览量

更新于2024-07-17

收藏 2.58MB PDF 举报

《密码学入门》是一本由Sahadeo Padhye、Rajeev A. Sahu和Vishal Saraswat合著的专业书籍,针对日益增长的电子通信和金融交易中的安全需求,探讨了密码学这一关键领域。随着网络安全的重要性日益凸显,这本书旨在向读者介绍实现信息安全最有效的工具——密码学,它在保障数据隐私和交易安全方面扮演着核心角色。

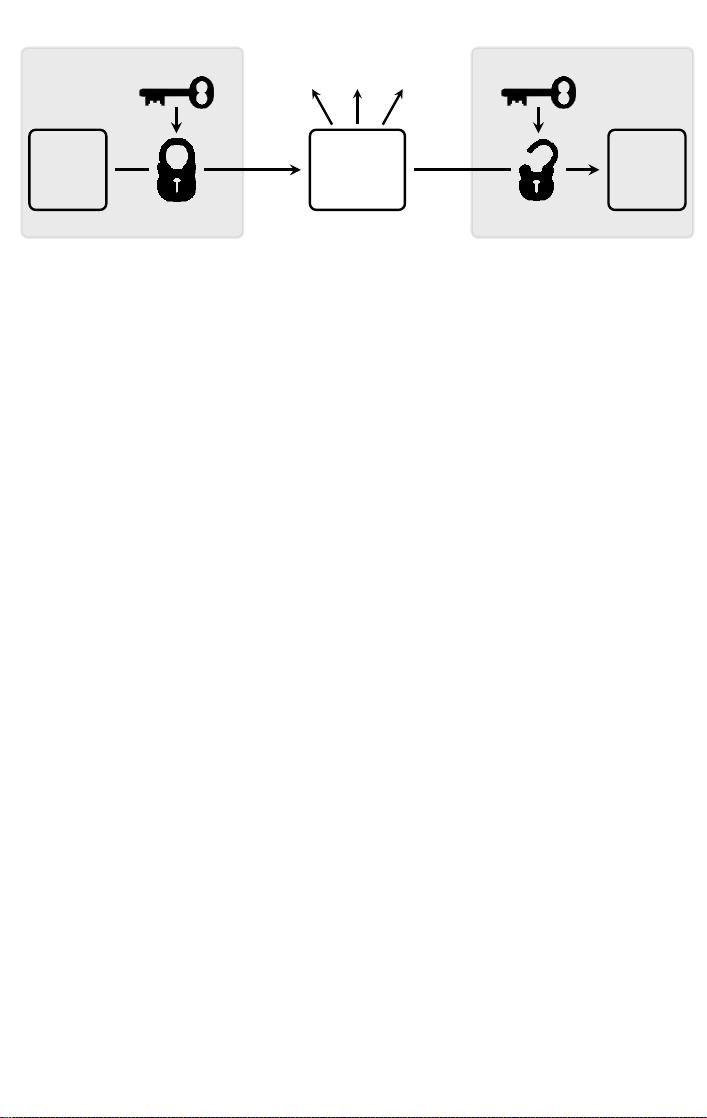

书中详细解释了加密技术的基础概念,包括对称加密、非对称加密(如RSA和ECC)、哈希函数、公钥基础设施(PKI)以及现代加密算法如AES(高级加密标准)等。作者通过丰富的实例解析,帮助读者理解这些复杂概念的实际应用,并强调了在当今数字化世界中的实际效用。

作者们来自印度的Motilal Nehru National Institute of Technology(穆蒂拉尔·尼赫鲁国家技术学院)、比利时的Université Libre de Bruxelles(布鲁塞尔自由大学)和印度的R.C. Bose Center for Cryptology and Security(R.C. Bose密码学与安全中心),他们的专业知识背景为本书提供了深厚的技术底蕴。

书中不仅涵盖了基础知识,还紧跟技术前沿,讨论了诸如量子密码学和未来研究的潜在趋势,这些都是为了满足不断发展的网络安全挑战。读者可以通过访问Taylor & Francis和CRC Press的官方网站获取更多资源和支持。

《密码学入门》作为硬封面版本,适合于对网络安全有兴趣的IT专业人士、研究人员、学生以及任何希望理解现代通信如何被保护的人。该书不仅提供理论知识,还通过大量解决案例来加强实践理解,确保读者能够掌握这个至关重要的领域。

这本著作是密码学领域的入门指南,对于提升网络安全意识,探索未来加密技术发展,以及理解信息时代中加密技术的战略地位具有重要意义。无论是在学术研究还是实际应用中,这本书都是一份不可或缺的参考资料。

187 浏览量

124 浏览量

130 浏览量

107 浏览量

2010-06-11 上传

112 浏览量

2018-07-17 上传

THESUMMERE

- 粉丝: 23

最新资源

- Ruby语言集成Mandrill API的gem开发

- 开源嵌入式qt软键盘SYSZUXpinyin可移植源代码

- Kinect2.0实现高清面部特征精确对齐技术

- React与GitHub Jobs API整合的就业搜索应用

- MATLAB傅里叶变换函数应用实例分析

- 探索鼠标悬停特效的实现与应用

- 工行捷德U盾64位驱动程序安装指南

- Apache与Tomcat整合集群配置教程

- 成为JavaScript英雄:掌握be-the-hero-master技巧

- 深入实践Java编程珠玑:第13章源代码解析

- Proficy Maintenance Gateway软件:实时维护策略助力业务变革

- HTML5图片上传与编辑控件的实现

- RTDS环境下电网STATCOM模型的应用与分析

- 掌握Matlab下偏微分方程的有限元方法解析

- Aop原理与示例程序解读

- projete大语言项目登陆页面设计与实现