客户端安全揭秘:去年攻破的XSS与防御策略

需积分: 9 89 浏览量

更新于2024-07-23

收藏 2.56MB PDF 举报

在"去年跨过的客户端"这篇文档中,作者Evi1m0,作为邪红色信息安全组织的创始人和知道创宇安全研究员,探讨了客户端安全问题,特别是针对阿里巴巴旺旺(Alipay)和腾讯QQ这两个流行应用中的跨站脚本攻击(XSS)案例。文档的重点在于解释为何在客户端安全研究中被忽视,尽管通常安全研究人员更倾向于关注网站上的漏洞。

首先,文档强调了客户端"跨"的概念不仅限于传统的XSS,还包括跨平台客户端的安全隐患。客户端的跨站问题源于浏览器的同源策略(SOP),这是一种基本的安全机制,它确保只有来自同一源(域名、协议和端口)的资源才能交互。然而,许多客户端,如QQ群,利用File域加载资源,这使得攻击者能够绕过常规的同源检查,执行恶意操作,如修改群组资料、执行JavaScript代码。

以阿里旺旺为例,由于其采用了IE内核来显示聊天内容,这意味着用户可能会遇到富文本注入的威胁,因为HTML格式容易受到XSS攻击。作者分享了2012年的一个测试案例,指出通过修改内存和控制控件,攻击者能够利用字体名的编码规则来构造恶意HTML代码,进而实现代码执行。

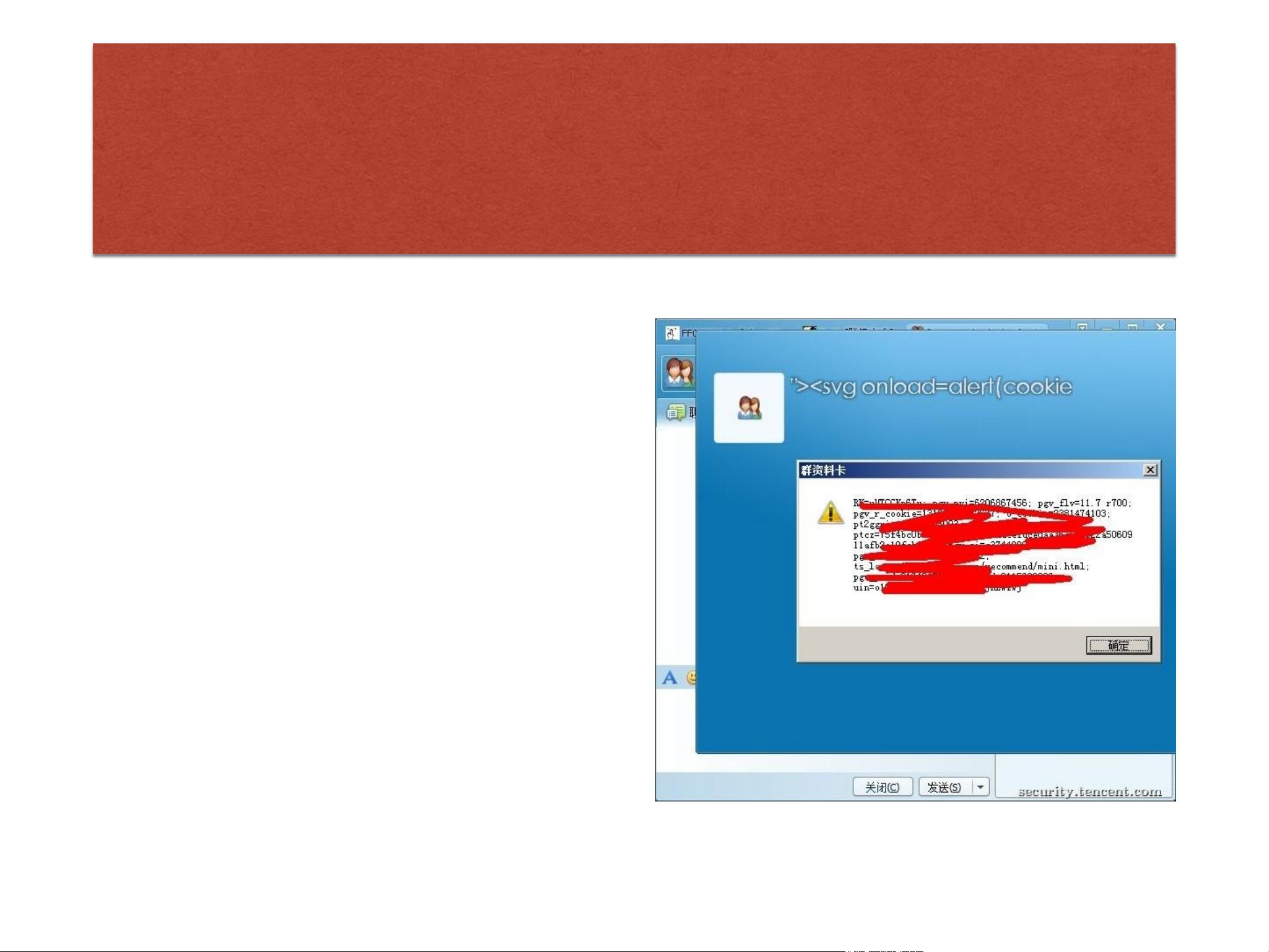

文档还提到了历史上的腾讯QQ群XSS漏洞,攻击者能够利用群资料名称调用Web接口的功能,将恶意payload插入群名,然后在查看群资料时触发跨站攻击。这表明即使是最常见的聊天工具也可能成为攻击者的靶标。

防御策略方面,文章建议开发者应加强客户端代码审查,避免使用易受攻击的富文本格式,同时增强输入验证,确保所有用户输入都经过适当的清理和转义。此外,提升用户的网络安全意识也很关键,让他们了解如何识别并避免潜在的安全威胁。

总结来说,"去年跨过的客户端"文档深入剖析了客户端XSS攻击的可能性,以及如何通过理解浏览器安全机制和历史案例来识别和防范此类漏洞。通过学习和实施有效的防御措施,可以在保护用户隐私和数据安全方面迈出重要的一步。

点击了解资源详情

点击了解资源详情

点击了解资源详情

172 浏览量

119 浏览量

2021-10-25 上传

244 浏览量

2021-08-19 上传

周小璐

- 粉丝: 95

- 资源: 196

最新资源

- asp.net购物车实现的源码

- 玩转SVN版本控制系统

- Webtop_2.0_Admin_Guide_1.1.pdf

- JSP2_0技术手册

- 非常珍贵的云计算资料

- Linux Shell Scripting With Bash.pdf

- makefile的学习入门的书籍,对于编写makefile的帮助较大。

- 最新WAP资料大全-WAP编程完全版

- 2008-9-24 联通研究

- SD_physical_specification_2.0

- vxworks_programmers_guide5.5.pdf

- 系统架构师需要具备的水平

- selinux-selinux

- struct spring hibernate面试题

- MySQL 5.0 常用命令

- QTP自动化工具使用技术