黑客内网渗透技术解析

需积分: 50 143 浏览量

更新于2024-09-07

1

收藏 339KB DOC 举报

"内网渗透常用手法"

内网渗透是黑客攻击的一种策略,通常发生在攻击者已经突破了外层防御并进入内部网络之后。在安全措施日益增强的今天,外网渗透变得越来越困难,因此内网渗透成为黑客寻找敏感信息和控制目标系统的关键途径。下面我们将详细探讨内网渗透中的常见步骤和技巧。

1. **信息刺探**:

- **人物身份分析**:了解控制的机器使用者的身份,例如客服、开发人员或管理员。不同的角色会有不同的权限和接触的信息,如客服可能掌握公司通信渠道,开发人员可能有内外网访问权限,管理员则可能拥有更广泛的控制权。

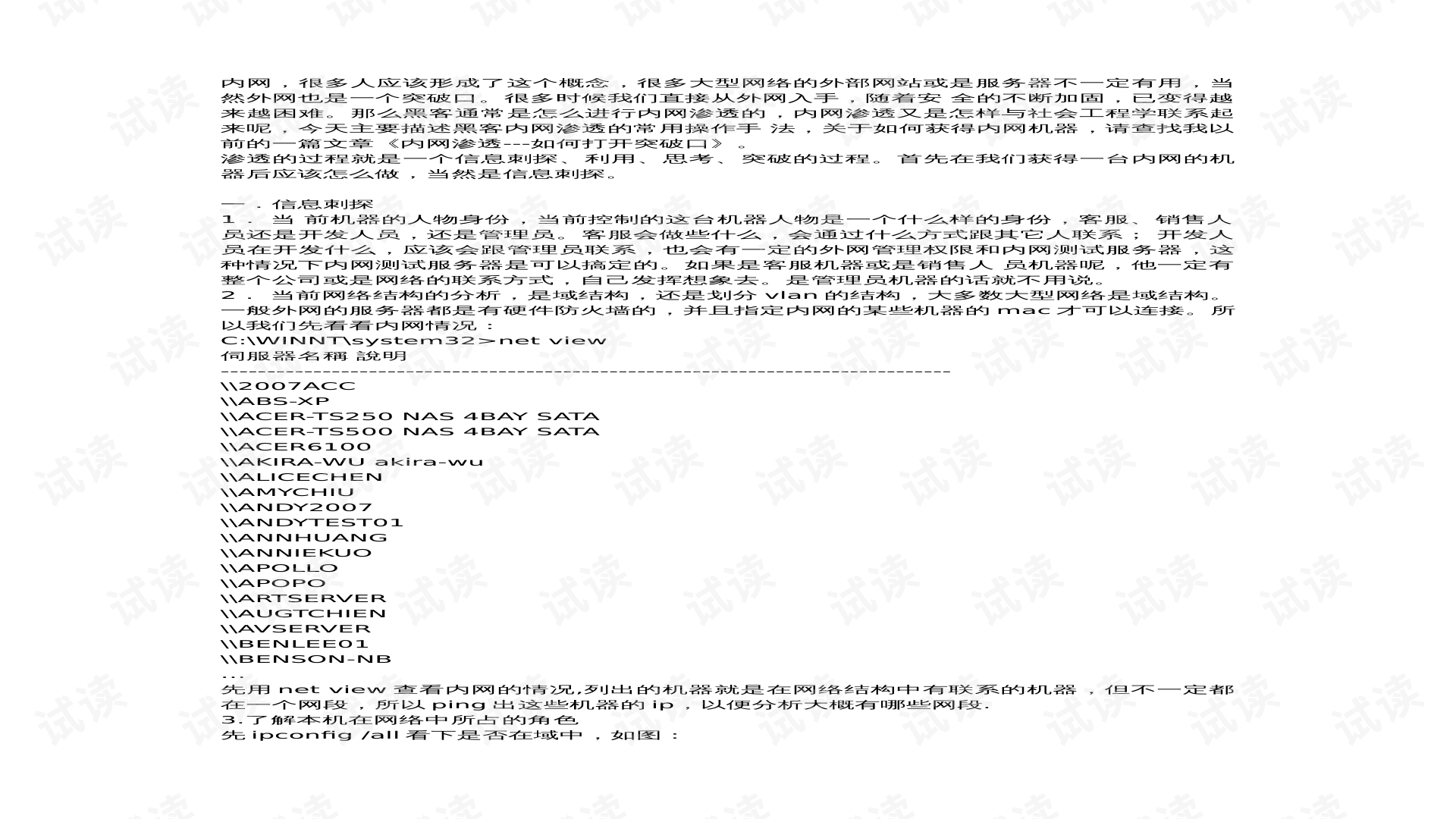

- **网络结构分析**:确定网络是域结构还是VLAN划分,这对于理解网络的访问控制和潜在漏洞至关重要。使用`netview`等命令可以查看网络中关联的机器,初步了解网络布局。

- **本机角色定位**:通过`ipconfig`、`arp`等命令获取本机IP、MAC地址,以及网络配置信息,以确定在内网中的位置和可能的访问权限。

2. **横向移动**:

- **发现和利用共享资源**:通过`net view`列出的机器,可以尝试ping这些IP,找出同一网段的设备,然后利用弱口令、默认配置或漏洞尝试登录其他机器。

- **端口扫描**:使用Nmap等工具进行端口扫描,发现开放的服务和可能的攻击面,比如未关闭的RDP、SSH、FTP等服务。

- **漏洞利用**:针对发现的开放服务和软件版本,查找并利用已知漏洞进行渗透。

3. **权限提升**:

- **权限提升技术**:如果初始控制的机器权限较低,可以尝试通过权限提升攻击,如利用Windows中的MS17-010(永恒之蓝)等漏洞,获取更高权限。

- **域控渗透**:在域环境中,获取域控制器的访问权限至关重要,可以控制整个域内的账户和资源。

4. **社会工程学应用**:

- **电子邮件和社会工程钓鱼**:利用员工间的信任关系,发送伪装的邮件或创建仿冒的登录界面,诱使用户泄露密码或其他敏感信息。

- **电话/即时消息交互**:模拟内部员工进行电话或即时消息交流,获取额外信息或触发恶意操作。

5. **隐秘性和持久性**:

- **安装后门**:在控制的机器上安装后门程序,确保即使失去直接访问权限也能重新进入。

- **掩盖痕迹**:清理日志,修改系统设置以掩盖入侵行为,防止被安全团队发现。

6. **数据收集与泄露**:

- **信息搜集**:搜索敏感文件、数据库记录,或者监控通信,寻找有价值的数据。

- **数据泄露**:一旦找到敏感信息,攻击者可能会选择窃取或公开,对组织造成损失。

内网渗透是一个复杂的过程,涉及多个阶段和技术,需要攻击者具备丰富的知识和技巧。了解这些手法有助于安全专业人员加强内网防御,预防和对抗此类攻击。同时,对于网络安全教育和意识的提高也是至关重要的。

1650 浏览量

2022-07-08 上传

2024-11-29 上传

总有刁民想害朕WSG

- 粉丝: 7

最新资源

- Service Notification综合应用与学习研究

- 开源实验光线投射引擎:Ray enchanter

- 全面体验无注册码电脑测试软件EverestUltimate

- Arduino源码实现多功能纸张检测系统

- Potrace for Sketch插件:将位图快速转化为矢量图形

- 2022北航操作系统课程全套课件

- 新型Minecraft块文件格式:快速且可扩展的Blocks-master

- 课堂提问语音点名器V1.0:创新教学辅助工具发布

- 掌握Google GTest,助力Protobuf源码构建

- 深入解析IIS使用方法与技巧

- 深入解析Android系统框架与中间件

- 赫尔辛基设计系统草图助手:保持草图文件一致性

- TortoiseSVN1.9.3 中文版安装教程与语言包下载

- 无需arg参数直接暴露GC功能的JavaScript模块

- 16世邦IP网络广播SDK技术解析与应用

- 新版桌面工具实现高效窗口管理与UNICODE支持