复现GROTESQUE靶场:从指纹识别到权限提升

需积分: 0 95 浏览量

更新于2024-08-03

1

收藏 7.41MB DOCX 举报

"本文档详述了一次针对名为GROTESQUE靶机的渗透测试过程,包括了网络探测、指纹识别、端口扫描、漏洞扫描、漏洞验证、目录扫描、漏洞挖掘以及漏洞利用和提权等步骤。"

在网络安全领域,渗透测试是一种合法的模拟黑客攻击行为,用于检测系统的安全漏洞。在这个案例中,测试者首先确认靶机IP地址,通过`arp-scan`工具在相同网段内进行主机探测,发现靶机IP为192.168.1.85。接着,使用`whatweb`进行指纹识别,识别出靶机运行的是Debian Linux系统,搭载Apache 2.4.38服务器,并支持HTML5。

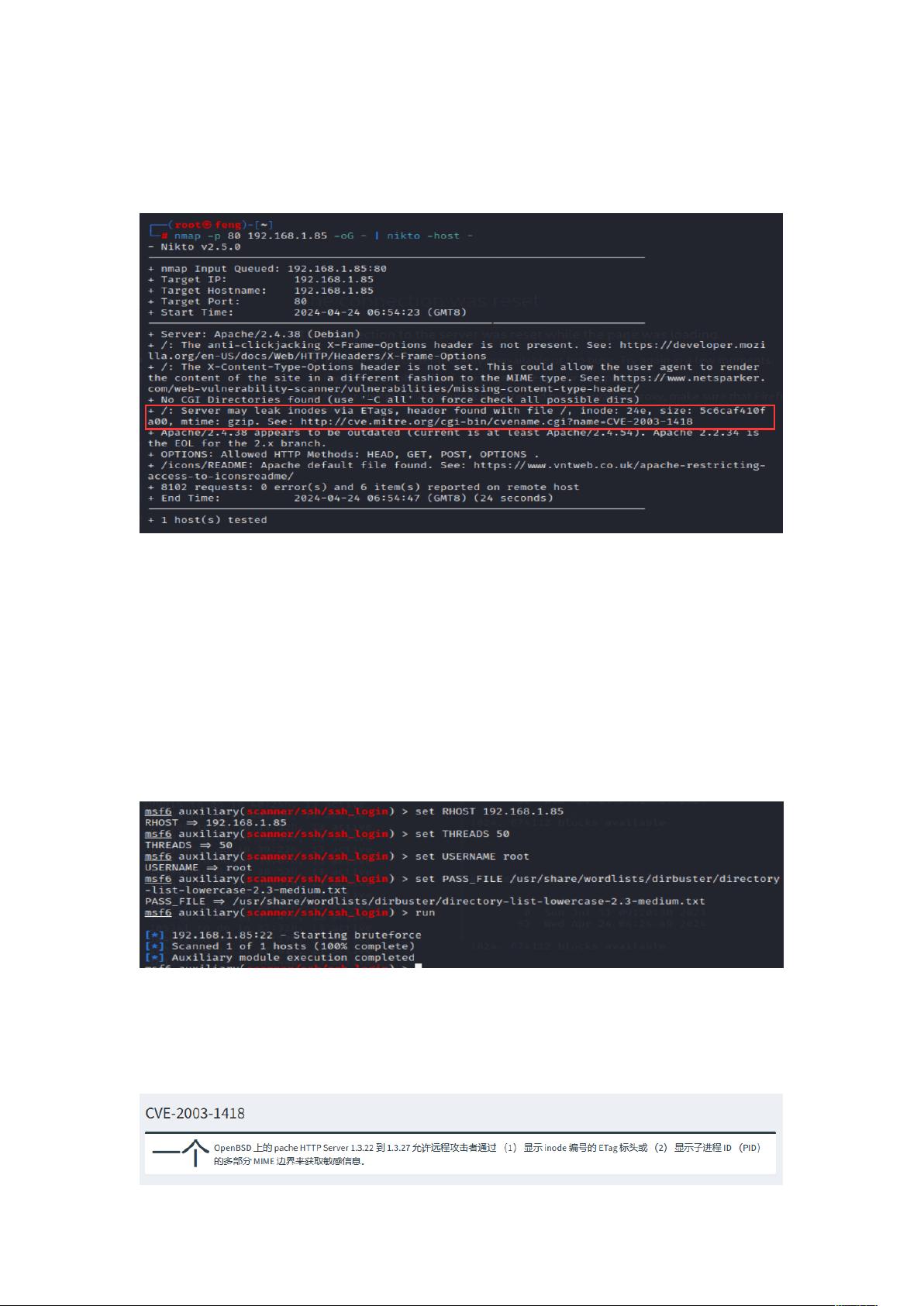

接下来,进行端口扫描,`Nmap`工具显示靶机仅开放了22(SSH)和80(HTTP)两个端口。进一步使用`nikto`和`nmap`进行漏洞扫描,发现可能存在的CVE-2003-1418漏洞。此漏洞通常涉及HTTP请求处理中的信息泄露,测试者尝试抓包验证但未找到直接利用路径。

在图片分析和目录扫描阶段,测试者注意到一个可能含有线索的URL(http://192.168.1.85/atlasg.jpg),并对相关目录进行了`dirsearch`和`dirb`的深度扫描。尽管未发现直接利用的目录,但通过对图片的深入研究,测试者推测MD5加密可能与解密过程有关。

利用MD5加密字典进行爆破后,测试者找到了一个PHP文件(f66b22bf020334b04c7d0d3eb5010391.php)。通过`gobuster`和`wfuzz`工具的模糊测试,找到了一个名为`purpose`的参数,尝试在URL中加入这个参数,如`http://192.168.1.85/f66b22bf020334b04c7d0d3eb5010391.php?purpose=/etc/passwd`,揭示了freddie用户的shell权限与root相同。

利用这一发现,测试者用MD5加密字典尝试对freddie用户进行SSH爆破,成功获取了密码:61a4e3e60c063d1e472dd780f64e6cad,从而登录靶机并获取了第一个flag。

最后,为了进行提权,测试者检查了靶机的服务,发现445端口的SMB服务开放,这通常意味着可能的Windows共享服务。利用`smbclient`或类似工具,测试者可以尝试进一步的提权操作,如上传木马或者利用SMB服务的已知漏洞。

这个过程展示了渗透测试的基本流程,包括信息收集、漏洞利用和权限提升,同时也强调了深入分析和创造性思维在安全测试中的重要性。

101 浏览量

822 浏览量

2025-01-01 上传

2025-01-01 上传

2025-01-01 上传

2025-01-01 上传

2025-01-01 上传

2025-01-01 上传

2025-01-01 上传