"双重WAF绕过实战:玄武盾与SQLMap联合攻击"

需积分: 5 96 浏览量

更新于2023-12-18

1

收藏 2.15MB PDF 举报

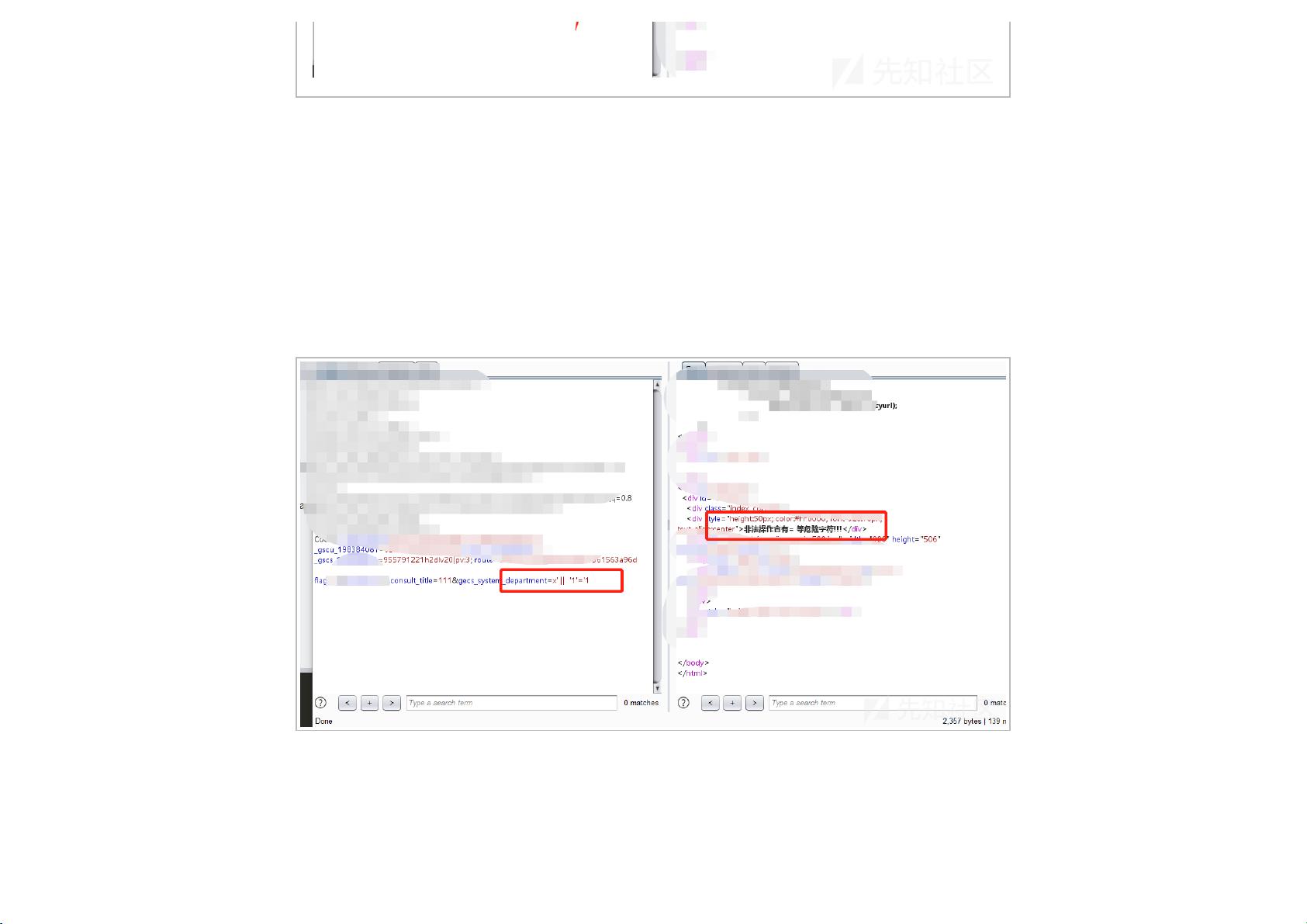

sqlmap 进行注入测试,使用的 tamper 脚本是"apostrophemask",其作用是将注入的单引号转义为 unicode 编码,绕过程序自身的过滤。在 sqlmap 的命令行中,加入"--tamper=apostrophemask"即可调用该脚本。

接下来就是具体的注入测试过程。我们首先确定注入点,通过手工注入测试或者使用 sqlmap 的"--dbs"参数进行自动识别。假设我们找到了注入点是在 URL 参数"id"处。然后,我们使用 sqlmap 的"--tamper=apostrophemask"参数指定使用 tamper 脚本,同时使用"--batch"参数使 sqlmap 全自动化执行注入测试。

命令示例:sqlmap -u "http://www.example.com/vuln.php?id=1" --tamper=apostrophemask --batch

在测试过程中,sqlmap 会使用 tamper 脚本对注入语句进行转义处理,并且通过不断尝试不同的注入方法来绕过双重 WAF 的防护。如果注入成功,sqlmap 将继续执行后续的 SQL 注入测试,包括获取数据库信息、获取表信息、获取列信息等。

当然,绕过双重 WAF 并不是一件容易的事情。有时候需要结合其他的 tamper 脚本,或者使用自定义的 tamper 脚本来进一步绕过 WAF 的防护。sqlmap 的 tamper 脚本机制非常灵活,可以根据具体情况编写自定义脚本,同时也有很多开源的 tamper 脚本可供参考和使用。在实际的渗透测试中,需要根据具体情况进行分析和调试,才能找到最有效的绕过方法。

通过以上的实战案例,我们可以看到,结合编写 sqlmap 的 tamper 脚本可以帮助我们绕过双重 WAF,成功进行注入测试并获取数据。在渗透测试过程中,遇到双重 WAF 是一种常见的情况,掌握绕过技巧和方法可以极大提高渗透测试的效率和成功率。

需要注意的是,使用 sqlmap 进行渗透测试时,一定要遵守法律和道德准则,只能在合法授权的情况下进行测试。同时,对于生产环境中的系统和应用,建议加强安全防护措施,避免受到 SQL 注入等攻击。

总结一下,本文介绍了实战绕过双重 WAF 的过程,包括使用 tamper 脚本结合 sqlmap 进行注入测试,并通过示例演示了具体操作步骤。在渗透测试中,遇到双重 WAF 的情况较为常见,掌握绕过技巧对于成功进行注入测试和获取数据非常重要。然而,需要强调的是,在进行渗透测试时一定要遵守法律和道德准则,只能在合法授权的情况下进行测试。在实际的应用和系统中,建议采取有效的安全防护措施,避免受到 SQL 注入等攻击的影响。

2021-06-04 上传

2018-05-04 上传

2014-12-21 上传

2019-09-26 上传

2021-02-02 上传

2023-05-29 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

哈哥撩编程

- 粉丝: 11w+

- 资源: 77

最新资源

- MATLAB实现小波阈值去噪:Visushrink硬软算法对比

- 易语言实现画板图像缩放功能教程

- 大模型推荐系统: 优化算法与模型压缩技术

- Stancy: 静态文件驱动的简单RESTful API与前端框架集成

- 掌握Java全文搜索:深入Apache Lucene开源系统

- 19计应19田超的Python7-1试题整理

- 易语言实现多线程网络时间同步源码解析

- 人工智能大模型学习与实践指南

- 掌握Markdown:从基础到高级技巧解析

- JS-PizzaStore: JS应用程序模拟披萨递送服务

- CAMV开源XML编辑器:编辑、验证、设计及架构工具集

- 医学免疫学情景化自动生成考题系统

- 易语言实现多语言界面编程教程

- MATLAB实现16种回归算法在数据挖掘中的应用

- ***内容构建指南:深入HTML与LaTeX

- Python实现维基百科“历史上的今天”数据抓取教程