SQL注入与内网渗透技术详解

需积分: 10 22 浏览量

更新于2024-07-15

收藏 1.52MB DOCX 举报

"该文档是关于信息安全问题的总结,特别是关注SQL注入和内网渗透方面的内容。文档列举了SQL注入的危害,如数据泄露、网页篡改、系统瘫痪等,并详细解释了SQL注入的本质、条件及出现的场景。此外,还提到了不同类型的SQL注入,如数字型和字符型、GET和POST等。内联注释的功能和在SQL注入中的应用也被提及,以及联合查询、ORDER BY语句和SQL注入中常用的一些函数。文件还涉及了数据库的文件读写权限,如 outfile 和 dumpfile 的区别,以及报错注入的十五种函数。布尔型和时间型盲注的概念和利用方式也有所介绍,最后讨论了WAF(Web应用程序防火墙)的绕过策略。"

在信息安全领域,SQL注入是一种常见的攻击手段,它通过利用应用程序对用户输入处理不当,将恶意的SQL代码插入到查询中,导致数据泄露或系统破坏。SQL注入的危害主要包括数据库信息泄露,使攻击者能获取敏感信息;网页篡改,让攻击者可以改变网站内容;网站被挂马,可能导致用户计算机被感染;数据库被恶意操作,影响数据完整性;最严重的情况是破坏硬盘数据,导致整个系统瘫痪。

SQL注入的发生依赖于两个关键条件:用户能够控制输入,以及程序设计时未充分过滤用户输入,使得用户输入的数据与执行的SQL代码混合在一起。SQL注入可能出现在URL参数、表单提交、cookie、HTTP头如user-agent等地方,特别是在用户进行查询、注册、登录、修改信息、找回密码或使用搜索功能时。

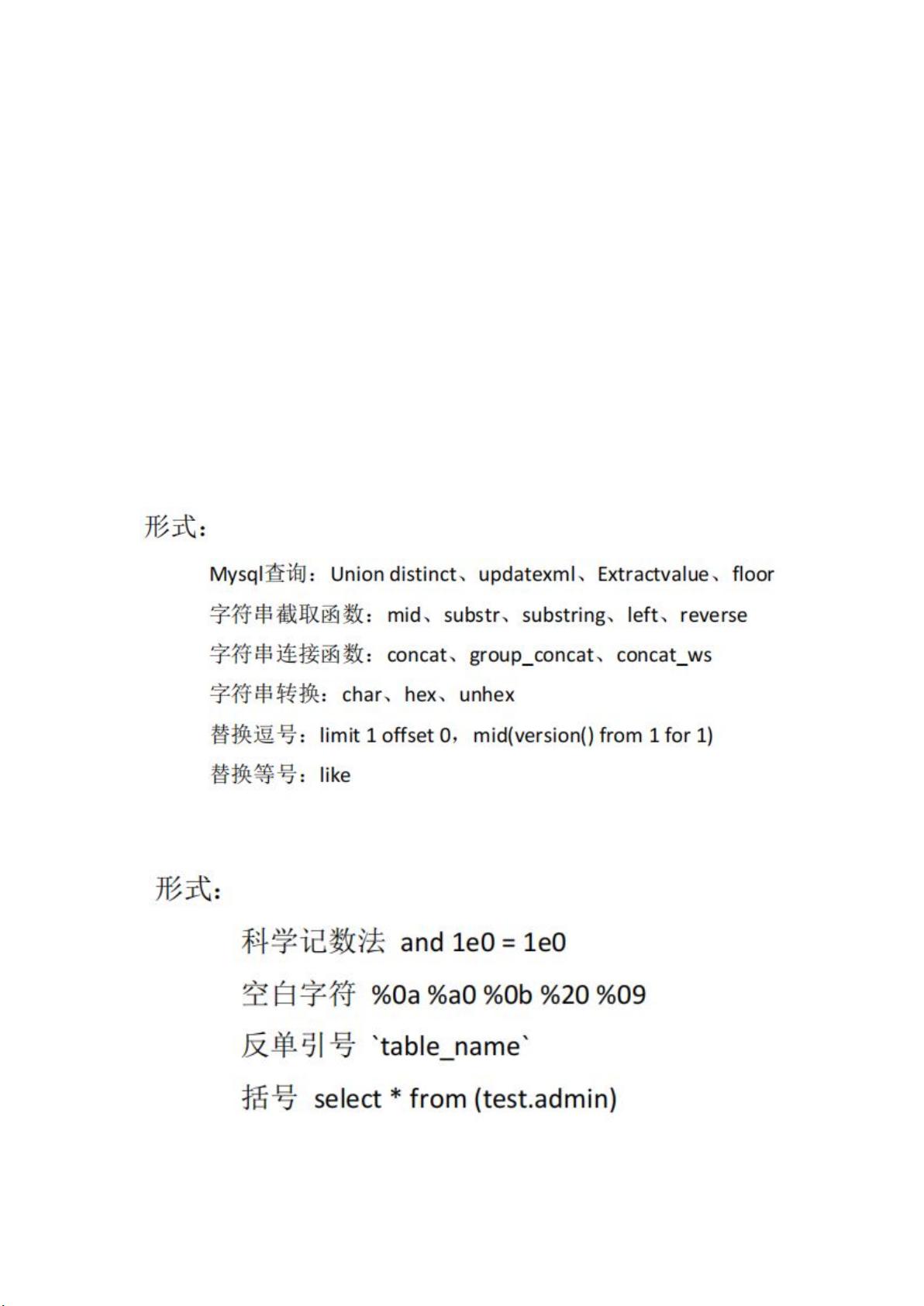

文档中还提到了多种SQL注入的分类,如数据类型分为数字型和字符型,传输方式包括GET、POST和COOKIE等。此外,还有联合查询注入、报错注入、布尔盲注和时间盲注等模式。例如,联合查询用于合并多个SELECT语句,ORDER BY语句用于对查询结果排序,而内联注释在MySQL中用于兼容性处理,但在SQL注入中可以被利用来绕过WAF。

文件读写权限是SQL注入攻击者获取系统信息的关键,如MySQL的secure-file_priv和file_priv权限。outfile和dumpfile用于数据导入导出,但对不同类型文件有不同的处理方式。在进行文件读写时,攻击者需要对web目录有读写权限,并知道文件的绝对路径,且通常需要借助联合查询。

最后,文档提到了两种盲注方法:布尔型盲注依赖于页面状态变化判断,时间型盲注则利用执行时间差异。同时,WAF绕过技术,如大小写混合、编码转换等,是攻击者尝试绕过防护机制的常见手段。这些内容对于理解和防御SQL注入攻击至关重要。

2022-07-12 上传

2022-07-11 上传

2022-06-06 上传

2023-07-15 上传

2023-06-10 上传

2023-02-24 上传

2023-05-31 上传

2023-05-30 上传

2023-05-31 上传

Dear丿Zhang

- 粉丝: 0

- 资源: 3

最新资源

- Angular程序高效加载与展示海量Excel数据技巧

- Argos客户端开发流程及Vue配置指南

- 基于源码的PHP Webshell审查工具介绍

- Mina任务部署Rpush教程与实践指南

- 密歇根大学主题新标签页壁纸与多功能扩展

- Golang编程入门:基础代码学习教程

- Aplysia吸引子分析MATLAB代码套件解读

- 程序性竞争问题解决实践指南

- lyra: Rust语言实现的特征提取POC功能

- Chrome扩展:NBA全明星新标签壁纸

- 探索通用Lisp用户空间文件系统clufs_0.7

- dheap: Haxe实现的高效D-ary堆算法

- 利用BladeRF实现简易VNA频率响应分析工具

- 深度解析Amazon SQS在C#中的应用实践

- 正义联盟计划管理系统:udemy-heroes-demo-09

- JavaScript语法jsonpointer替代实现介绍