逆向分析入门:手动脱壳技巧解析

需积分: 25 155 浏览量

更新于2024-09-12

1

收藏 1.12MB DOC 举报

"手动脱壳教程"

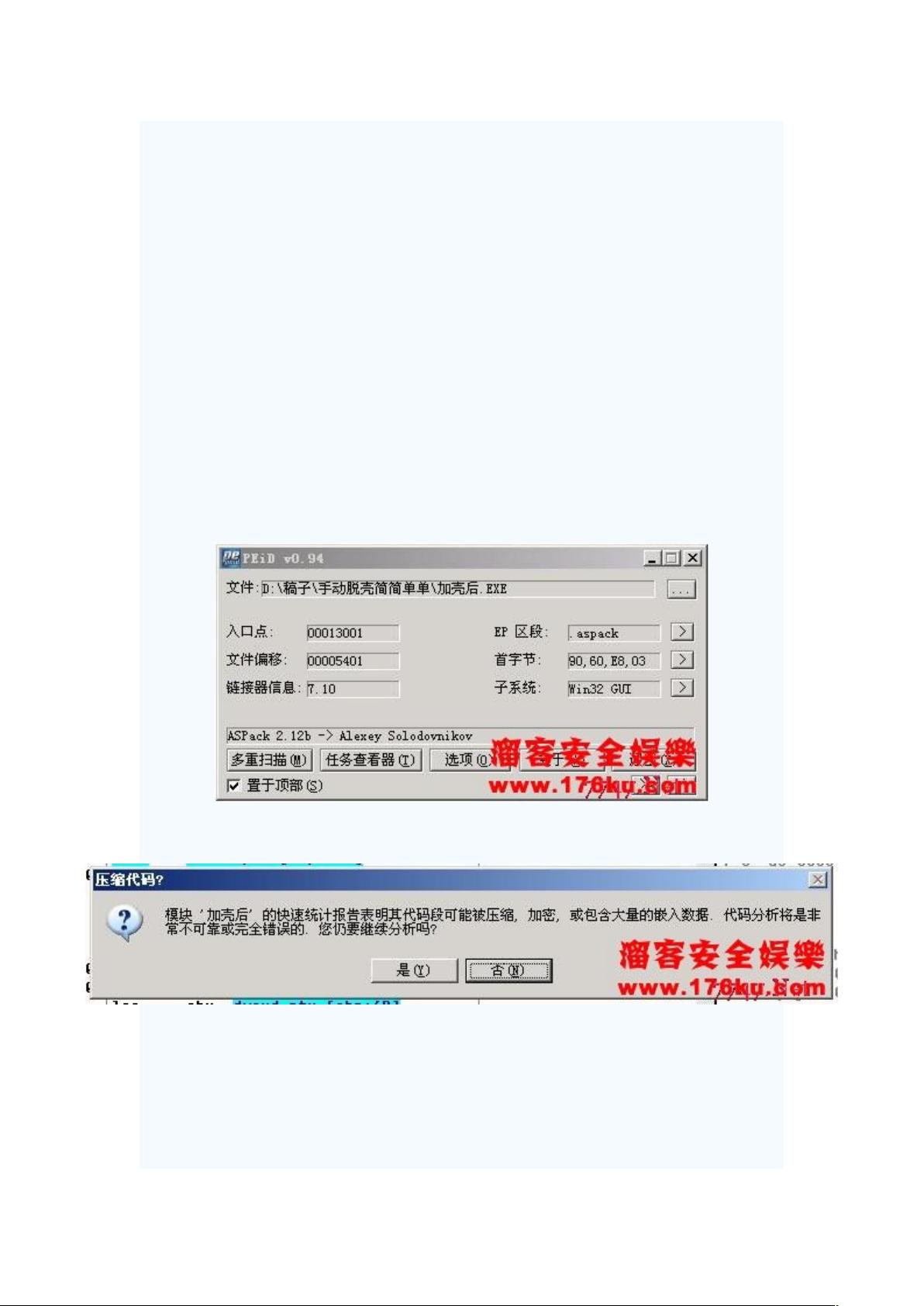

在逆向工程领域,手动脱壳是一项基础且重要的技能,特别是对于初学者来说。脱壳是为了去除程序上的保护层,即所谓的壳,以便能够深入分析程序的原始二进制代码。壳的种类多样,有的侧重于压缩程序以减小体积,如UPX、ASPack、PECompack,这类称为压缩壳;另一些则注重加密,增强保护,例如ASProtect、Armadillo和Themida,被称为加密壳。

手动脱壳的第一步通常是寻找OEP(Original Entry Point),这是程序在壳完成解密或恢复后的真正入口点。在示例中,使用了OllyDbg(OD)这款著名的动态调试工具。当我们加载一个被aspack加壳的程序时,OD会询问是否要继续分析,这时应选择“否”。接着,我们可以单步执行(F8)来观察程序运行过程。在示例代码中,我们注意到一系列的指令,如`pushad`、`call`、`jmp`和`retn`,这些都是壳执行过程中常见的指令。

在跟踪过程中,我们特别关注`call 0101300B`这条指令,因为这可能是壳开始解压或解密的地方。当调用发生时,我们使用F7进入函数内部。当程序执行到`retn`指令,意味着控制权将返回给程序的原始部分。此时,我们可能会看到一个跳转指令,如`jmp 465E34F8`,这指示程序跳转到OEP。

为了确定OEP,我们需要在程序执行过程中寻找壳解密后的逻辑起点。通常,壳会在解密后设置一个新的EIP(Execution Instruction Pointer)值,这个新的EIP就是OEP。一旦找到OEP,手动脱壳的主要工作就已经完成了一半。接下来,可以通过修改PE文件头中的入口点地址来指向OEP,然后保存修改,从而创建一个新的未加壳的程序副本。

然而,手动脱壳并不是总是如此简单。高级的壳会使用更复杂的解密算法和反调试技术,使得脱壳过程变得更为复杂。例如,有些壳会动态计算OEP,或者在内存中执行解密过程,这需要更高的逆向分析技巧和耐心。因此,理解汇编语言、PE文件结构以及熟悉调试工具的使用是手动脱壳的基础。

手动脱壳是一个实践性极强的过程,需要不断尝试和学习。通过这个过程,逆向工程师可以了解程序的保护机制,进一步进行代码分析、漏洞挖掘或恶意软件研究。虽然现代的自动化工具可以帮助简化脱壳流程,但手动脱壳仍然是提升逆向分析技能的重要步骤,尤其对于理解和应对新型复杂的壳技术。

150 浏览量

点击了解资源详情

141 浏览量

150 浏览量

164 浏览量

106 浏览量

laoqilaoqilaoqilaoqi

- 粉丝: 0

- 资源: 1

最新资源

- vue websocket聊天源码

- 中国印象——古典韵味素雅中国风ppt模板.zip

- 国外高楼耸立的现代化城市与桥梁背景图片PPT模板

- 蓝色城市建设集团网页模板

- 图像增强.zip

- adf-adb-cicd-demo:用于Data Factory和Databricks的Azure DevOps yaml管道的示例

- gof:足球比赛,WnCC,STAB,IIT孟买的研究所技术暑期项目

- LT8618EX_EVB_20140312 - 2.zip

- 个人知识管理——中层经理人培训ppt模板.rar

- QT+QuaZip依赖库打包+可直接用

- 苹果电脑与职场人物背景图片PPT模板

- HDFS测试

- 个人情况及工作汇报人事岗位竞聘ppt模板.rar

- java源码查看-kentico-groupdocs-viewer-java-source:KenticoGroupDocsViewerfor

- FlutterBMICalculator:使用Flutter的简单BMI计算器移动应用

- 2000年第五次人口普查数据(Excel&光盘版).zip