SNORT入侵检测系统实验:VSFTPD登录监控

需积分: 0 16 浏览量

更新于2024-06-30

收藏 3.18MB DOCX 举报

"钟颖谦的SNORT入侵检测系统实验报告"

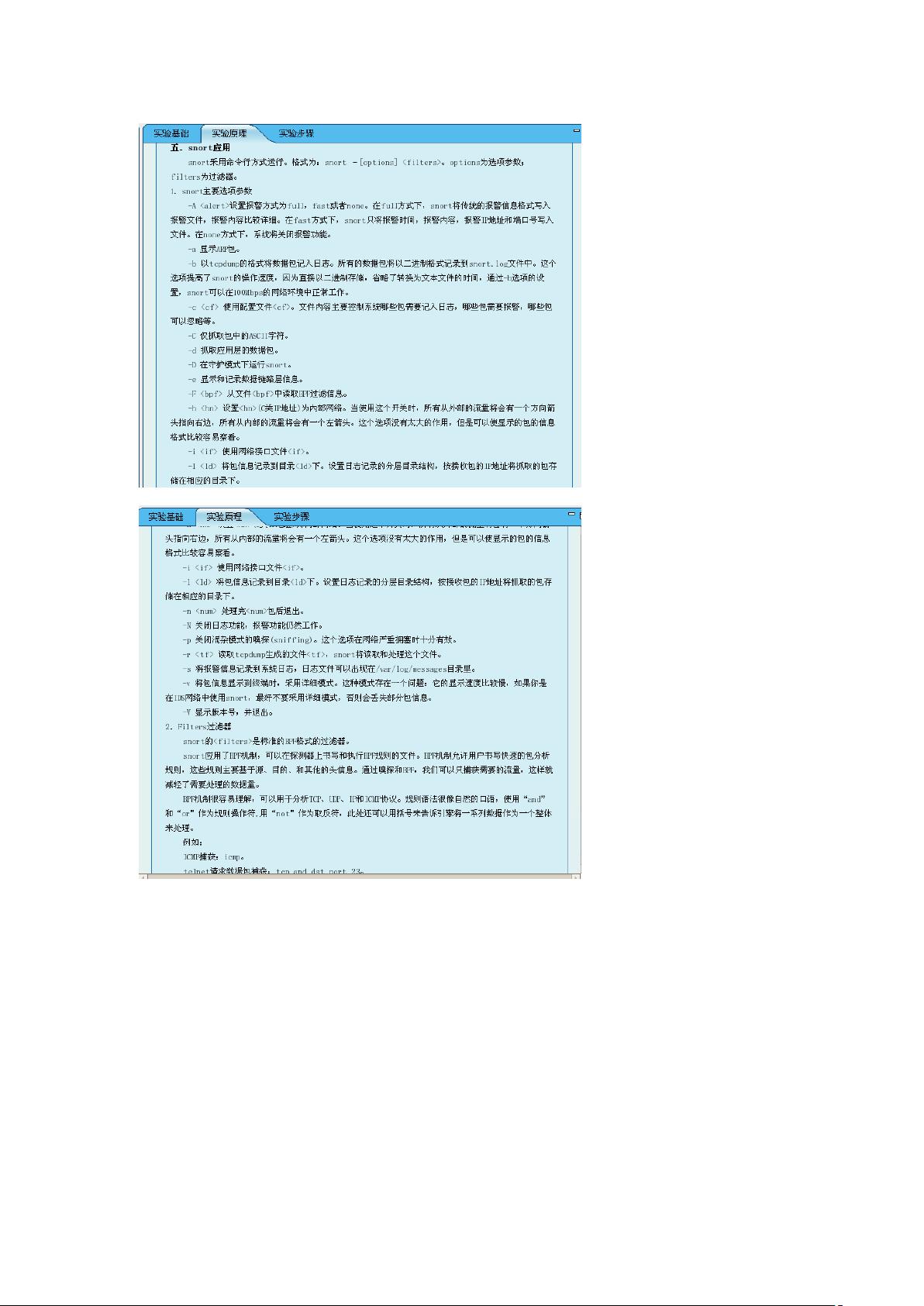

这篇实验报告主要涉及了使用SNORT入侵检测系统进行网络监控和安全防护的知识点。SNORT是一个开源的网络入侵检测系统(IDS),它能够实时地分析网络流量,检测潜在的攻击行为。实验的主要目的是让学生掌握SNORT的工作机制,并通过实践操作来加深理解。

实验内容包括两个主要任务:

任务一:实验原理和步骤未在提供的信息中详述,但通常会涵盖SNORT的基本概念、安装配置以及基本规则的理解。SNORT通过读取预定义的规则来识别异常网络行为,例如恶意流量或已知攻击模式。

任务二:这个任务涉及到字符串匹配,特别是针对FTP服务的监控。实验者创建了一个新的SNORT规则文件`new2.rules`,该文件包含了针对"vsFTPd"字符串的规则,这是Fedora Core 5系统中FTP服务器软件的标识。规则的目的是在检测到含有"vsFTPd"的数据包时触发报警,并记录后续可能包含用户名和密码的数据包。规则的编写采用了`activate/dynamic`机制,这是一种触发规则,它会在特定条件下激活另一个规则。具体规则如下:

- `activate tcp any any -> any 21 (activates: 81; content: "vsFTPd"; msg: "FTPUserLogin";)`

这条规则会在任何源IP到任何目标IP的TCP连接中,且数据包包含"vsFTPd"时激活ID 81的动态规则。

- `dynamic tcp any any -> 21 (activated_by: 81; count: 10; msg: "UserNameandPASSWORD";)`

这条动态规则被ID 81激活,它会监控接下来10个数据包,如果这些包是发往TCP端口21(FTP服务)的,就发送消息"UserNameandPASSWORD",可能表示用户正在尝试登录FTP。

此外,实验者还需要修改SNORT的主配置文件`snort.conf`,确保新创建的规则文件`new2.rules`被包含在内,以便SNORT在运行时可以使用这些自定义规则。

实验环境是一个典型的实验室设置,包括计算机设备和实验室网络环境。实验者需要具备基础的Linux操作技能,因为SNORT通常在类Unix系统上运行,同时还需要了解网络协议和安全概念。

通过这样的实验,学生能够学习到如何定制SNORT规则来检测特定的网络活动,以及如何配置SNORT以适应特定的安全需求。这不仅有助于提升学生的理论知识,也有助于培养他们在实际环境中应用这些知识解决安全问题的能力。

2020-08-29 上传

2008-12-07 上传

2021-09-06 上传

2023-05-12 上传

2023-09-26 上传

2023-05-23 上传

2024-10-26 上传

2024-04-15 上传

2023-06-07 上传

武藏美-伊雯

- 粉丝: 31

- 资源: 352

最新资源

- PureMVC AS3在Flash中的实践与演示:HelloFlash案例分析

- 掌握Makefile多目标编译与清理操作

- STM32-407芯片定时器控制与系统时钟管理

- 用Appwrite和React开发待办事项应用教程

- 利用深度强化学习开发股票交易代理策略

- 7小时快速入门HTML/CSS及JavaScript基础教程

- CentOS 7上通过Yum安装Percona Server 8.0.21教程

- C语言编程:锻炼计划设计与实现

- Python框架基准线创建与性能测试工具

- 6小时掌握JavaScript基础:深入解析与实例教程

- 专业技能工厂,培养数据科学家的摇篮

- 如何使用pg-dump创建PostgreSQL数据库备份

- 基于信任的移动人群感知招聘机制研究

- 掌握Hadoop:Linux下分布式数据平台的应用教程

- Vue购物中心开发与部署全流程指南

- 在Ubuntu环境下使用NDK-14编译libpng-1.6.40-android静态及动态库