Linux内网渗透:嗅探术与安全防护解析

需积分: 5 12 浏览量

更新于2024-08-03

收藏 645KB DOC 举报

"Linux下渗透嗅探术主要涉及的是在Linux环境中如何进行网络安全的检测和渗透测试,特别是针对内网环境的深入探测。该文档详细介绍了从初步的信息收集到实际漏洞利用的过程,旨在提升读者对系统安全的理解和应对能力。

首先,内网渗透的关键在于对网络环境的了解,包括防护措施的配置、服务的应用情况等。这通常涉及到社工技巧和常规漏洞检测的结合。嗅探技术允许测试者以透明的方式观察网络活动,从而更有效地找出潜在的弱点。

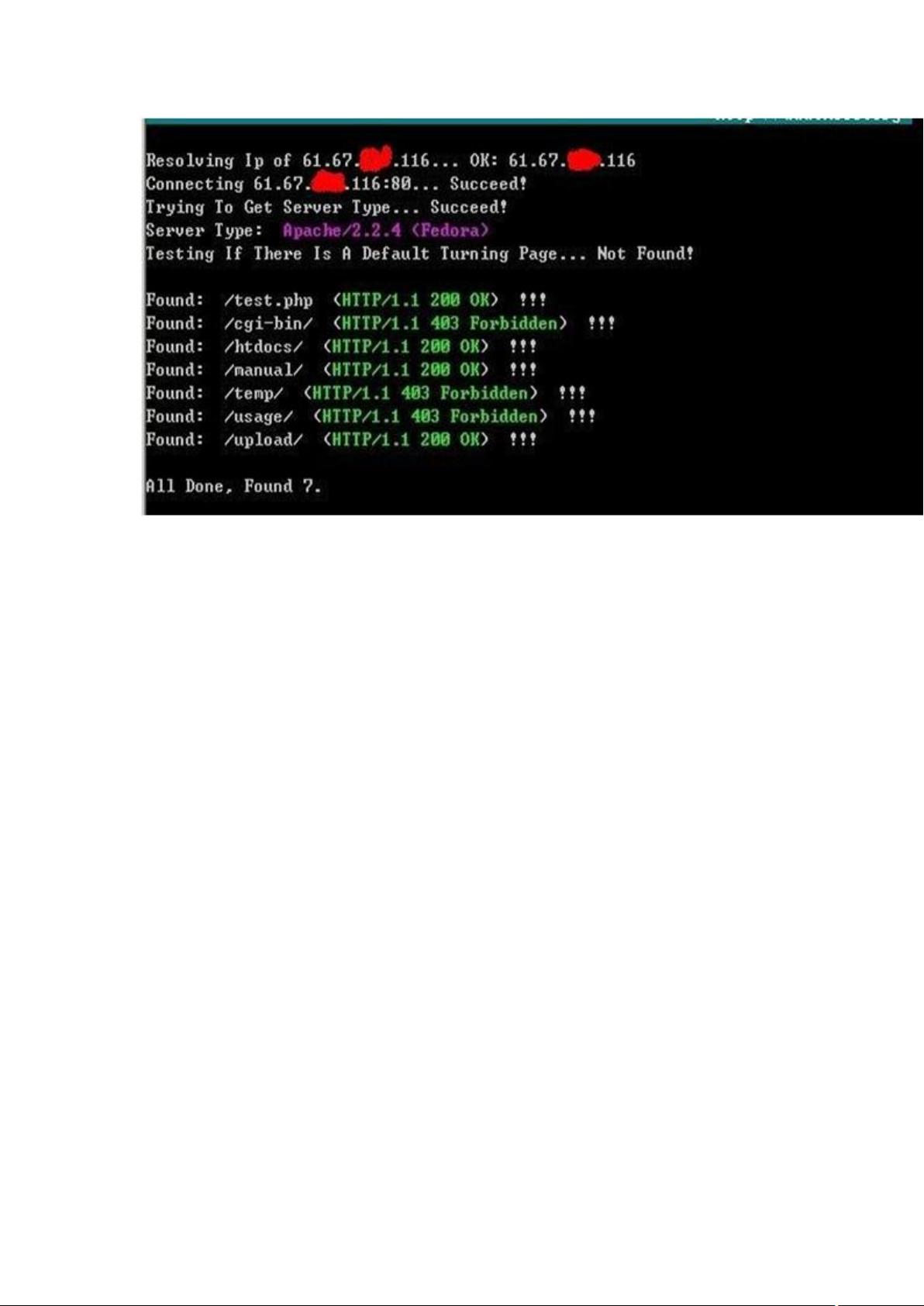

文档提到了端口扫描作为信息收集的第一步,这是了解网络中开放服务的重要手段。SuperScan工具被推荐用于快速地对目标网段进行应用判断。端口扫描之后,进一步的程序指纹分析至关重要,这包括识别服务的版本号、已知漏洞、配置信息以及可能的攻击手段。例如,通过向提供WEB服务的主机发送畸形请求,可以获取系统类型(如Fedora)和应用程序信息(如Apache/2.2.4)。

对于Web应用的深入扫描,文档提到了多种工具,如wvs、appscan和轻量级的"wwwwscan"。这些工具可以帮助测试者发现更多关于Web服务器的详细信息,例如Apache+MySQL+PHP的架构,并能识别出特定版本的漏洞,如EcShop V2.5.0中的注入点。

一旦发现并利用了这些漏洞,例如在user.php文件中的SQL注入,测试者可以获取敏感信息,如管理员账号和密码。ECShop的密码是用MD5加密的,可以通过解密获得原始密码。有了这些信息,可以访问管理后台,通过插入木马代码创建WEB SHELL,从而获得对系统的更高权限。

接下来,获取WEBshell权限后,通常会进行系统级别的安全检测,包括但不限于权限提升、系统漏洞利用、敏感数据查找、后门安装等。这一步骤旨在控制整个内网,确保渗透的深度和广度。

这份文档提供了Linux内网渗透的基本流程和实用技巧,涵盖了信息收集、漏洞发现和利用、权限升级等多个关键环节,对于学习和实践Linux系统安全的人来说具有很高的参考价值。通过这样的学习,读者可以更好地理解网络攻防,从而提高系统的应急处置能力和安全防护水平。

2021-09-26 上传

204 浏览量

134 浏览量

2023-06-09 上传

2021-09-06 上传

14418 浏览量

知白守黑V

- 粉丝: 1w+

- 资源: 350

最新资源

- 基于STM32硬件IIC DMA传输的SSD1306 OLED屏的高级应用程序

- 唯美创意PPT.zip

- witness:用于识别《见证人》中拼图模式的深度学习模型

- Free Password Manager & Authenticator & SSO-crx插件

- apkeasytool反编译工具

- automaticSkilledReaching_arduino:为Leventhal实验室中使用的鼠标单颗粒熟练触及盒开发的Arduino代码

- NSIS安装工具.rar

- torch_sparse-0.6.5-cp37-cp37m-linux_x86_64whl.zip

- 二级图文平滑下拉菜单

- IPVT Screen Capturing-crx插件

- hypothesis-gufunc:扩展假设以测试numpy通用函数

- 电信设备-基于移动终端的用户衣橱服饰管理方法.zip

- video downloadhelper 7.4及VdhCoAppSetup-1.5.0.exe

- 组合:来自训练营的项目组合

- 顶部固定、二级栏目之间相互滑动的导航菜单

- LJSuperScanParse