Python scapy实现ARP欺骗原理与代码示例

186 浏览量

更新于2024-08-28

收藏 243KB PDF 举报

本文档介绍了如何利用Python编程语言和scapy库实现ARP欺骗技术。ARP(Address Resolution Protocol)是一种网络协议,用于在局域网中查找设备的物理地址(MAC地址)与IP地址之间的对应关系。ARP欺骗是一种网络安全攻击,通过发送伪造的ARP响应,使受害者将数据包发送到错误的地址,从而达到控制网络流量的目的。

首先,实验原理是基于scapy的ARP和sendp函数,构建并发送ARP响应报文。ARP请求(op=1)用来查找目标IP对应的MAC地址,而ARP响应(op=2)则是回应请求者提供正确的MAC地址。在实验中,创建Ethernet(eth)和ARP(arp)对象,设置源MAC地址(src_mac)、源IP地址(src_ip)和目标MAC地址(dst_mac)、目标IP地址(dst_ip),然后将两者组合成一个完整的报文(pkt)并使用sendp函数发送出去。

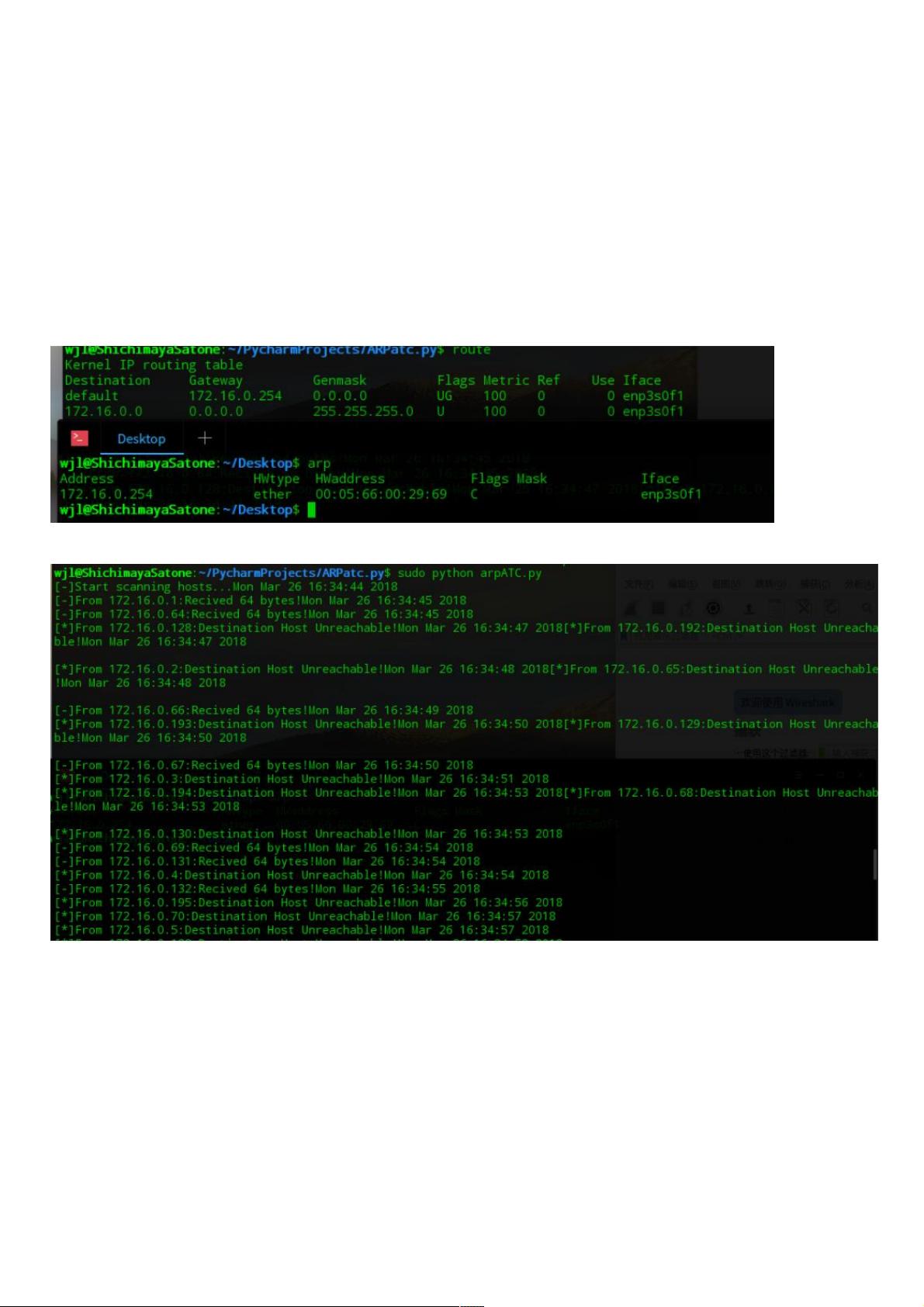

在实际操作中,由于目标系统通常不会记录来自网关的免费ARP报文,因此需要先通过pingScanner.py脚本扫描局域网内的主机,获取它们的IP-MAC映射关系。这个脚本通过os.popen和正则表达式来检查目标主机是否可达,并在ping失败时捕获“Destination Host Unreachable”这样的错误信息。

获取到目标主机列表后,程序会加载网关信息,通常是通过gtwaySearch.py脚本。接着,arpThread.py和atcThread.py分别负责扫描和发送欺骗性ARP响应的操作,同时macSearch.py负责读取本地的ARP缓存表,以便了解哪些映射关系需要修改。

在执行过程中,网关的MAC地址被篡改,证明了ARP欺骗的效果。整个过程涉及到了网络通信协议的理解、数据包构造、多线程编程以及安全漏洞的利用。

总结来说,这篇文档详细介绍了如何利用Python和scapy库进行ARP欺骗,包括实验原理、操作步骤、所需工具和实现代码的关键部分,展示了在实际环境中如何通过代码操纵网络路由,对网络安全和防御策略提出了挑战。

209 浏览量

181 浏览量

198 浏览量

236 浏览量

2024-01-19 上传

135 浏览量

209 浏览量

weixin_38616505

- 粉丝: 10

最新资源

- Notepad++: 强大的脚本编辑与多文档打开软件

- C#开发的.NET财务管理系统源码发布

- 自动下载并拆分蛋白质RNA复合物的代码

- 知晓云小程序Serverless SDK演示及多种开发示例

- 使用ListView展示通讯录的Android实践练习

- 深入掌握MCS-51单片机原理与应用教程

- C#打印商品出入库信息手写识别源码解析

- Android平台FTP4J库的jar文件获取指南

- C#实现手机归属地查询的COM组件开发

- C++实现多协议Web服务器:支持HTTP/HTTPS与WebSocket

- 简易图片上传预览插件:自定义功能强大

- Flash常用swc压缩包:Tweener、FlSWC及Papervision3D

- C#打印商品出入库信息的完整实例源码分析

- 竖直Gallery:功能同传统,方向独特的展示应用

- 实验室专用水与水蒸气参数查询软件介绍

- 免费高性能RAM Disk软件下载与使用指南