利用F12修改cookie绕过权限,探索IIS6.0上传漏洞

需积分: 0 63 浏览量

更新于2024-08-04

收藏 394KB DOCX 举报

"1713010552_田靖宇_0710_五六章靶场1"

本资源主要涵盖了两个章节的内容,分别涉及到Web安全中的权限提升和利用技巧,以及Windows系统中的一些操作。以下是相关知识点的详细说明:

第五章:

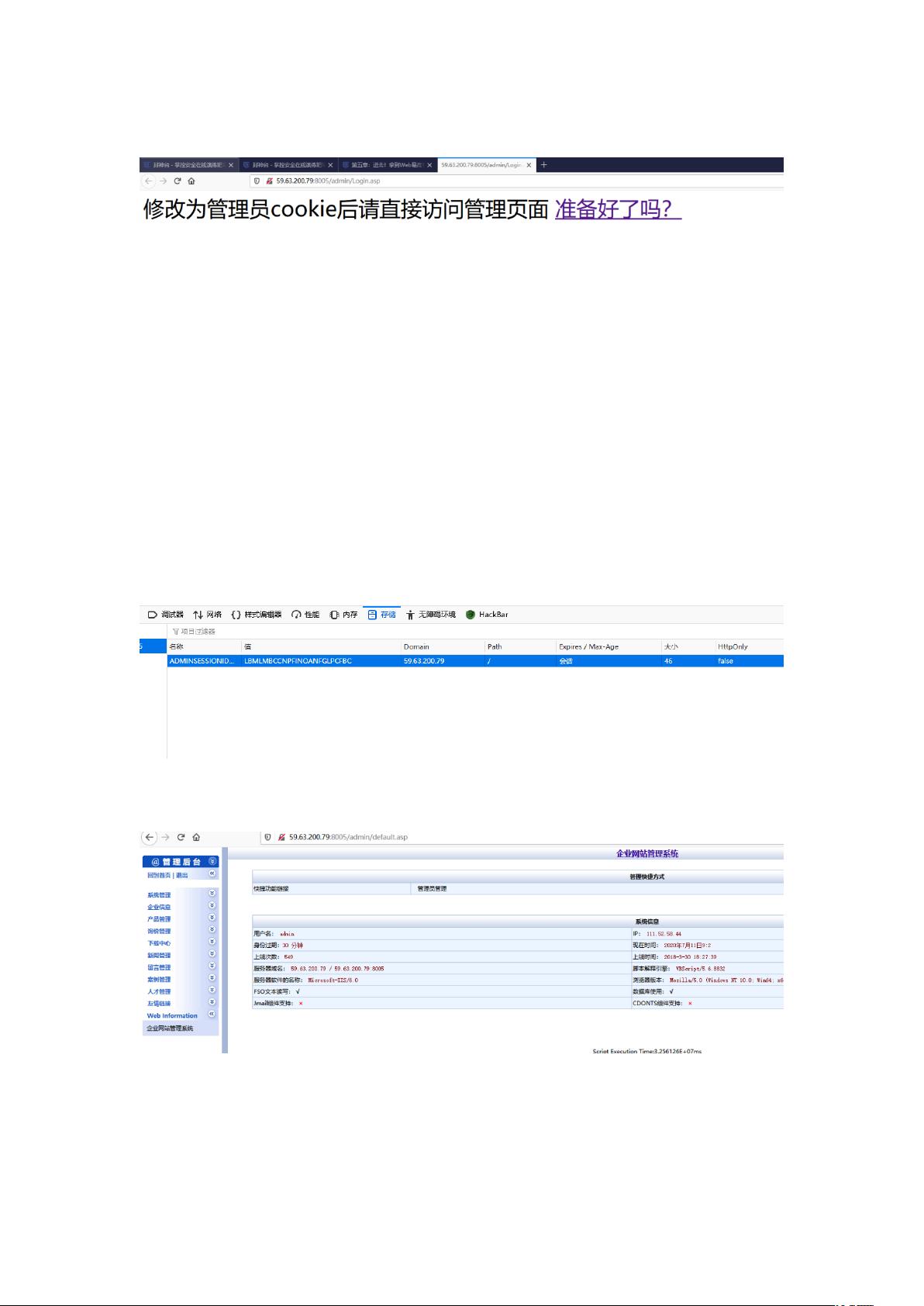

1. **F12开发者工具**:在Web开发和调试中,F12开发者工具是一个重要的工具,可以用于查看和修改页面元素、网络请求、Cookies等。

2. **Cookie篡改**:在描述中提到,通过F12工具修改Cookie值(ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC)来模拟登录状态,这展示了攻击者可能利用Cookie篡改进行会话劫持或权限冒充。

3. **管理后台访问**:修改Cookie后,刷新页面并成功进入管理后台,说明这个Cookie可能与用户权限验证有关。

4. **上传漏洞利用**:发现后台存在上传漏洞,特别是针对`.cer`文件,这是一种证书文件,但也可被滥用进行代码执行。

5. **ASP一句话木马**:创建了一个包含恶意代码的`.asp`文件(<%evalrequest("chopper")%>),这是一段可以执行任意命令的脚本。

6. **图片码制作**:使用一个图片(如`copy1.jpg`)与文本文件(`1.txt`)结合生成`1.cer`文件,这是常见的绕过文件类型检测的方法。

7. **文件上传**:将`1.cer`文件上传到服务器,这可能是为了在服务器上执行恶意代码。

8. **远程管理工具**:菜刀(Msfvenom生成的Meterpreter)被用来管理和控制服务器,进一步进行渗透测试。

第六章:

1. **权限提升**:在第六章中,通过不同的命令尝试获取更多权限,例如`whoami`命令来确认当前用户名。

2. **IIS6.0**:了解到系统使用的是IIS 6.0 Web服务器,这在某些情况下可能有特定的安全漏洞。

3. **创建用户和权限分配**:通过`iis6.exe`执行命令创建新用户并将其添加到管理员组,显示了权限提升的可能性。

4. **系统信息查看**:包括查看IP、端口、ARP表和用户信息,这些都是系统监控和攻击侦查的常见步骤。

5. **远程连接**:使用新创建的具有管理员权限的账户进行远程连接,以访问敏感信息,如`flag`。

这两个章节的练习旨在模拟真实世界的网络安全攻防,通过学习这些技巧,可以提升对Web应用安全和Windows系统安全的理解,有助于防止和应对网络安全威胁。

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-04 上传

2022-08-04 上传

2022-08-04 上传

2022-08-04 上传

武藏美-伊雯

- 粉丝: 32

最新资源

- VB中MScomm控件的串口通信实现

- Protel DXP 设计指南:从原理图到PCB布局

- Linux入门:掌握60个关键文件处理命令

- AT73C500-501电能计量芯片在智能电参测量中的高速高精度应用

- JBPM JPDL参考手册:流程定义语言详解与部署机制

- 分页存储管理模拟:硬件地址转换与缺页中断处理

- 8253与微机实验平台构建的电脑钟系统设计

- 基于VHDL的乒乓球游戏机EDA设计与实现

- 微机原理及应用复习重点:中断、地址线与标志寄存器

- J2ME基础环境搭建教程:设置路径与类库

- 立项管理:确保软件项目的正确启动

- 89S51单片机出租车计价器设计:集成复位、单价调节与掉电存储

- 覃征软件项目管理实战习题解析

- 图书管理系统设计:信息化解决方案提升图书馆运营

- 数字电子技术试卷解析:填空题与选择题解答

- Oracle9i数据库管理:联网与安全概览