Vulnhub靶机渗透环境搭建及JIS-CTF入门实践

Vulnhub靶机渗透之环境搭建及JIS-CTF入门和蚁剑提权示例(一)

在这篇文章中,我们将学习如何搭建Vulnhub靶机渗透环境,并学习JIS-CTF入门知识,以及蚁剑提权示例。本文将详细讲解Vulnhub靶机渗透的环境搭建和JIS-CTF题目,采用Nmap、Dirb、中国蚁剑、敏感文件分析、SSH远程连接、Shell提权等获取5个flag。

一、Vulnhub简介

Vulnhub是一个开源的渗透测试平台,提供了多种类型的渗透测试环境,包括Windows、Linux、Network等。Vulnhub的靶机环境可以帮助我们学习和实践渗透测试技术。

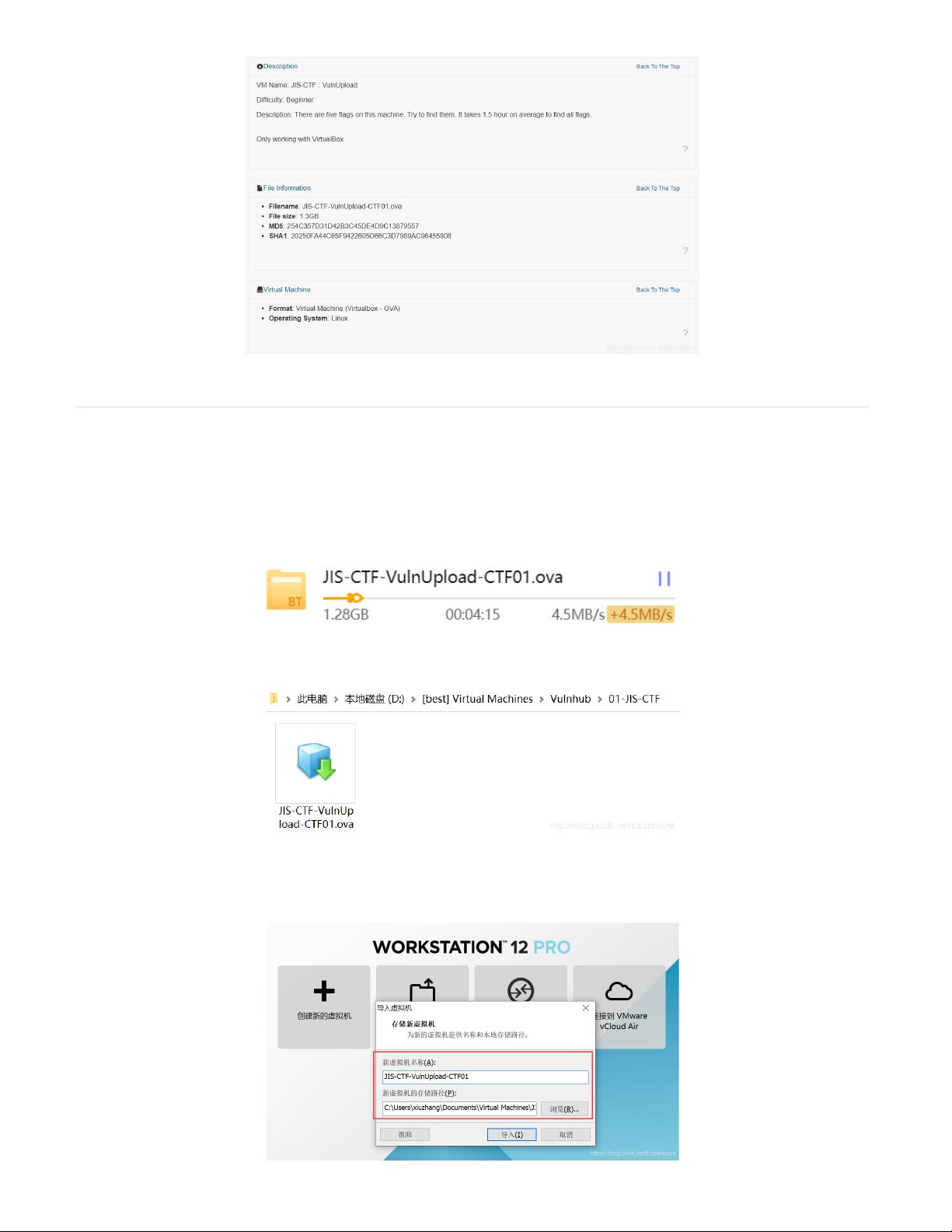

二、JIS-CTF题目描述

JIS-CTF是日本信息安全竞赛,旨在提高日本信息安全技术的水平。JIS-CTF题目涵盖了网络安全、系统安全、加密安全等多个领域。

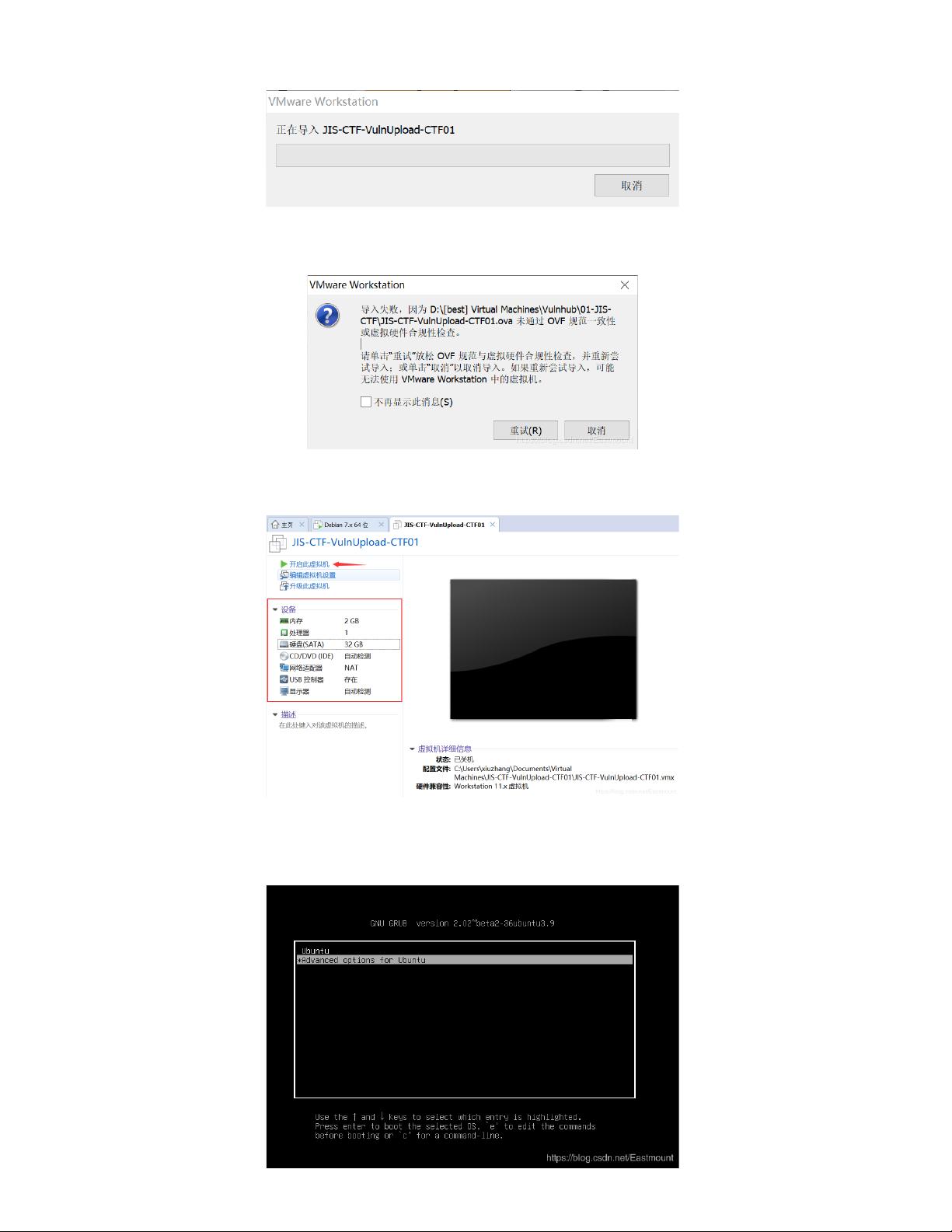

三、Vulnhub环境配置

Vulnhub环境配置需要安装VirtualBox和Vulnhub靶机镜像。安装完成后,我们可以使用Vulnhub靶机镜像来实践渗透测试。

四、Vulnhub靶机渗透详解

Vulnhub靶机渗透分为多个步骤,包括信息收集、Firstflag、Secondflag、Thirdflag、Fourthflag、Fifthflag、sudo提权、获取数据库数据等。

(一)信息收集

信息收集是渗透测试的第一步,我们可以使用Nmap、Dirb等工具来收集目标机器的信息。

(二)Firstflag

Firstflag是Vulnhub靶机渗透的第一步,我们可以使用China Chopper来上传一句话木马,并使用蚁剑来控制木马。

(三)Secondflag

Secondflag是Vulnhub靶机渗透的第二步,我们可以使用SSH远程连接来获取目标机器的shell权限。

(四)Thirdflag

Thirdflag是Vulnhub靶机渗透的第三步,我们可以使用蚁剑来提权,并获取目标机器的root权限。

(五)Fourthflag

Fourthflag是Vulnhub靶机渗透的第四步,我们可以使用蚁剑来上传木马,并获取目标机器的数据库数据。

(六)Fifthflag

Fifthflag是Vulnhub靶机渗透的第五步,我们可以使用sudo提权来获取目标机器的root权限。

五、总结

本文详细讲解了Vulnhub靶机渗透的环境搭建和JIS-CTF题目,使用了Nmap、Dirb、中国蚁剑、敏感文件分析、SSH远程连接、Shell提权等技术来获取5个flag。希望本文能够帮助初学者学习和实践渗透测试技术。

1424 浏览量

697 浏览量

332 浏览量

224 浏览量

学习呀三木

- 粉丝: 29

最新资源

- R14平台上的VLISP - 提升Lisp编程体验

- MySQL5.7数据库管理完全学习手册

- 使用vaadin-material-styles定制Vaadin材料设计主题

- VB点对点聊天与文件传输系统设计及源代码下载

- 实现js左侧竖向二级导航菜单功能及源代码下载

- HTML5实战教程:.NET开发者提升技能指南(英文版)

- 纯bash脚本实现:Linux下的程序替代方案

- SLAM_Qt:简易SLAM模拟器的构建与研究

- 解决Windows 7升级至Windows 10报错0x80072F8F问题

- 蓝色横向二级导航菜单设计及js滑动动画实现

- 轻便实用的tcping网络诊断小工具教程

- DiscordBannerGen:在线生成Discord公会横幅工具介绍

- GMM前景检测技术在vs2010中的实现与运行

- 剪贴板查看工具:文本与二进制数据的终极查看器

- 提升CUBA平台开发效率:集成cuba-file-field上传组件

- Castlemacs: 将简约Emacs带到macOS的Linux开发工具