深入理解Linux堆内存:GLIBC heapexploitation解析

版权申诉

19 浏览量

更新于2024-07-07

收藏 6.43MB PDF 举报

"Linux堆内存内部机制的深入探讨"

在现代Linux系统中,由于GLIBC(GNU C库)的不断更新,以及地址空间布局随机化(ASLR)和非执行堆等安全措施的实施,利用Linux堆内存进行攻击变得越来越困难。尽管在网络安全竞赛(如CTF)中,堆相关的漏洞并不常见,但在近期的一些比赛中,例如HITCON CTF和Hack.LU CTF,它们却有所增加。因此,了解和掌握Linux堆内存的内部工作原理对于CTF玩家和Linux攻击者来说至关重要。

本文将专注于当前版本GLIBC下的Linux堆内存利用,包括一些公开但不为人知或不熟悉的技巧。主要内容分为以下几个部分:

1. GLIBC堆内存简介:介绍GLIBC堆的基本结构和概念,如PREV_SIZE、SIZE、FD、BK和USERDATA字段。

2. 作为攻击者的视角看待堆:分析堆内存如何被攻击者利用,以及在内存中的表现形式。

3. free()和malloc()函数:讨论这两个关键的内存分配和释放函数的工作细节,以及可能的漏洞点。

4. main_arena:解析main_arena在GLIBC堆管理中的角色,它是如何维护堆的全局状态的。

5. mmap()与munmap():介绍这些内存映射函数如何参与堆的扩展和收缩过程。

6. 实例分析:通过具体示例来加深对上述概念的理解。

GLIBC堆结构由一系列称为Chunk的内存块组成,每个Chunk包含一个逻辑描述(例如PREV_SIZE、SIZE、FD和BK),以及用户数据区域。PREV_SIZE字段存储前一块Chunk的大小,但这仅在前一块Chunk已释放时才有意义。SIZE字段则表示从当前Chunk到下一个Chunk的字节数,如果SIZE的最低位为0,表示该Chunk是已分配的,反之则是空闲的。

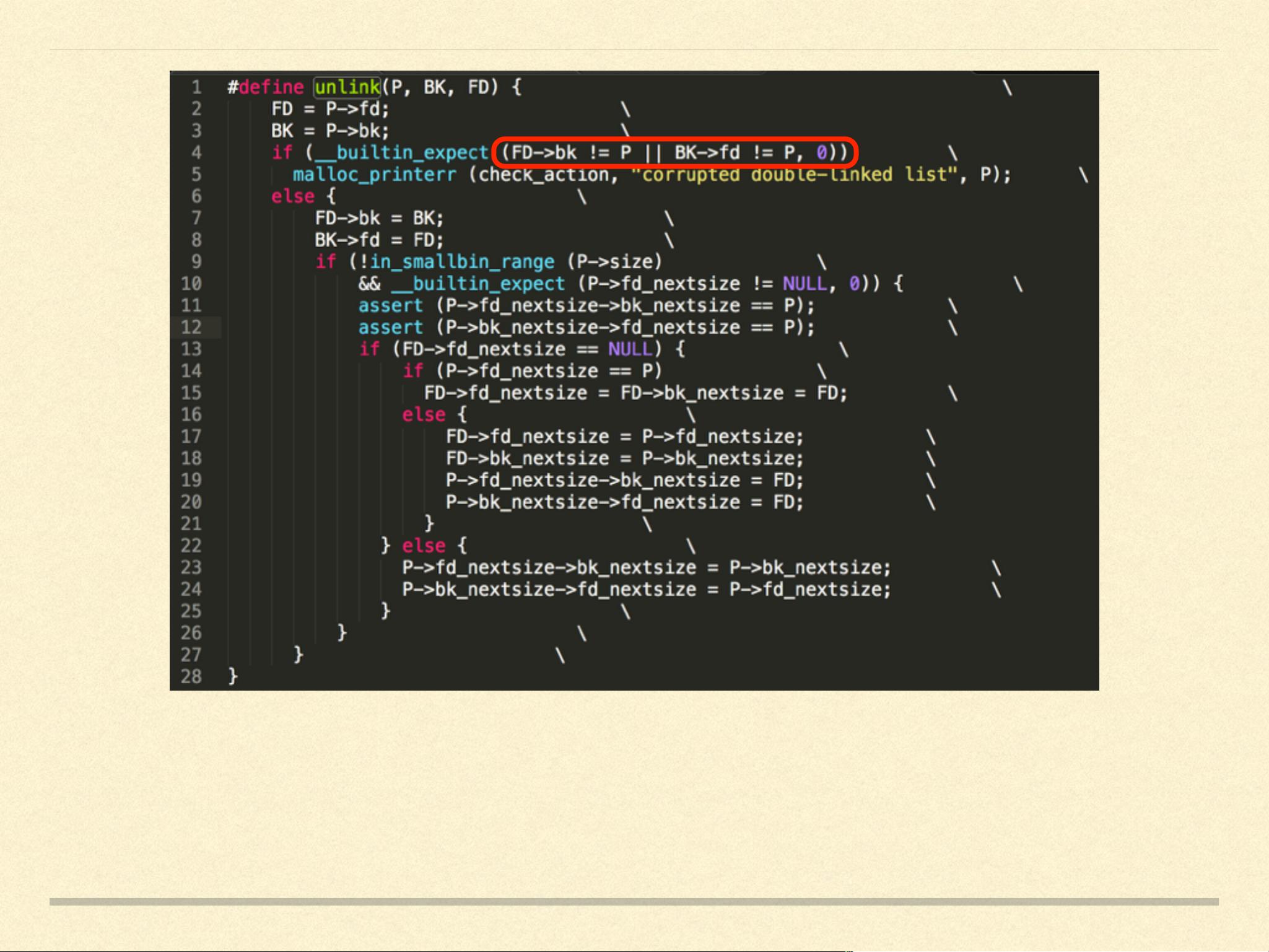

FD和BK指针用于链接自由列表,当 Chunk被释放时,它们会指向相邻的Chunk,形成一个双向链表,便于垃圾回收。USERDATA部分是真正供程序使用的内存区域。

在实际利用中,攻击者可能会寻找和利用malloc和free操作中的漏洞,比如double-free、use-after-free或者堆溢出等,以获得对内存的控制。此外,通过mmap和munmap,攻击者可以尝试操纵堆的映射和取消映射,以改变内存布局,进而实现攻击目的。

为了对抗这些攻击,开发人员需要了解这些内部机制,并采取适当的防御措施,如使用安全的编程实践,确保正确管理内存分配和释放,以及启用额外的安全选项,如堆栈 Canary、NX位等。

理解Linux堆内存的内部运作对于开发者和安全研究人员都是必不可少的,这不仅可以帮助他们编写更安全的代码,也能让他们更好地应对潜在的内存安全威胁。通过深入学习和实践,我们可以提高系统的安全性,同时也能在CTF竞赛中找到新的突破点。

2020-07-16 上传

2022-09-23 上传

2013-05-10 上传

2023-07-14 上传

2023-06-05 上传

2023-07-14 上传

2023-05-20 上传

2023-06-13 上传

2023-10-12 上传

mYlEaVeiSmVp

- 粉丝: 2186

- 资源: 19万+

最新资源

- Raspberry Pi OpenCL驱动程序安装与QEMU仿真指南

- Apache RocketMQ Go客户端:全面支持与消息处理功能

- WStage平台:无线传感器网络阶段数据交互技术

- 基于Java SpringBoot和微信小程序的ssm智能仓储系统开发

- CorrectMe项目:自动更正与建议API的开发与应用

- IdeaBiz请求处理程序JAVA:自动化API调用与令牌管理

- 墨西哥面包店研讨会:介绍关键业绩指标(KPI)与评估标准

- 2014年Android音乐播放器源码学习分享

- CleverRecyclerView扩展库:滑动效果与特性增强

- 利用Python和SURF特征识别斑点猫图像

- Wurpr开源PHP MySQL包装器:安全易用且高效

- Scratch少儿编程:Kanon妹系闹钟音效素材包

- 食品分享社交应用的开发教程与功能介绍

- Cookies by lfj.io: 浏览数据智能管理与同步工具

- 掌握SSH框架与SpringMVC Hibernate集成教程

- C语言实现FFT算法及互相关性能优化指南