XSS漏洞利用深度解析

需积分: 9 198 浏览量

更新于2024-07-18

收藏 5.87MB PDF 举报

"xss利用与挖掘"

XSS(Cross-site scripting)是一种常见的网络安全漏洞,它允许攻击者在用户的浏览器上注入恶意脚本。通过XSS攻击,攻击者能够窃取用户的敏感信息,如cookies,或者控制用户的浏览器行为,例如重定向到恶意网站。这篇资料主要探讨了XSS漏洞的利用和挖掘,适合初学者入门学习。

首先,攻击者可能将XSS攻击代码嵌入到网页中,当用户访问这个被注入的页面时,恶意脚本会在用户的浏览器上下文中执行。例如,`alert(1)`或`alert(document.cookie)`这样的简单脚本可以弹出一个对话框显示用户的cookies数据,这通常是测试XSS漏洞是否存在的基础方法。

接着,资料提到了多种利用XSS的方式,包括使用AJAX(异步JavaScript和XML)技术的跨域请求。在同域请求中,如IE、Chrome等浏览器,可以通过`ActiveXObject`或`XMLHttpRequest`发送请求。而在跨域请求中,由于同源策略的限制,通常需要服务器端设置特定的响应头,如`Access-Control-Allow-Origin`、`Access-Control-Allow-Methods`和`Access-Control-Allow-Headers`来允许跨域通信。

攻击者还可以利用表单提交(方式二)和图像请求(方式三)来传递数据。在表单提交中,攻击者可以在隐藏字段中注入数据,并通过JavaScript自动提交表单。而通过图像请求,攻击者可以创建一个新的Image对象,其`src`属性指向带有数据的URL,这样在加载图片时就会向服务器发送数据。

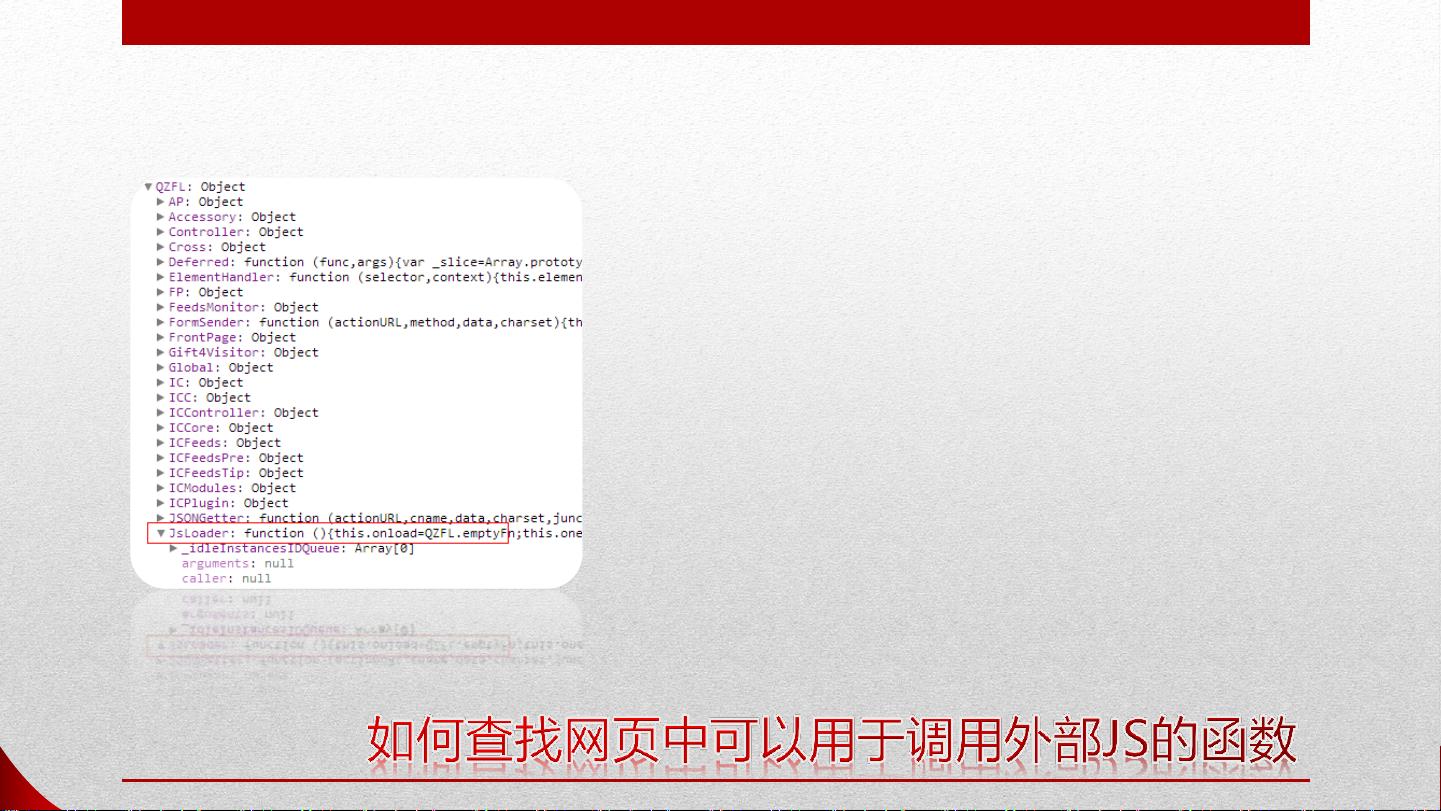

除了获取cookies,XSS攻击还可以用于获取用户资料、页面内容,甚至触发蠕虫传播。攻击者可以通过JavaScript注入更复杂的代码,如通过动态创建`<script>`标签来引入外部恶意脚本。这可以是静态链接,也可以是动态构造的URL,以执行一系列预定的操作,从而实现更深层次的攻击。

为了防止XSS攻击,开发者应确保对用户输入进行充分的验证和过滤,避免将未经处理的数据直接插入到HTML中。此外,使用HTTP头部的`Content-Security-Policy`可以限制浏览器只执行来自白名单源的脚本,从而提高安全性。

XSS利用与挖掘涉及了Web安全的重要方面,理解并掌握这些知识对于网络安全防护至关重要。学习如何发现和利用XSS漏洞,不仅可以帮助我们识别潜在的威胁,还能使我们在防御策略上有所准备,保护用户的隐私和数据安全。

2022-09-23 上传

2012-02-11 上传

2023-05-12 上传

2023-05-24 上传

2023-06-09 上传

2024-10-25 上传

2023-09-11 上传

2024-02-07 上传

wjw1894

- 粉丝: 0

- 资源: 1

最新资源

- JavaScript实现的高效pomodoro时钟教程

- CMake 3.25.3版本发布:程序员必备构建工具

- 直流无刷电机控制技术项目源码集合

- Ak Kamal电子安全客户端加载器-CRX插件介绍

- 揭露流氓软件:月息背后的秘密

- 京东自动抢购茅台脚本指南:如何设置eid与fp参数

- 动态格式化Matlab轴刻度标签 - ticklabelformat实用教程

- DSTUHack2021后端接口与Go语言实现解析

- CMake 3.25.2版本Linux软件包发布

- Node.js网络数据抓取技术深入解析

- QRSorteios-crx扩展:优化税务文件扫描流程

- 掌握JavaScript中的算法技巧

- Rails+React打造MF员工租房解决方案

- Utsanjan:自学成才的UI/UX设计师与技术博客作者

- CMake 3.25.2版本发布,支持Windows x86_64架构

- AR_RENTAL平台:HTML技术在增强现实领域的应用