AD+MAC+IAS的802.1x无线认证部署指南

需积分: 31 5 浏览量

更新于2024-07-23

收藏 1.11MB PDF 举报

"这篇文章主要介绍了如何在交换机不支持802.1x协议,无线AP或无线控制器不支持基于Radius的MAC地址认证功能的情况下,搭建AD+MAC+IAS的802.1x无线认证服务,以实现企业局域网的安全接入。"

在IT领域,RAIDs通常指的是Redundant Arrays of Independent Disks(独立磁盘冗余阵列),而这里的"raids服务搭"可能是指在企业网络环境中构建的一种认证服务,而非传统的RAID存储技术。本文的核心内容是关于802.1x无线认证的实现,这是一种在网络中提供身份验证的方法,常用于确保只有经过授权的设备能够接入网络。

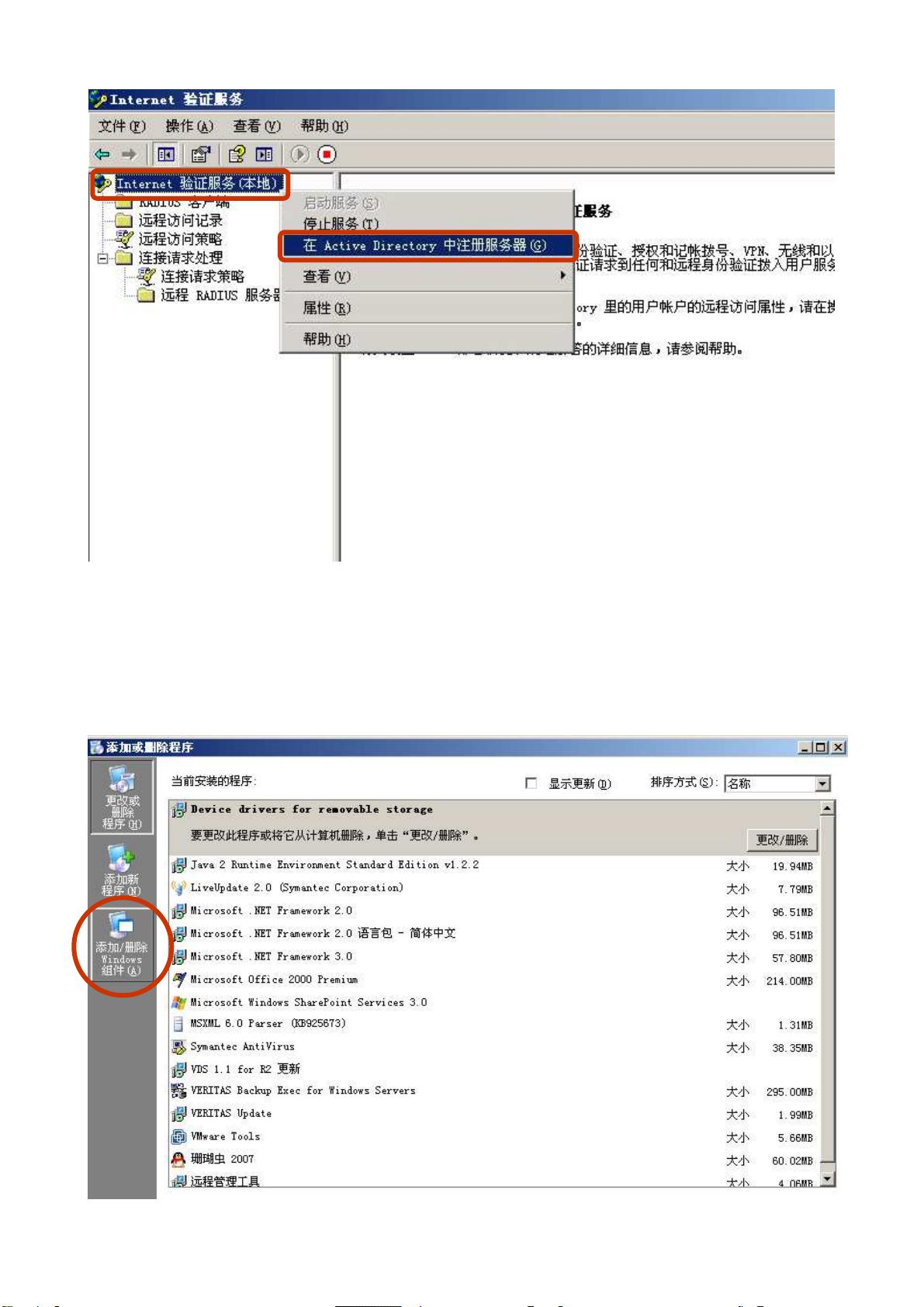

802.1x是一种端口访问控制协议,它允许网络设备(如交换机)在用户尝试访问网络资源之前要求身份验证。在AD(Active Directory)+MAC+IAS(Internet Authentication Service)的配置中,AD作为用户账户和身份验证的中心,MAC(Media Access Control)地址用于识别每个网络设备的独特物理地址,而IAS则作为Radius服务器,处理认证请求并根据预设的规则验证用户。

在本文中,由于交换机不支持802.1x协议,无线AP或无线控制器也不具备基于Radius的MAC地址认证,作者提出了一种变通方法。首先,需要在IAS服务器上登记所有无线PC客户端的MAC地址,并将对应的AD用户授权接入。这样,即便无线设备的SSID(Service Set Identifier)被隐藏,经过授权的用户仍然可以在其PC上配置无线网络连接。

认证流程大致如下:

1. 无线客户端搜索到AP发出的SSID信号,尝试连接。

2. AP配置为仅允许经过802.1x认证的设备接入,并创建一个受限通道与IAS服务器通信。

3. IAS服务器接收到认证请求后,会检查客户端的MAC地址是否在已登记的列表中,若不在,则拒绝连接。

4. 如果MAC地址匹配,服务器进一步验证AD中的用户账户、密码、群组成员资格以及访问策略,以决定是否允许接入。

这种方法增加了网络的安全性,因为未经授权的设备即使知道SSID也无法直接连接,而且每个尝试连接的设备都需要通过严格的认证过程。同时,隐藏SSID也能防止恶意用户通过扫描网络寻找可接入的无线网络。

这篇文章提供的解决方案是在有限的技术条件下,利用AD、MAC地址和IAS服务实现企业无线局域网的安全接入,确保只有授权用户才能通过认证并接入网络,从而提高网络的安全性和可控性。对于那些希望加强无线网络管理的企业IT管理员来说,这是一个实用且有效的策略。

2008-12-11 上传

2021-01-21 上传

2021-03-31 上传

2021-04-04 上传

2021-05-18 上传

2021-02-18 上传

点击了解资源详情

2023-05-10 上传

2024-11-17 上传

htmyp3666

- 粉丝: 0

- 资源: 4

最新资源

- SSM Java项目:StudentInfo 数据管理与可视化分析

- pyedgar:Python库简化EDGAR数据交互与文档下载

- Node.js环境下wfdb文件解码与实时数据处理

- phpcms v2.2企业级网站管理系统发布

- 美团饿了么优惠券推广工具-uniapp源码

- 基于红外传感器的会议室实时占用率测量系统

- DenseNet-201预训练模型:图像分类的深度学习工具箱

- Java实现和弦移调工具:Transposer-java

- phpMyFAQ 2.5.1 Beta多国语言版:技术项目源码共享平台

- Python自动化源码实现便捷自动下单功能

- Android天气预报应用:查看多城市详细天气信息

- PHPTML类:简化HTML页面创建的PHP开源工具

- Biovec在蛋白质分析中的应用:预测、结构和可视化

- EfficientNet-b0深度学习工具箱模型在MATLAB中的应用

- 2024年河北省技能大赛数字化设计开发样题解析

- 笔记本USB加湿器:便携式设计解决方案