企业网络扫描指南:深入解析Nmap

需积分: 15 183 浏览量

更新于2024-07-17

收藏 4.64MB PDF 举报

"Nmap在企业中的应用:网络扫描指南"

本书深入介绍了Nmap这款强大的网络扫描工具,它被广泛应用于网络管理员和IT安全专业人员的日常工作中,用于探测企业网络中的活动主机、特定服务以及操作系统。Nmap的独特之处在于其能够自定义IP包并利用特殊方法执行各种类型的扫描任务。以下是对Nmap各知识点的详细说明:

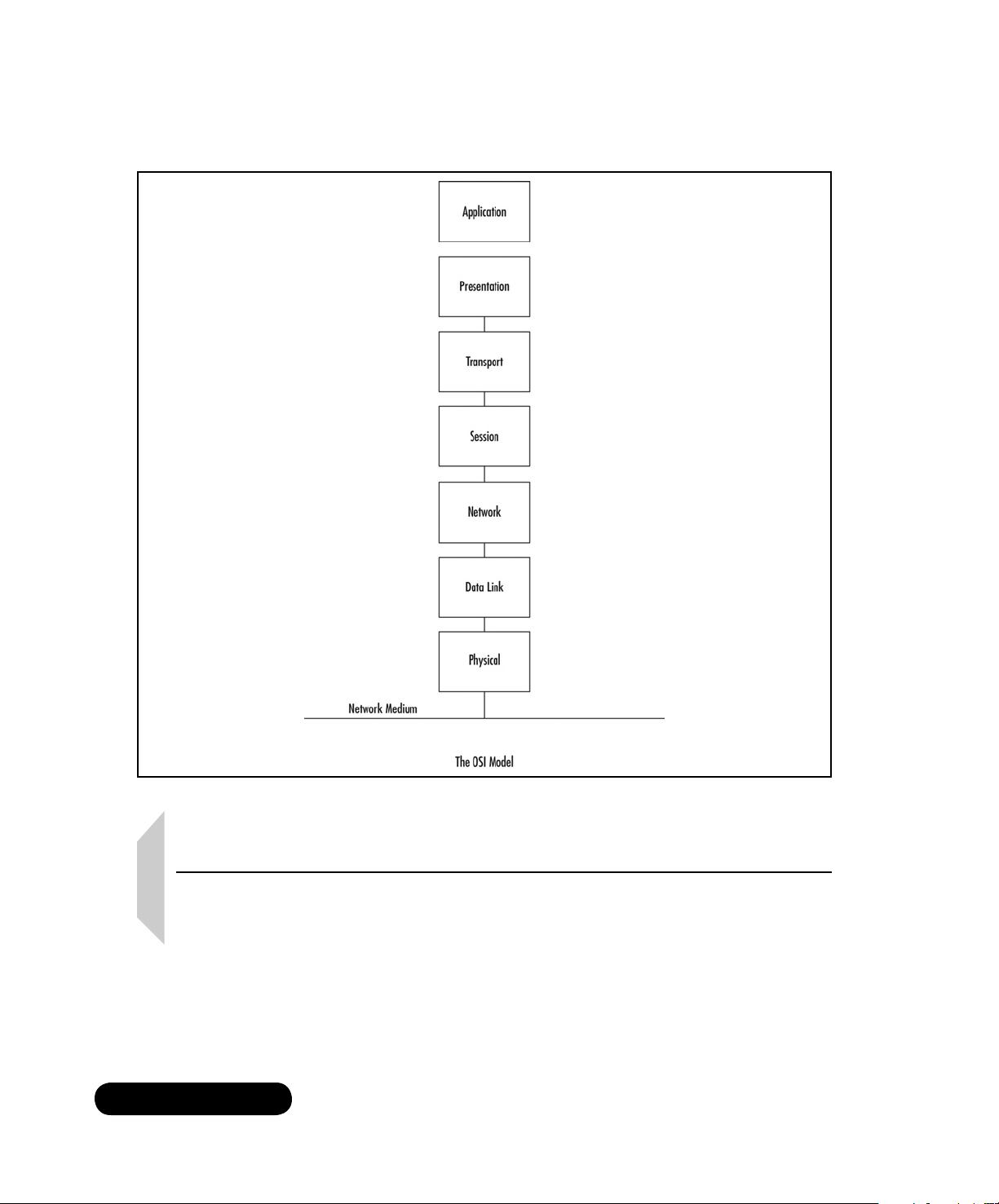

1. **理解网络扫描**:这部分内容涵盖了网络扫描的基础知识,包括网络协议和扫描技术。它将帮助读者了解常见的网络扫描工具,并探讨网络扫描策略,确保扫描过程既有效又合规。

2. **掌握Nmap**:深入学习如何在企业环境中使用Nmap,了解如何保障Nmap的安全性,优化其性能,并掌握高级扫描技巧。这包括对Nmap的安装、配置和优化,使其能在Windows、Linux、Mac OS X等不同平台上运行,并从源代码进行安装。

3. **使用Zenmap图形用户界面**:Zenmap是Nmap的GUI版本,它提供了更直观的扫描管理方式。通过Zenmap,可以运行扫描,管理扫描设置,使用命令向导构建命令,管理个人配置文件,以及分析扫描结果。

4. **企业环境中的Nmap应用**:详细阐述如何启动Nmap扫描,发现网络中的主机,进行端口扫描,识别操作系统以及检测服务和应用程序版本。这些操作对于企业网络监控至关重要。

5. **操作系统指纹识别**:深入探讨Nmap的OS指纹识别技术,理解其工作原理,并学习如何将其作为行政工具来使用,同时涵盖如何检测和规避OS指纹扫描。

6. **Nmap的附加工具**:介绍与Nmap配合使用的辅助工具,如NDiff(Nmap差异比较)、RNmap(远程Nmap)、Bilbo和Nmap-parser,这些工具扩展了Nmap的功能,提高了扫描效率。

7. **分析真实世界的Nmap扫描**:作者通过实例分析,带领读者理解如何在实际场景中运用Nmap进行网络扫描,提升实战技能。

8. **精通高级Nmap扫描技巧**:这部分涉及TCP扫描标志自定义、分片包、IP和MAC地址欺骗、添加诱饵源IP、向发送的数据包添加随机数据、操纵生存时间字段以及发送带有错误TCP或UDP校验和的包等高级技术,使读者能够应对复杂网络环境下的扫描挑战。

请注意,使用Nmap进行网络扫描时应遵守适用的法律和政策,并采取适当的预防措施,如备份和数据保护,以防止潜在的损失。由于某些州可能不允许排除或限制间接或附带损害的责任,因此这些限制可能不适用于所有情况。

2013-05-14 上传

2008-12-27 上传

2017-10-11 上传

2017-10-11 上传

2017-10-11 上传

2022-06-22 上传

2023-06-07 上传

2023-06-10 上传

2023-06-07 上传

2023-05-30 上传

june_yao

- 粉丝: 3

- 资源: 20

最新资源

- Chrome ESLint扩展:实时运行ESLint于网页脚本

- 基于 Webhook 的 redux 预处理器实现教程

- 探索国际CMS内容管理系统v1.1的新功能与应用

- 在Heroku上快速部署Directus平台的指南

- Folks Who Code官网:打造安全友好的开源环境

- React测试专用:上下文提供者组件实现指南

- RabbitMQ利用eLevelDB后端实现高效消息索引

- JavaScript双向对象引用的极简实现教程

- Bazel 0.18.1版本发布,Windows平台构建工具优化

- electron-notification-desktop:电子应用桌面通知解决方案

- 天津理工操作系统实验报告:进程与存储器管理

- 掌握webpack动态热模块替换的实现技巧

- 恶意软件ep_kaput: Etherpad插件系统破坏者

- Java实现Opus音频解码器jopus库的应用与介绍

- QString库:C语言中的高效动态字符串处理

- 微信小程序图像识别与AI功能实现源码