Dubbo 2.7.6 反序列化漏洞CVE-2020-1948:远程代码执行风险

需积分: 0 50 浏览量

更新于2024-08-05

收藏 1.18MB PDF 举报

Dubbo CVE-2020-1948 是一个关于Apache Dubbo服务框架的安全漏洞,它允许远程代码执行(RCE)。Dubbo是由阿里巴巴开发的一个广泛使用的高性能分布式服务框架,它简化了服务的生产和消费过程,特别适合微服务架构。此漏洞主要影响了2.7.6及以下版本,包括2.6.0至2.6.7和所有2.5.x版本,其中官方已经停止支持2.5.x系列。

漏洞的关键在于Dubbo Provider的默认反序列化功能,即当接收到包含恶意参数的RPC请求时,这些参数在解析过程中被错误地转换成对象,从而触发了恶意代码的执行。攻击者能够构造特殊的请求,其中包含无法识别的服务名和方法名,以及精心设计的参数,这些参数在反序列化时就会被执行,导致远程服务器上执行非授权的代码,这可能导致数据泄露、系统权限提升或者完全控制受影响的系统。

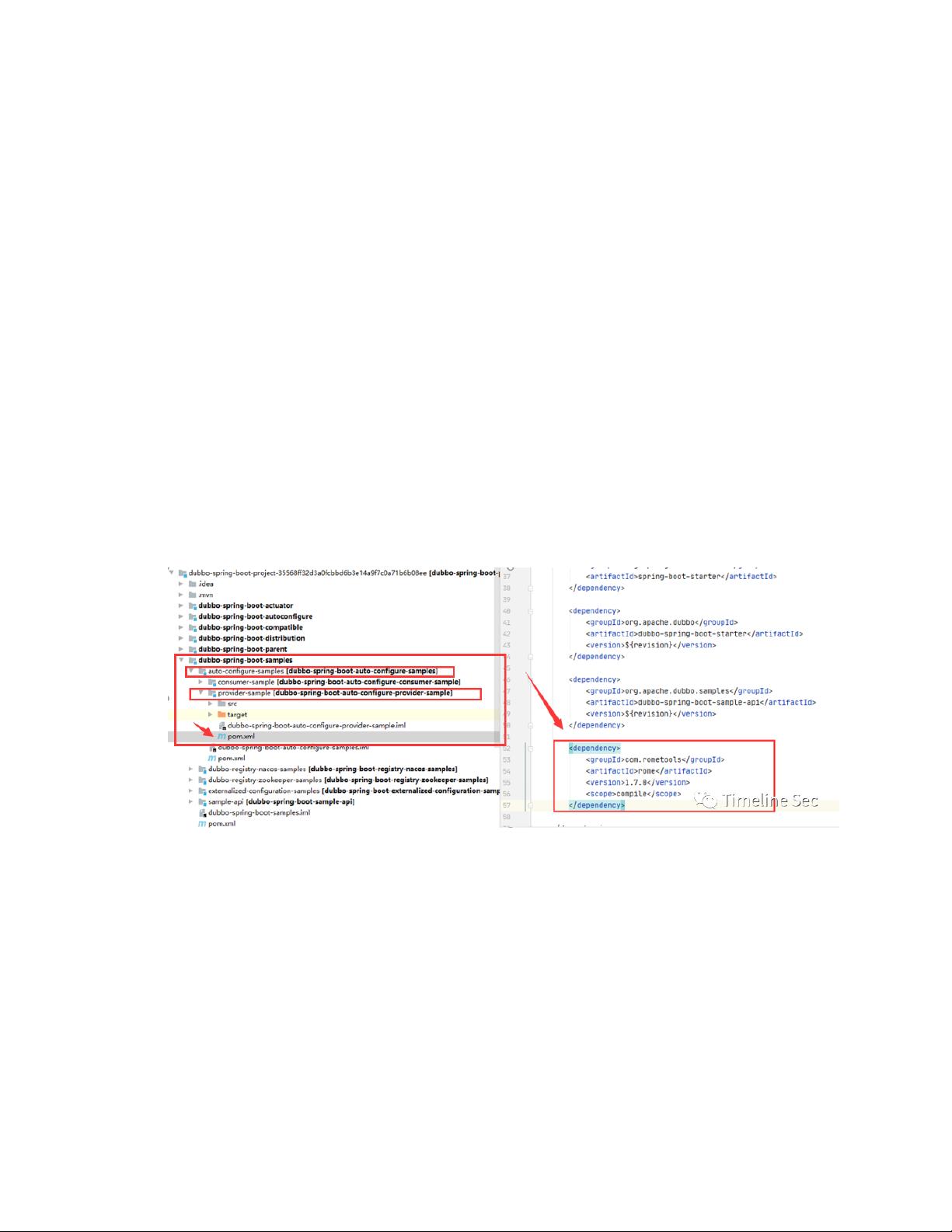

环境搭建方面,复现者使用了Windows 10操作系统,Dubbo 2.7.6版本,以及JDK 1.8.181。值得注意的是,为了成功复现漏洞,建议使用较低版本的JDK,如1.8.15x至1.8.18x。漏洞的重现步骤涉及到在Dubbo Spring Boot项目中导入Rome库(版本1.7.0),并将其添加到项目的依赖中。

修复这一漏洞至关重要,用户应尽快升级到最新版本的Dubbo,或者查阅官方发布的安全补丁,以避免潜在的安全威胁。同时,开发人员也应提高对异常输入的处理能力,例如使用安全的反序列化策略,防止此类恶意请求的执行。

这个漏洞提醒开发者在使用Dubbo时务必注意安全,及时更新和配置安全措施,以保护系统免受类似漏洞的攻击。在开发过程中,遵循最小权限原则和安全编码实践,能够显著降低此类漏洞的风险。

247 浏览量

2022-08-03 上传

2022-08-03 上传

142 浏览量

2021-04-04 上传

208 浏览量

2021-06-06 上传

2021-05-08 上传

111 浏览量