SCTF2020官方Write-up:Web安全漏洞与修复案例分析

需积分: 15 66 浏览量

更新于2024-07-15

收藏 5.03MB PDF 举报

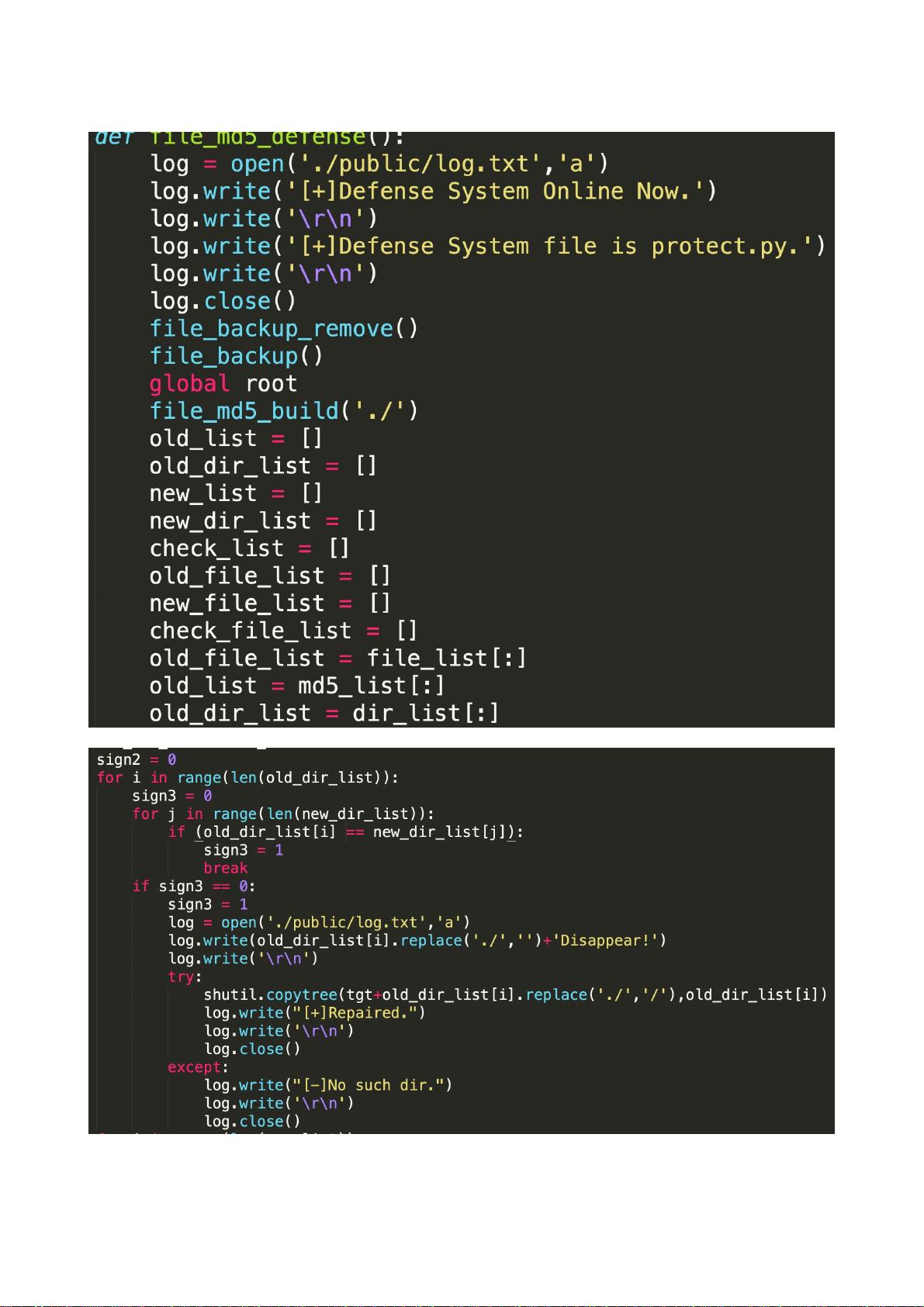

在SCTF2020官方Write-up中,参赛者们探讨了一道关于Web安全的挑战,涉及到了Node.js后端开发中的文件上传漏洞。题目提供的源码显示,一个名为`uploadfile`的路由处理POST请求中的文件上传,使用了Koa框架和`crypto`库进行文件ID的生成。原始代码使用了较旧版本的`koa-body`处理请求体,这导致了对文件对象的解析不安全。

在审计过程中,参赛者发现了一个关键漏洞:Koa-body老版本对文件对象的处理与新版不同,旧版会将其视为普通的JSON对象,而不是单独处理文件。利用这一点,攻击者可以构造恶意的payload,例如:

```json

{

"files": {

"file": {

"path": "/proc/self/cwd/flag", // 意图写入flag文件路径

"name": "1" // 文件名,可能包含额外的路径或文件扩展名

}

}

}

```

这种payload利用了`koa-body`的一个已知问题(Issue #75),通过非预期的反序列化实现了远程代码执行(RCE),即CVE-2018-15133在Laravel低版本中的利用。这个漏洞体现了出题人故意将真实业务场景改编成比赛题目,增加了挑战的难度和现实性。

挑战的关键点在于理解文件上传漏洞的原理,以及如何构造payload来触发漏洞。参赛者需要熟悉Node.js的文件系统操作,特别是`file_put_contents`函数的限制,即不能跨目录创建文件。这可能导致大部分参与者在尝试访问`upload`接口时遇到500错误,因为文件写入失败。

解决这个问题的方法通常包括升级依赖库(如`koa-body`)到最新版本,或者修改上传逻辑以确保正确验证和处理文件上传。修复这一漏洞可能涉及到添加额外的安全检查,比如验证文件类型、大小和路径,或者使用更安全的方式来处理文件上传,比如使用预定义的上传目录,并且对上传的文件进行严格的验证和编码。

这道题目不仅测试了参赛者的编码技能,还考验了他们对Web应用安全和漏洞利用的理解,尤其是在实际业务场景中发现并修复安全漏洞的能力。

2021-05-11 上传

2023-09-02 上传

2021-06-04 上传

2024-10-12 上传

2024-10-12 上传

2024-10-12 上传

2024-10-12 上传

doudoudedi

- 粉丝: 68

- 资源: 3

最新资源

- JDK 17 Linux版本压缩包解压与安装指南

- C++/Qt飞行模拟器教员控制台系统源码发布

- TensorFlow深度学习实践:CNN在MNIST数据集上的应用

- 鸿蒙驱动HCIA资料整理-培训教材与开发者指南

- 凯撒Java版SaaS OA协同办公软件v2.0特性解析

- AutoCAD二次开发中文指南下载 - C#编程深入解析

- C语言冒泡排序算法实现详解

- Pointofix截屏:轻松实现高效截图体验

- Matlab实现SVM数据分类与预测教程

- 基于JSP+SQL的网站流量统计管理系统设计与实现

- C语言实现删除字符中重复项的方法与技巧

- e-sqlcipher.dll动态链接库的作用与应用

- 浙江工业大学自考网站开发与继续教育官网模板设计

- STM32 103C8T6 OLED 显示程序实现指南

- 高效压缩技术:删除重复字符压缩包

- JSP+SQL智能交通管理系统:违章处理与交通效率提升