Kali Linux与Windows服务器:漏洞扫描与利用实战

需积分: 30 172 浏览量

更新于2024-08-05

1

收藏 1.34MB PDF 举报

"E115-经典赛题-漏洞扫描与利用" 是一个网络安全相关的课程,主要关注的是如何在不进行ping的情况下扫描并利用漏洞。课程内容涉及到使用Kali Linux进行半开放式扫描,目标是Microsoft Windows 2003 Server系统。

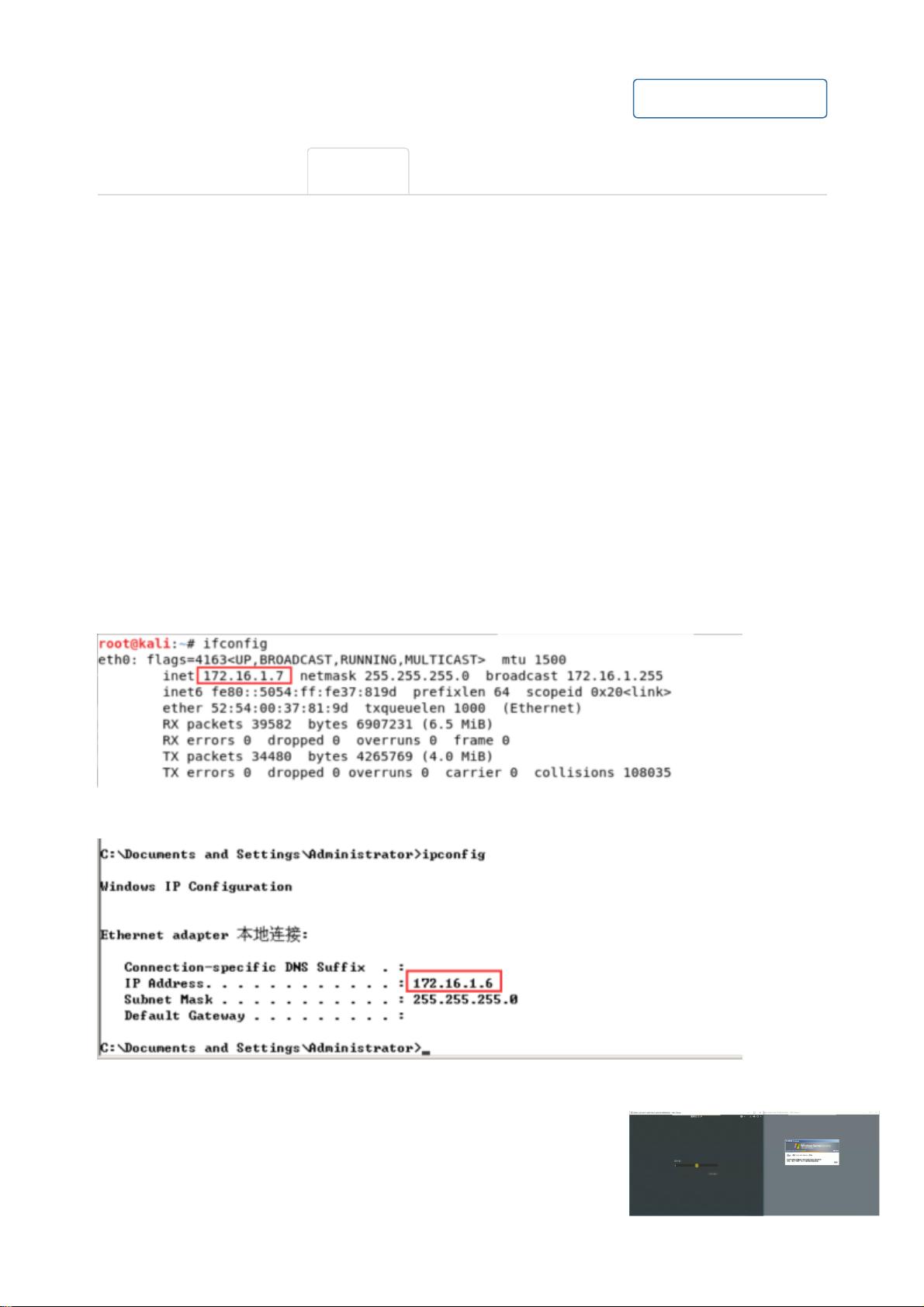

在课程中,学生首先需要启动实验虚拟机,通过`ifconfig`或`ipconfig`命令获取渗透机(Kali Linux)和靶机(Windows 2003 Server)的IP地址。然后,使用NMAP工具进行特定的扫描任务。NMAP的命令行参数包括`-n`(禁用DNS解析)、`-Pn`(假设所有主机都在线,不进行ping检测)、`-sS`(TCP SYN扫描,也称为半开放扫描)、`-A`(启用OS探测、版本检测、脚本扫描和服务指纹识别)以及`-oX`(将结果输出为XML格式)。具体命令是`nmap -n -Pn -sS -A -oX target 172.16.1.0/24`,这个命令用于扫描172.16.1.0/24子网内的活跃靶机,并将结果保存为XML文件。

课程设置了三个任务,要求学生:

1. 执行上述NMAP扫描后,将存活靶机的信息以XML格式导出,并提交必需的参数作为FLAG。

2. 分析扫描回显信息,确定靶机的操作系统版本,如Windows XP或2003,并提交操作系统版本信息作为FLAG。

3. 分析扫描结果中的开放服务和端口,特别是检查445端口的状态,并提交关于共享服务开放状态的FLAG。

NMAP扫描不仅可以检测网络上哪些主机是活动的,还可以识别运行在这些主机上的操作系统类型和开放端口,这对于安全评估和漏洞利用至关重要。课程中提到,如果没有找到445端口的状态,可能需要再次使用`nmap -sV -T`命令进行更详细的端口和服务扫描。

此外,课程还涉及了网络拓扑和实际操作环境,比如Kali Linux和Windows 2003 Server的服务器场景,以及对应的用户账号和密码,这为学生提供了模拟真实环境下的实践机会。通过这样的训练,学生可以提升网络安全技能,理解漏洞扫描和利用的基本流程,以及如何在安全测试中有效地使用工具。

2021-12-02 上传

2021-12-02 上传

2021-12-02 上传

2024-05-17 上传

2022-08-30 上传

点击了解资源详情

2024-12-19 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- Elasticsearch核心改进:实现Translog与索引线程分离

- 分享个人Vim与Git配置文件管理经验

- 文本动画新体验:textillate插件功能介绍

- Python图像处理库Pillow 2.5.2版本发布

- DeepClassifier:简化文本分类任务的深度学习库

- Java领域恩舒技术深度解析

- 渲染jquery-mentions的markdown-it-jquery-mention插件

- CompbuildREDUX:探索Minecraft的现实主义纹理包

- Nest框架的入门教程与部署指南

- Slack黑暗主题脚本教程:简易安装指南

- JavaScript开发进阶:探索develop-it-master项目

- SafeStbImageSharp:提升安全性与代码重构的图像处理库

- Python图像处理库Pillow 2.5.0版本发布

- mytest仓库功能测试与HTML实践

- MATLAB与Python对比分析——cw-09-jareod源代码探究

- KeyGenerator工具:自动化部署节点密钥生成