Bluecms 0day 漏洞集合:注入漏洞分析

需积分: 12 45 浏览量

更新于2024-09-08

收藏 413KB DOCX 举报

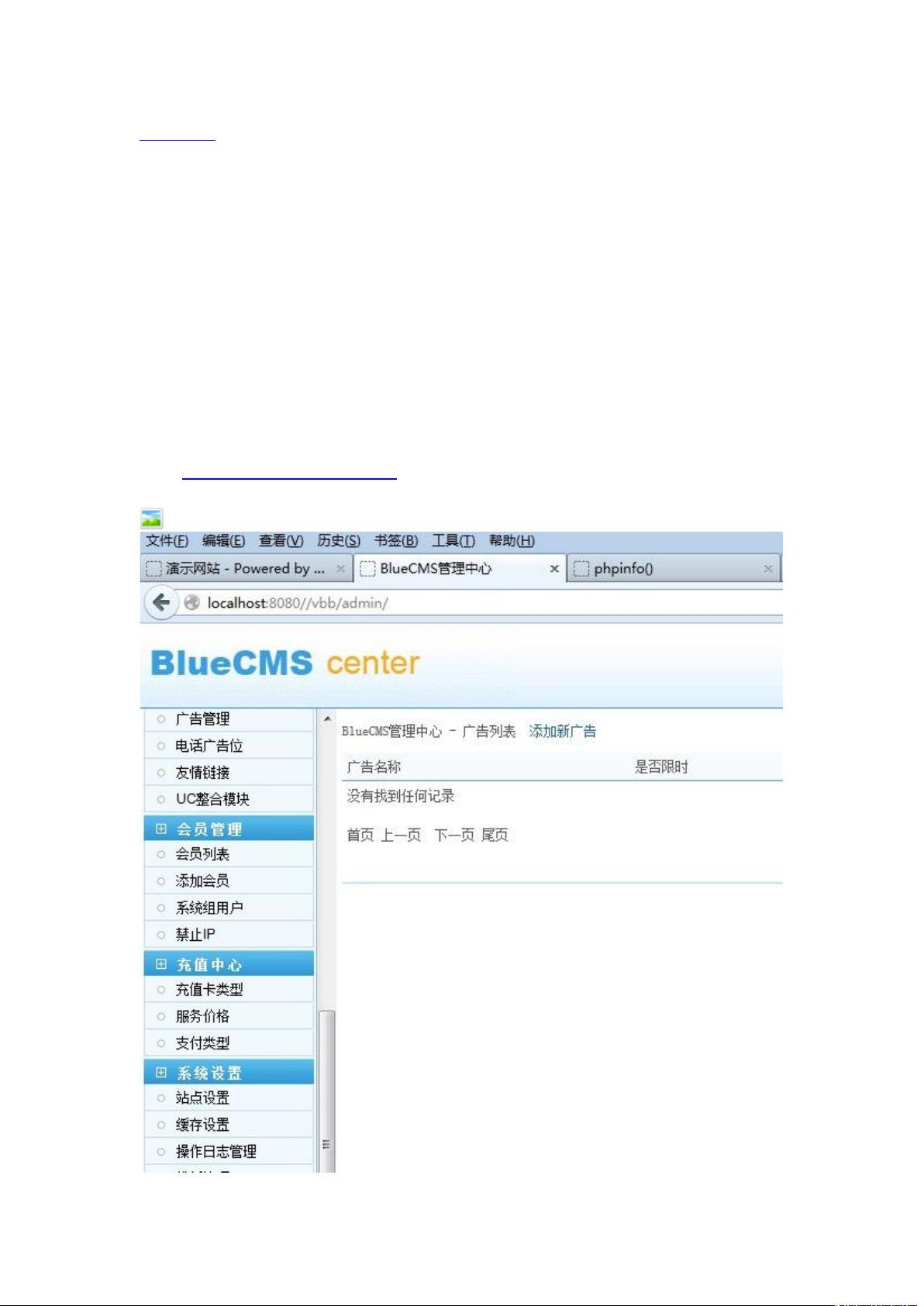

"这篇文档是关于Bluecms的0day漏洞集合,由用户‘西毒’分享。文章中提到了Bluecms的一个注入漏洞,该漏洞源于客户端IP(client_ip)和X-Forwarded-For头可以被伪造,导致在include/common.fun.php的getip()函数中存在安全风险。作者通过分析代码和实验,展示了如何利用这个注入点,但由于系统已经对错误进行了隔离处理,无法直接通过报错获取敏感信息,需要采用盲注的方式来尝试获取用户名和密码。作者提出了一种利用方法,即通过插入自定义信息到数据库,并在前台页面显示,以此来构造SQL注入语句。"

在深入讨论Bluecms的这个0day漏洞之前,先了解一下0day的概念。0day漏洞是指软件开发者未知、未公开或未修补的安全漏洞,攻击者可以利用这些漏洞进行非法活动,如数据窃取、系统控制等。在这种情况下,Bluecms的0day漏洞是指在公开披露前被发现的漏洞。

文章中提到的注入漏洞发生在Bluecms的getip()函数中,这个函数用于获取用户的IP地址。由于HTTP请求头中的client_ip和x_forwarded_for可以被恶意用户篡改,攻击者可以通过伪造这两个字段,使得getip()函数返回错误的IP地址,进而可能触发SQL注入攻击。SQL注入是一种常见的Web应用安全漏洞,允许攻击者通过输入特定的SQL代码,操纵数据库查询,可能导致数据泄露、权限提升甚至完全控制系统。

在文章中,作者通过分析代码指出,虽然不能直接利用报错信息获取数据库中的用户名和密码,但可以采用盲注技术来尝试探测。盲注是当系统不返回任何错误信息时,攻击者通过观察系统的响应时间或者微小变化来判断SQL查询是否成功的一种方法。在这里,作者提出了一个构造的SQL注入语句,试图插入包含恶意信息的新记录,并期望在前端页面中显示出来,以此来获取数据库中的数据。

这个漏洞的存在警示了开发者对于输入验证和安全编码的重要性。防止SQL注入的有效措施包括:使用参数化查询、预编译的SQL语句、限制数据库用户的权限以及及时更新和打补丁。对于用户来说,使用最新版本且已修复漏洞的软件是保证系统安全的基础。

这篇文档揭示了Bluecms的一个严重安全问题,提醒了开发人员在设计和实现CMS系统时必须重视安全性,同时也为安全研究人员提供了一个实际的案例,了解如何识别和利用此类漏洞。对于企业而言,定期进行安全审计和漏洞扫描,及时修复安全问题,是保护信息系统免受攻击的关键步骤。

点击了解资源详情

点击了解资源详情

921 浏览量

2023-10-14 上传

1108 浏览量

367 浏览量

2024-01-25 上传

2024-04-21 上传

jianzhenan8733

- 粉丝: 0

- 资源: 3

最新资源

- expenseTracker:个人的Ionic-AngularFire费用追踪器移动应用

- Cyb3rVector:Cyb3rVector的CodeLab项目-AnkiDDL Vector机器人的块状环境

- 毕业设计&课设-Matlab中的仿真.zip

- STM32F103通过ESP8266WIFI模块使用TCP协议连接至移动ONENET平台

- 城市交通信息中心网页模板

- Surf-crx插件

- zycode667.github.io:我的博客

- myDaily

- 毕业设计&课设-…已评估域。利用MATLAB对通信链路进行了仿真,并分析了估计值与实际值之间的误差….zip

- web-grunt-s3:在网络应用部署期间将文件上传到S3

- 绿色数码摄影网页模板

- crypto-lib:用于 node.js 和浏览器的高级加密模块

- 很棒的制造商-br:Makers Brasil

- cv

- DonationPopup:OPC上的捐赠请求弹出窗口

- Ethos Project | DwarfPool-crx插件