CentOS6.5中Hadoop与Kerberos安全集成配置详解

需积分: 10 155 浏览量

更新于2024-07-22

收藏 767KB DOCX 举报

"Hadoop安全验证涉及集成Kerberos的配置,包括Kerberos的安装、Hadoop的配置,以及在CentOS 6.5环境下进行的集群设置。"

在Hadoop环境中,安全验证是非常关键的一环,特别是对于大型分布式系统来说,确保数据的安全访问和传输是至关重要的。Kerberos是一种广泛使用的网络身份验证协议,它提供了基于票证的认证机制,可以有效地防止中间人攻击和重放攻击。在Hadoop中集成Kerberos,可以增强整个集群的安全性,确保只有经过验证的用户和服务能够交互。

首先,进行环境准备,确保所有参与的节点运行的是CentOS 6.5 Final版,并且所有服务器的时钟都保持同步。这是因为Kerberos认证依赖于精确的时间戳,时钟不同步可能导致认证失败。在本案例中,选择了两台服务器作为KDC(Key Distribution Center)——主KDC和从KDC,还有一台作为客户端。尽管通常不建议在KDC服务器上同时安装其他应用,如Hadoop,但为了节省资源,这里选择在所有机器上安装。

接下来,创建操作系统级别的用户,如hdfs、yarn和mapred,并将它们添加到Hadoop用户组。这一步是为了模拟不同的Hadoop服务角色,每个用户将代表对应的服务进行身份验证。

在配置阶段,需要更新所有服务器的`/etc/hosts`文件,映射真实的IP地址和主机名,确保集群内部的通信能够正确解析。同时,关闭防火墙,因为防火墙可能会阻止Kerberos所需的端口通信。

然后,注册Kerberos服务及其对应的端口,例如`krb5_prop`服务在754端口上。这样,当需要进行服务间的数据同步时,Kerberos能识别并允许相应的通信。

安装Kerberos涉及到安装必要的RPM包,如`krb5-libs`、`krb5-server`和`krb5-workstation`。在主KDC服务器上安装全部包,而在客户端只需安装`krb5-libs`和`krb5-workstation`。通过`rpm`命令进行安装,并确认安装成功。

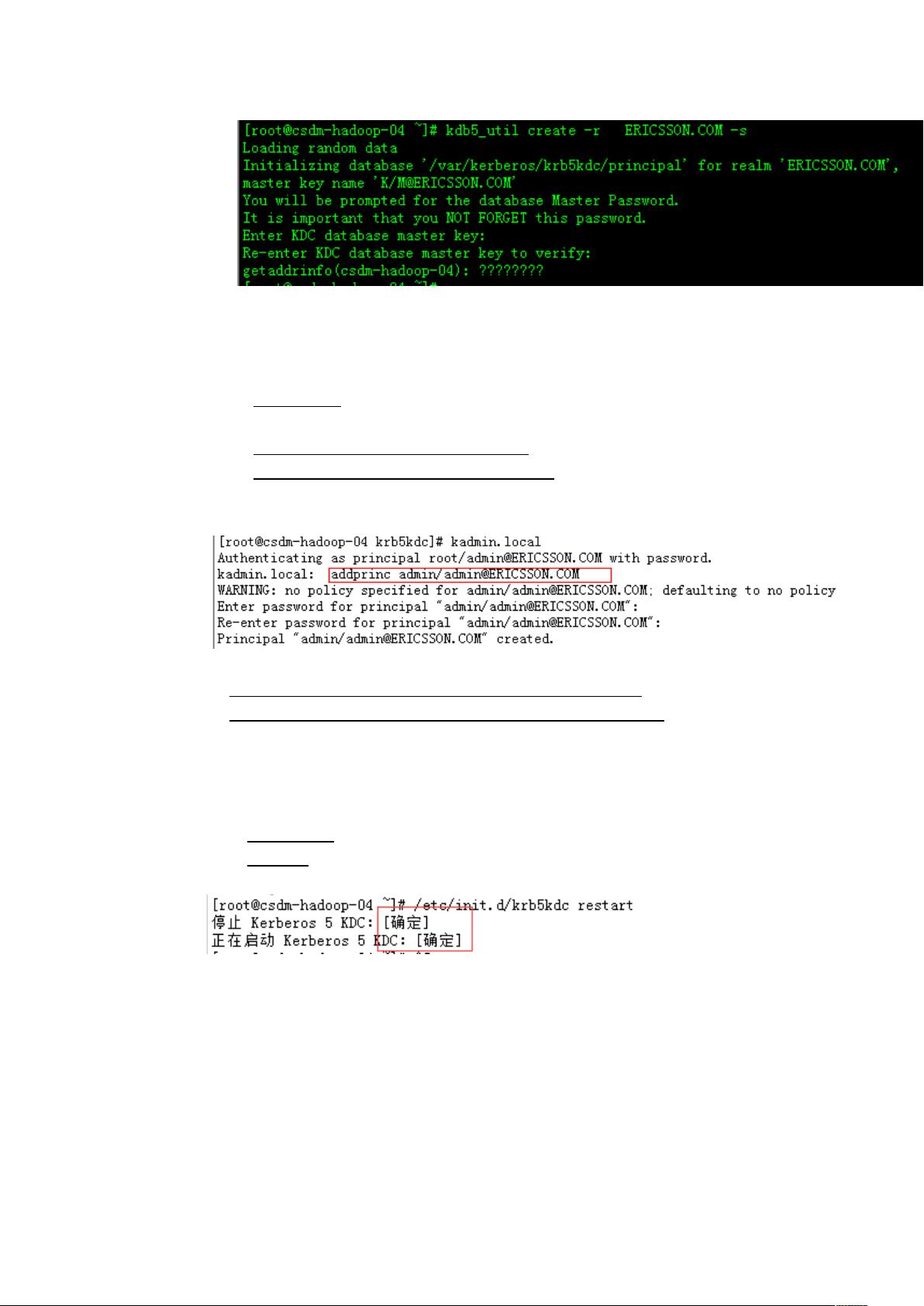

安装完成后,需要进行一系列的Kerberos配置,包括创建KDC数据库、设置管理员密码、定义服务主体名(Service Principal Names, SPNs)、生成密钥分发中心的钥匙以及配置KDC的配置文件`krb5.conf`。这些步骤确保了Kerberos服务能够正常运行并提供认证服务。

在Hadoop层面,还需要对Hadoop的配置文件(如`core-site.xml`、`hdfs-site.xml`、`yarn-site.xml`等)进行相应的修改,启用Kerberos安全模式,并配置相关的安全参数,如`hadoop.security.authentication`、`hadoop.security.authorization`等。

最后,启动Kerberos服务和Hadoop服务,并进行测试,确保所有组件都能通过Kerberos进行安全认证。这可能包括运行`kinit`命令获取票证,以及运行Hadoop命令来验证服务之间的安全通信。

总结,Hadoop安全验证集成Kerberos是一项复杂的过程,涉及到多个步骤,包括环境准备、用户创建、网络配置、Kerberos服务的安装与配置,以及Hadoop配置的调整。这个过程确保了Hadoop集群在提供高效数据处理能力的同时,也能保障数据的安全性和服务的可靠性。

2013-04-06 上传

2018-11-14 上传

2021-08-27 上传

2022-08-08 上传

2021-08-15 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

caiqikan

- 粉丝: 0

- 资源: 1

最新资源

- WPF渲染层字符绘制原理探究及源代码解析

- 海康精简版监控软件:iVMS4200Lite版发布

- 自动化脚本在lspci-TV的应用介绍

- Chrome 81版本稳定版及匹配的chromedriver下载

- 深入解析Python推荐引擎与自然语言处理

- MATLAB数学建模算法程序包及案例数据

- Springboot人力资源管理系统:设计与功能

- STM32F4系列微控制器开发全面参考指南

- Python实现人脸识别的机器学习流程

- 基于STM32F103C8T6的HLW8032电量采集与解析方案

- Node.js高效MySQL驱动程序:mysqljs/mysql特性和配置

- 基于Python和大数据技术的电影推荐系统设计与实现

- 为ripro主题添加Live2D看板娘的后端资源教程

- 2022版PowerToys Everything插件升级,稳定运行无报错

- Map简易斗地主游戏实现方法介绍

- SJTU ICS Lab6 实验报告解析