MIFARE Classic智能卡解密:安全漏洞与攻击手段

需积分: 10 189 浏览量

更新于2024-07-09

收藏 566KB PDF 举报

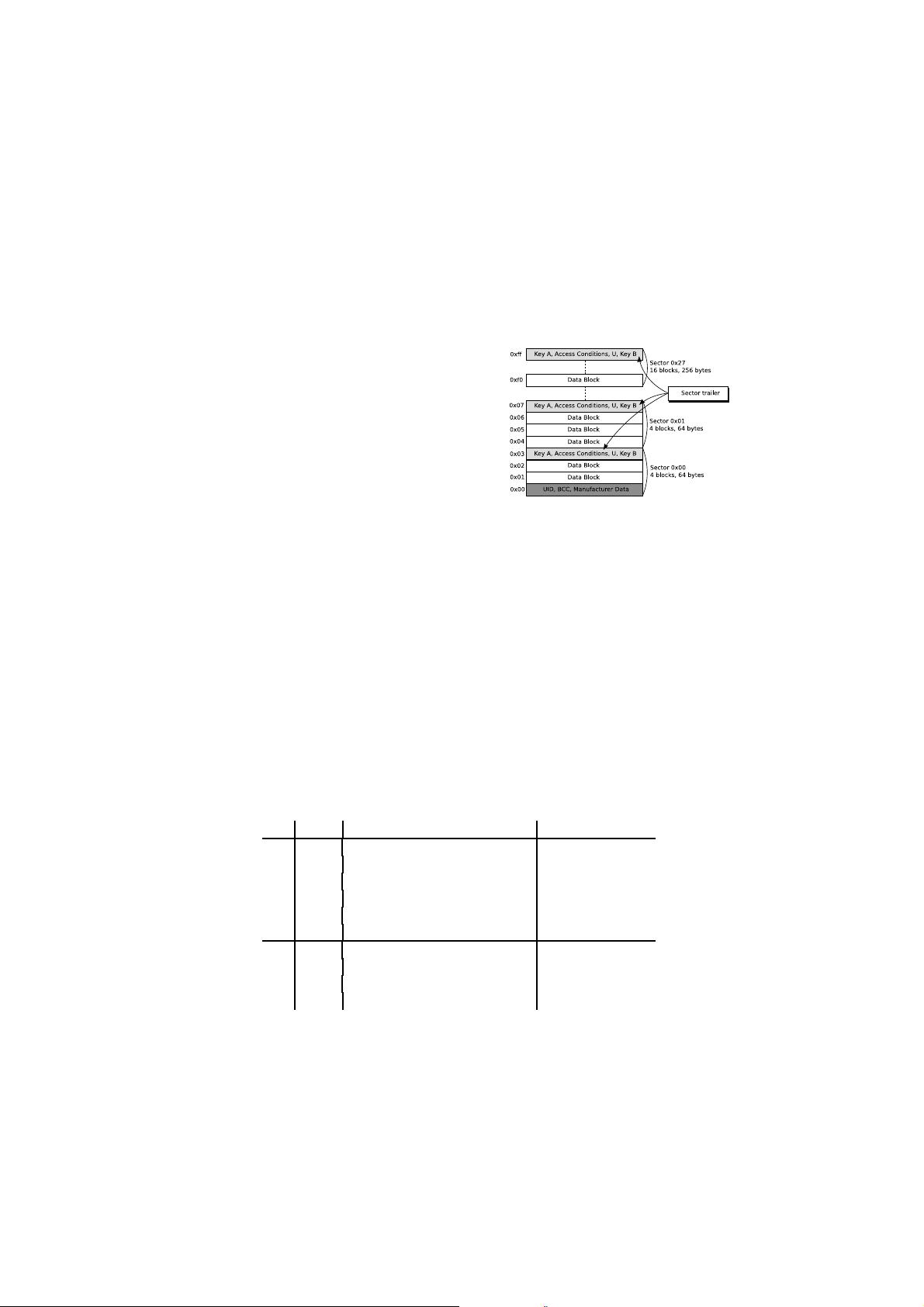

MIFARE Classic是一种非接触式智能卡,它在现代办公环境中的门禁系统、公共交通支付系统以及各种应用中扮演着关键角色。这款智能卡的核心是其内置的安全机制,包括认证协议、对称加密算法以及初始化过程,这些都是确保数据安全和用户身份验证的关键环节。然而,一项深入的研究揭示了MIFARE Classic芯片存在的安全漏洞。

研究人员Flavio Garcia、Gerhard de Koning Gans、Ruben Muijrers、Peter van Rossum、Roel Verdult、Ronny Wichers Schreur和Bart Jacobs来自荷兰拉德布德大学的计算机与信息科学研究所,他们通过逆向工程分析,发现MIFARE Classic的安全机制存在显著的弱点。他们针对这些漏洞进行了两个针对性的攻击。

第一个攻击策略极其高效,仅需一次或两次身份验证尝试,便能在普通硬件上,在不到一秒的时间内获取到密钥。这种攻击的实现无需预先计算,对于恶意用户来说,这意味着他们能够在短时间内破解卡片,进行非法复制或恢复到之前的加密状态。这种威胁对于依赖MIFARE Classic进行安全控制的应用来说,无疑构成了重大风险。

除了密钥恢复,研究人员还展示了另一种攻击方法,即通过监听标记(卡片)和读取器之间的通信,可以进行通信拦截。这意味着攻击者不仅能窃取数据,还能解密整个通信记录,即使这个过程涉及到多次身份验证。这进一步扩大了攻击范围,使得攻击者能够在不被察觉的情况下获取敏感信息。

MIFARE Classic的拆卸资料说明揭示了其安全机制存在的深层次问题,对智能卡行业的安全实践提出了警示。为了应对这些威胁,制造商和系统管理员需要对现有安全措施进行强化,或者寻找更安全的替代方案,以保护用户数据免受此类攻击。同时,研究人员的发现也强调了持续的漏洞评估和安全性审计的重要性,以维护智能卡技术的稳健性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2010-05-26 上传

2017-05-17 上传

2020-12-10 上传

2009-05-10 上传

2010-05-26 上传

2020-11-28 上传

weixin_38602982

- 粉丝: 7

- 资源: 977

最新资源

- MATLAB有限元工具箱calfem3.6

- TrainTicket12306:通过node.js从12306网站查询Tickects和其他信息

- Udemy:乌迪米的课程

- textnote:用于在命令行上创建和组织日常笔记的简单工具

- hello-world:只是一些用Python制作的随机项目

- DoubleCheck:Sponge 插件的动作确认库

- kproject a kde project management tool-开源

- pikachu+dvwa+sqli.zip

- TransferWise:TransferWise

- eleventy-plugin-images-responsiver:eleventy-plugin-images-responder是Eleventy满足大多数响应图像需求的简单解决方案

- sdk-rust:用于Rust的Tanker客户端加密SDK

- built.io-android-tutorial-built-query-listview:演示如何使用 BuiltUIListViewController 的示例应用

- Orangex-Mobile:使用termux进行移动编码的有用工具链

- YershegeYerkenaz-labworks

- phpMediaLibrary

- squarespace-core