HTB攻防记:Stocker,子域探索与XSS利用

需积分: 12 195 浏览量

更新于2024-08-04

收藏 1.2MB DOCX 举报

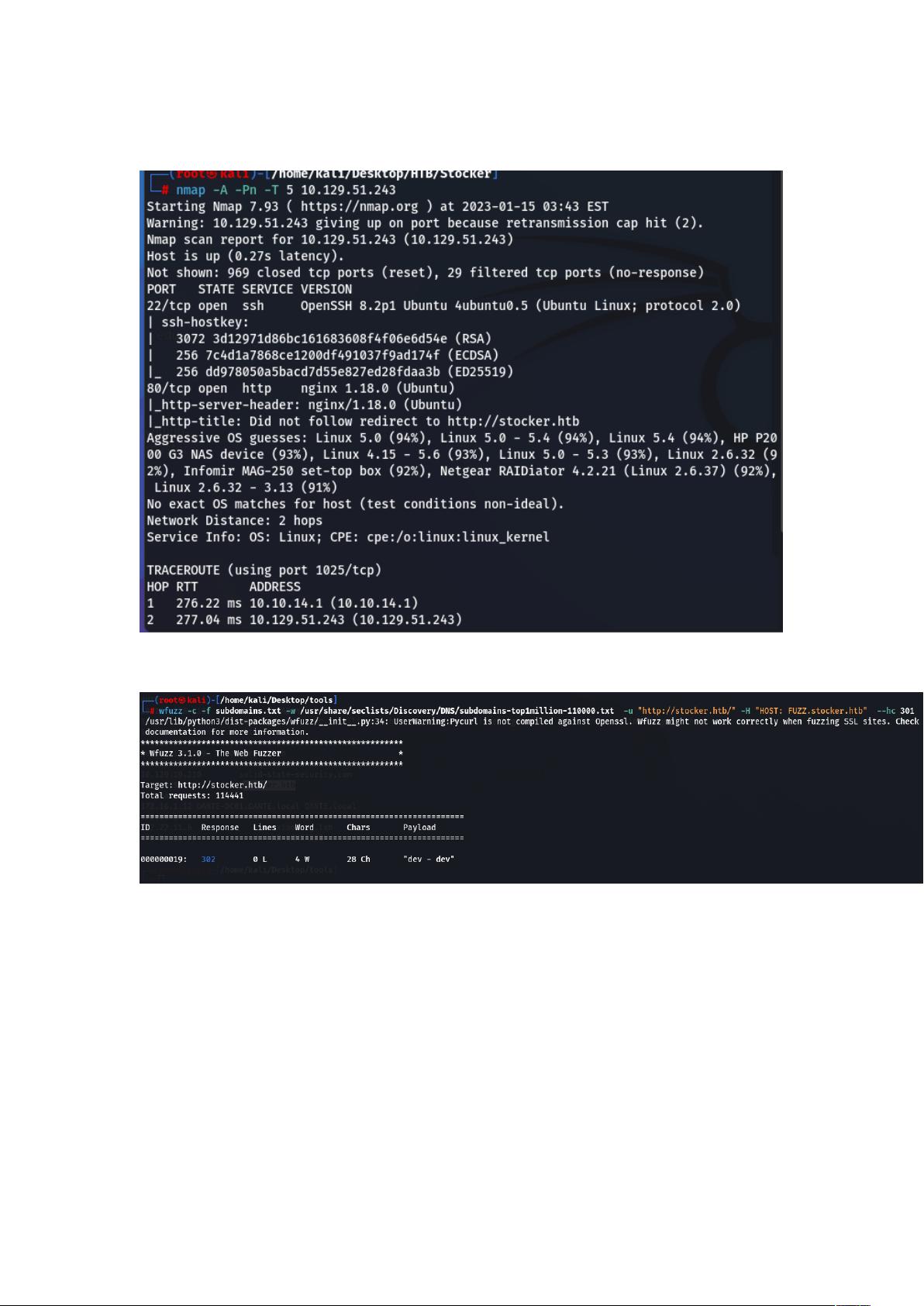

在此次"HTB打靶日记:Stocker"的挑战中,黑客入侵者面对的是一个基于Web的安全靶场Stocker.htb。该环境主要涉及web安全、Linux系统、JavaScript(JS)以及网络安全渗透测试技能的实践。首先,通过使用Nmap工具进行网络探测,攻击者定位了目标IP地址10.129.51.243,并将其添加到hosts文件中以便更方便地访问。

攻击者注意到访问原始Web页面时并未找到明显线索,于是转向了子域名爆破和目录扫描。经过这些步骤,他们发现了存在意义的子域名"dev",同样将其加入hosts文件,进一步探索。访问dev.stocker.htb后,他们找到了登录界面,这表明可能存在某种漏洞可供利用。

攻击者成功利用了nosqlbypass技术,进入了后台管理。这暗示可能涉及到数据库或NoSQL服务的漏洞利用,使得攻击者得以绕过常规的身份验证机制。接着,他们在登录页面title处发现了一个跨站脚本(XSS)漏洞,通过插入恶意 `<iframe src="file:///etc/passwd"></iframe>`,成功读取到了系统的敏感文件`/etc/passwd`,这是常见的文件包含漏洞,显示了对服务器文件系统的访问权限。

随着权限的提升,攻击者能够查看到dev目录下的更多文件,其中包括重要的密码信息,这可能是用于其他账户登录的关键。利用找到的'angoose'账户,他们尝试使用SSH协议登录系统,发现这个账户拥有root权限,但受限于权限设置,只能使用`/usr/bin/node`和`/usr/local/script/*.js`执行命令。

在进一步探索中,攻击者试图加载额外的脚本文件到`/usr/local/script/`目录,但由于权限限制未能成功。他们转而利用了tmp目录,上传了一个名为`shell.js`的恶意脚本,最终借此获得了root权限,这表明系统可能存在文件上传或权限管理漏洞。

整个过程展示了黑客如何通过一步步的系统扫描、漏洞利用和权限提升,最终获得对Web服务器的完全控制。这对于学习和理解现代渗透测试策略,特别是针对Web应用程序和Linux系统安全的测试方法,具有很高的价值。此外,这次实战也强调了在实际环境中,正确配置和维护网络安全措施的重要性。

645 浏览量

155 浏览量

473 浏览量

222 浏览量

328 浏览量

文(备考oscp版~)

- 粉丝: 139

- 资源: 4

最新资源

- srvany&instsrv.zip

- iss-lab

- project-decoder-ring:面向思考课程的Decoder Ring项目

- pathforajs:Web个性化SDK

- student manager.zip

- 2500字风险投资项目评估问题研究 (定稿)(3).zip

- SQL

- spring-websocket-test

- phytonecrosis-dev:植物版本

- CSM300V1.2.zip

- worklet-loader:用于工作包的Webpack加载器

- 2500字风险投资项目评估问题研究 (定稿)(1).zip

- Birdwatching:Mountain Birdwatch 1.0监视程序分析和可视化

- Jhonathan_Seo

- ASRFrame:An Automatic Speech Recognition Frame ,一个中文语音识别的完整框架, 提供了多个模型

- AmaterasUML_1.3.4 (1).zip