Fruit v2与Fruit-80的差分错误攻击分析

版权申诉

37 浏览量

更新于2024-06-28

收藏 227KB DOCX 举报

"针对Fruit v2和Fruit-80的差分错误攻击.docx"

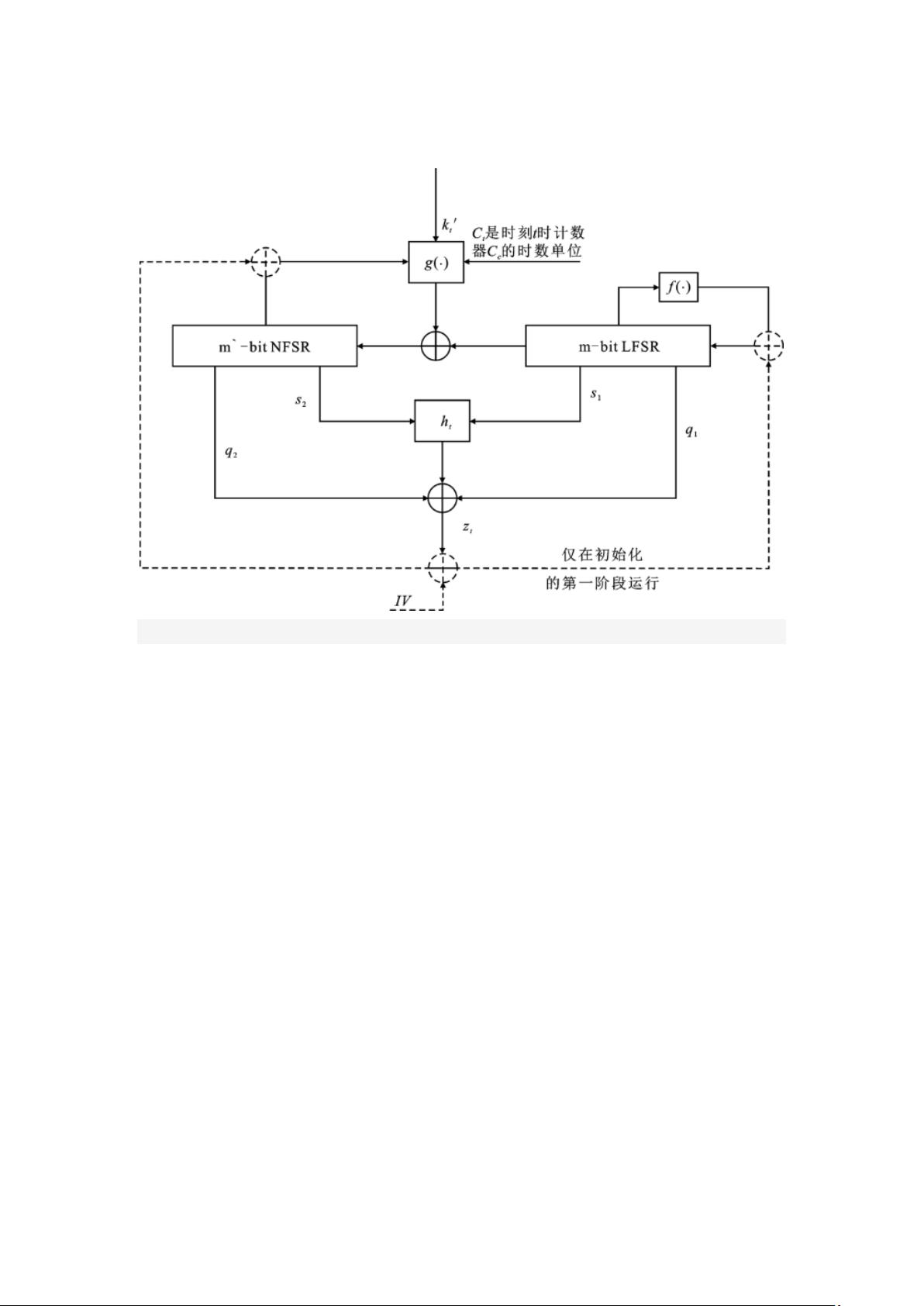

本文档主要探讨了针对Fruit v2和Fruit-80两种超轻量级流密码的差分错误攻击策略。在资源受限的设备如RFID标签、智能卡和FPGA中,轻量级密码算法的开发显得尤为重要,因为这些设备通常具有有限的内存、电池供电和计算能力。传统的流密码,如Grain、Trivium和MICKEY2.0,由于使用较大的内部状态以抵御时间记忆数据权衡(TMD)攻击,不适用于资源有限的环境。

2015年,ARMKNECHT等人提出了一种新的设计理念,即密钥不仅在初始化阶段(KLA),还在密钥生成阶段(PRGA)参与,从而减少了内部状态但保持了对TMD攻击的安全性。以此为基础,他们设计了Sprout流密码。尽管Sprout后来被证明存在安全问题,但其设计理念启发了其他超轻量级密码的诞生,包括Plantlet、Lizard和Fruit v2。特别是Fruit v2,由Ghafari在2016年提出,旨在对抗针对Sprout的密钥恢复攻击,通过改进轮密钥函数增强了安全性。

然而,Fruit家族,包括Fruit-v2、Fruit-80、Fruit-128和Fruit-F,仍然继承了Sprout的一些弱点。2017年的研究指出,通过262.8轮Fruit加密和222.3个密钥流比特,可以对Fruit进行快速相关攻击,揭示了80位密钥。同年,对Plantlet和Fruit的区分攻击也表明Fruit中存在大量弱密钥。2019年的研究进一步针对Fruit v2和Fruit-80提出了快速相关攻击,显示了确定密钥的有效方法。2019年另一项工作采用了分而治之的策略,对Fruit的攻击速度提升了16.96倍。2020年的研究则关注了具有长周期的轻量级密码设计。

这些攻击表明,尽管Fruit v2和Fruit-80在设计上试图增强安全性,但它们仍然存在可被利用的漏洞。因此,对于这类超轻量级密码算法的持续分析和改进是必要的,以确保在资源受限的环境中提供可靠的加密保障。未来的密码学研究应专注于开发更加安全且资源效率高的算法,同时考虑实施上的实际限制和攻击的可能性。

2023-11-27 上传

2023-05-16 上传

2023-05-14 上传

2023-06-13 上传

2023-06-24 上传

2024-09-03 上传

2023-04-30 上传

罗伯特之技术屋

- 粉丝: 4362

- 资源: 1万+

最新资源

- 李兴华Java基础教程:从入门到精通

- U盘与硬盘启动安装教程:从菜鸟到专家

- C++面试宝典:动态内存管理与继承解析

- C++ STL源码深度解析:专家级剖析与关键技术

- C/C++调用DOS命令实战指南

- 神经网络补偿的多传感器航迹融合技术

- GIS中的大地坐标系与椭球体解析

- 海思Hi3515 H.264编解码处理器用户手册

- Oracle基础练习题与解答

- 谷歌地球3D建筑筛选新流程详解

- CFO与CIO携手:数据管理与企业增值的战略

- Eclipse IDE基础教程:从入门到精通

- Shell脚本专家宝典:全面学习与资源指南

- Tomcat安装指南:附带JDK配置步骤

- NA3003A电子水准仪数据格式解析与转换研究

- 自动化专业英语词汇精华:必备术语集锦