ThinkPHP 6.x 反序列化POP链分析与复现

需积分: 0 102 浏览量

更新于2024-08-05

收藏 2.62MB PDF 举报

"ThinkPHP 6.x反序列化POP链(一)"

这篇文章主要探讨了如何在ThinkPHP 6.x框架中利用反序列化漏洞构造POP链。POP链是一种利用序列化漏洞的技术,它通过控制序列化和反序列化过程中的特定方法调用来执行任意代码。以下是对文章内容的详细解释:

首先,为了进行实验,你需要设置一个ThinkPHP 6.0的开发环境。你可以通过Composer来安装ThinkPHP 6.0的开发版本,命令如下:

```

composer create-project topthink/think=6.0.x-dev v6.0

```

然后,修改`application/index/controller/Index.php`中的`Index`类,添加一个接收序列化数据的`index`方法,并返回ThinkPHP的版本信息。

接着,为了便于调试,你需要开启ThinkPHP的调试模式。这可以通过将`.example.env`文件重命名为`.env`并添加`APP_DEBUG=true`来实现。

作者提到了一个原创的利用链,这个链与ThinkPHP 5.2的后半部分利用链相似。在ThinkPHP 6.x中,这个利用链可能包括以下几个步骤:

1. `think\Model`类的`__destruct()`方法:当对象被销毁时调用。在这里,`lazySave`属性可以被控制,如果设置为`true`,会调用`save()`方法。

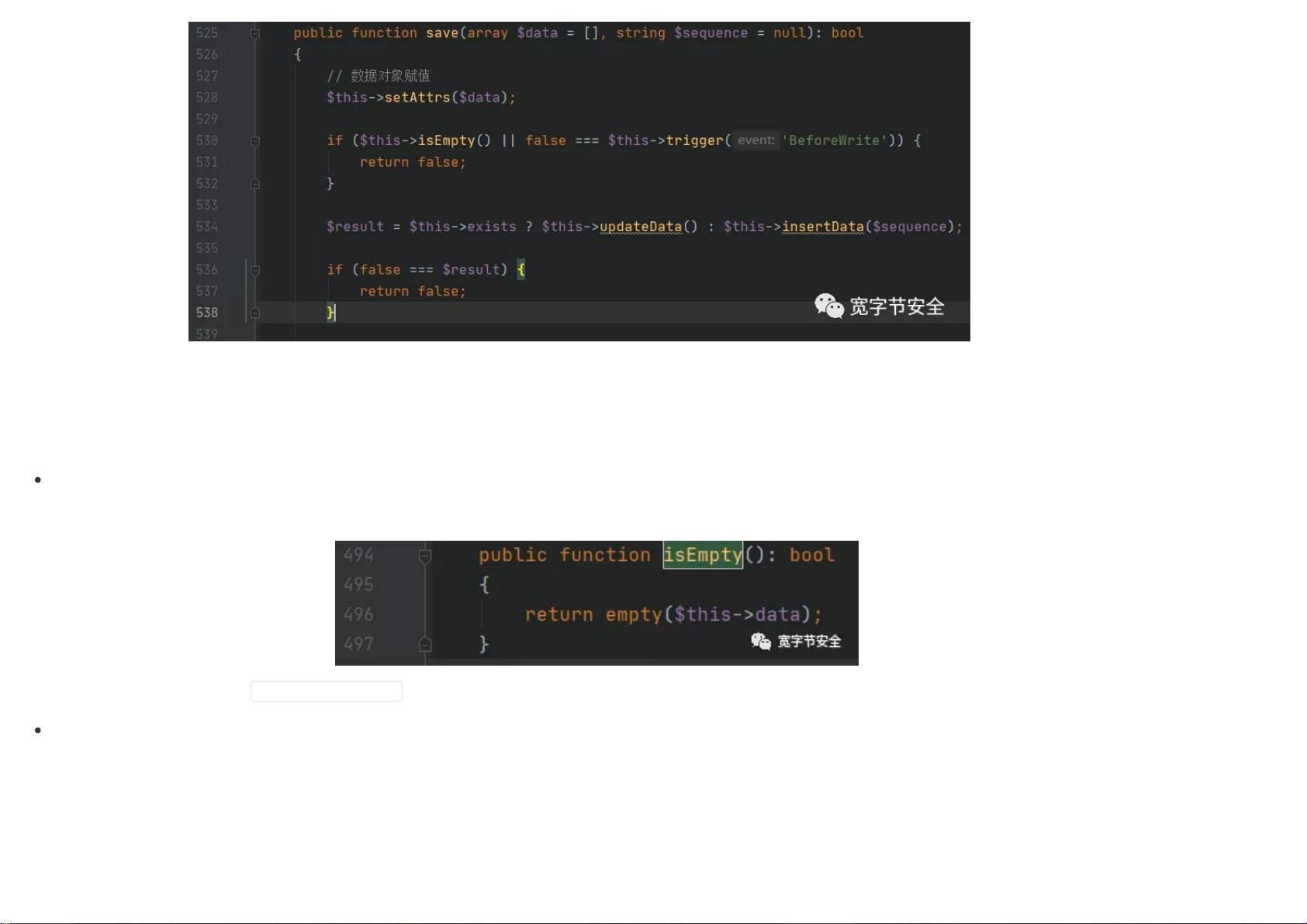

2. `save()`方法:执行模型数据的保存操作。为了触发`save()`,我们需要让`updateData()`方法被调用。

3. `updateData()`:在`save()`内部调用,用于处理更新数据。我们需要构造条件使得`$this->isEmpty()`返回`false`,这样`updateData()`才会继续执行。这可以通过设置`$this->data`不为空来实现。

在接下来的利用链中,涉及了`think\Model`的关联方法,如`__toString()`、`__toJson()`和`__toArray()`,以及`think\model\concern\Conversion`和`think\model\concern\Attribute`中的相关方法,如`getAttr()`和`getValue()`。这些方法通常在序列化和反序列化过程中被调用,可能是构造POP链的关键环节。

在分析和复现POP链时,重点是理解每个方法的逻辑和调用顺序,找到可以控制执行流的点。`__destruct()`方法是一个常见的起点,因为它总是在对象生命周期结束时被调用。通过控制序列化的数据,我们可以影响这些方法的执行,最终可能导致任意代码执行。

这篇文章提供了一个关于ThinkPHP 6.x框架中反序列化漏洞利用的基本思路和步骤,但实际的利用链构建可能需要更深入的研究和测试。对于网络安全从业者来说,了解这些技术可以帮助他们更好地防御和修复这类漏洞。同时,开发者应该遵循最佳实践,避免在应用中使用易受攻击的序列化机制。

2022-08-03 上传

2022-07-25 上传

2021-11-19 上传

2023-05-14 上传

2023-12-18 上传

2023-10-30 上传

2023-06-28 上传

2023-06-05 上传

2023-05-17 上传

雨后的印

- 粉丝: 21

- 资源: 288

最新资源

- Python中快速友好的MessagePack序列化库msgspec

- 大学生社团管理系统设计与实现

- 基于Netbeans和JavaFX的宿舍管理系统开发与实践

- NodeJS打造Discord机器人:kazzcord功能全解析

- 小学教学与管理一体化:校务管理系统v***

- AppDeploy neXtGen:无需代理的Windows AD集成软件自动分发

- 基于SSM和JSP技术的网上商城系统开发

- 探索ANOIRA16的GitHub托管测试网站之路

- 语音性别识别:机器学习模型的精确度提升策略

- 利用MATLAB代码让古董486电脑焕发新生

- Erlang VM上的分布式生命游戏实现与Elixir设计

- 一键下载管理 - Go to Downloads-crx插件

- Java SSM框架开发的客户关系管理系统

- 使用SQL数据库和Django开发应用程序指南

- Spring Security实战指南:详细示例与应用

- Quarkus项目测试展示柜:Cucumber与FitNesse实践