OAuth2.0安全风险深度剖析

"OAuth2.0安全案例回顾"

OAuth2.0是一种广泛使用的授权框架,旨在为第三方应用程序提供安全访问用户资源的方式,如社交媒体账户、邮件等。然而,OAuth2.0的安全性并非绝对,存在多种潜在风险和攻击点。这篇文档回顾了OAuth2.0在实际应用中可能遇到的安全问题,为技术人员提供了参考。

一、OAuth2.0的安全焦点

OAuth2.0的设计考虑了多种授权场景,但这也带来了复杂性和更多的攻击面:

1. **AuthorizationCodeGrant**:此模式下,客户端通过获取授权码来换取访问令牌。攻击者可能会尝试中间人攻击,拦截授权码并用其换取令牌。

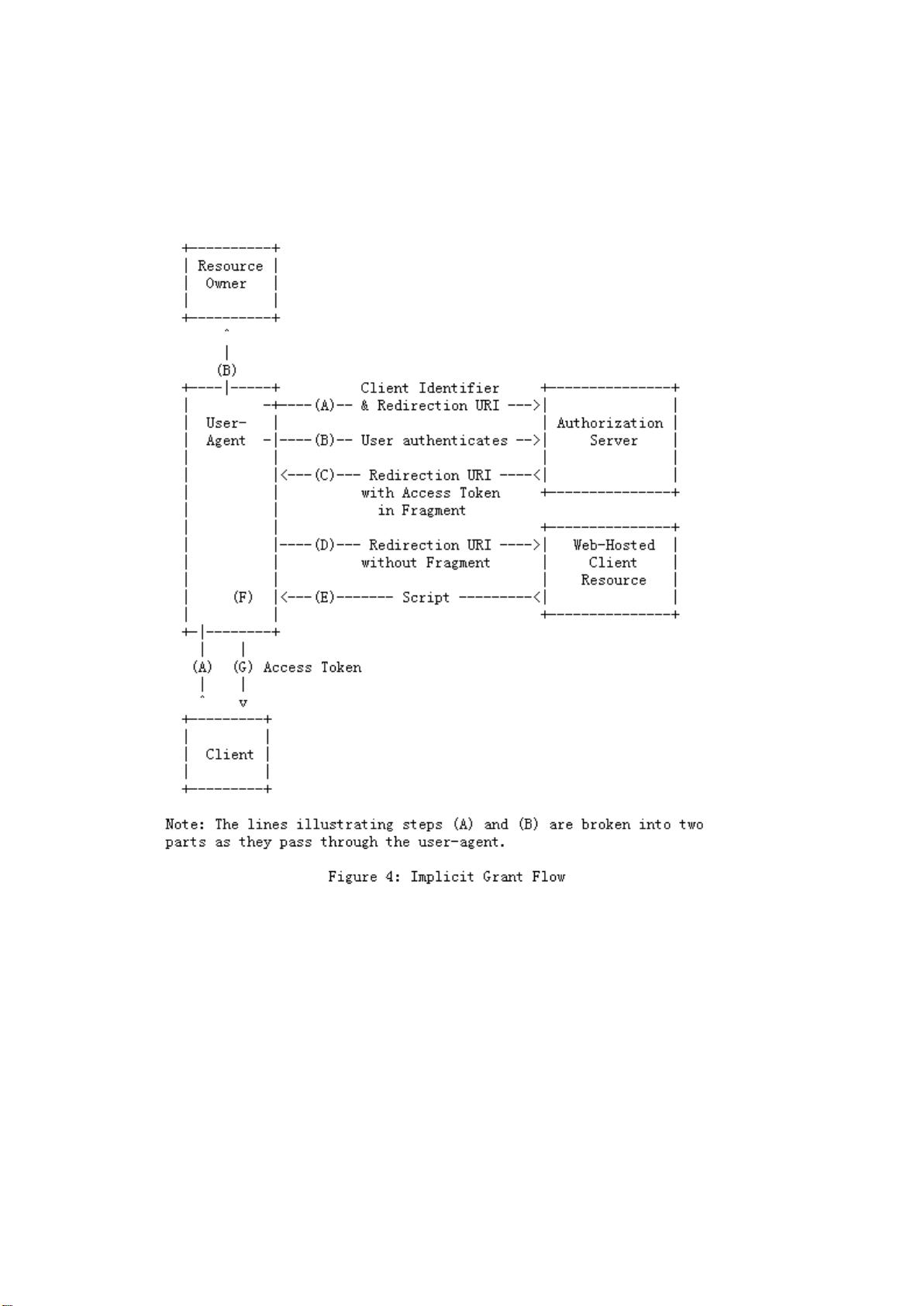

2. **ImplicitGrant**:适用于无服务器端的应用,直接在浏览器中返回访问令牌。由于令牌在浏览器中传递,容易受到跨站脚本(XSS)和跨站请求伪造(CSRF)攻击。

3. **ResourceOwnerPasswordCredentialsGrant**:用户直接向客户端提供用户名和密码,客户端再向授权服务器请求令牌。这种模式可能导致用户凭证泄露,因为客户端可能存储或传输这些敏感信息。

二、攻陷应用方的账号体系

- **不当参数选择或无验证机制**:应用方可能忽视对授权参数的验证,使攻击者有机会利用。

- **针对应用方的CSRF攻击**:攻击者可以通过CSRF攻击劫持用户在第三方应用中的账号。

- **应用方授权动作的CSRF+平台方登录漏洞**:结合应用方和平台方的漏洞,攻击者可以进一步控制用户账号。

- **账号体系的逻辑缺陷**:如果应用方的账号管理逻辑有误,可能导致额外的安全风险。

三、攻击平台方的账号和资源体系

- **ImplicitGrant的无奈**:响应类型为`token`时,令牌直接暴露在URL中,易受攻击。

- **Xauth场景**:允许客户端直接使用用户凭证获取令牌,若处理不当,可能导致凭证泄露。

- **高权限client_id和client_secret泄露**:这些密钥一旦泄露,攻击者可以直接使用它们访问用户资源。

- **不完整的协议实现**:不遵循OAuth2.0标准,可能导致额外的安全隐患。

- **其他杂项问题**:

- **API接口与主业务流程失调**:可能导致接口滥用或未授权访问。

- **攻击API接口和配套系统**:如同传统的Web安全问题,API也可能遭受攻击。

- **浏览器控件(如WebView)的安全性**:WebView可能被利用执行恶意代码。

- **HTTPS问题**:即使使用HTTPS,也有可能因为错误配置或中间人攻击导致数据泄露。

附录部分还列举了OAuth1.0时代的安全案例,包括平台方授权页面的CSRF、会话固定攻击以及不完整协议实现的问题。

OAuth2.0的安全性需要全面考虑各种场景和潜在风险,并采取相应的防护措施。开发者应关注授权过程的每一个环节,确保数据的完整性和用户的隐私安全。

2016-02-26 上传

2019-02-25 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

luhailong1

- 粉丝: 0

- 资源: 4

最新资源

- 俄罗斯RTSD数据集实现交通标志实时检测

- 易语言开发的文件批量改名工具使用Ex_Dui美化界面

- 爱心援助动态网页教程:前端开发实战指南

- 复旦微电子数字电路课件4章同步时序电路详解

- Dylan Manley的编程投资组合登录页面设计介绍

- Python实现H3K4me3与H3K27ac表观遗传标记域长度分析

- 易语言开源播放器项目:简易界面与强大的音频支持

- 介绍rxtx2.2全系统环境下的Java版本使用

- ZStack-CC2530 半开源协议栈使用与安装指南

- 易语言实现的八斗平台与淘宝评论采集软件开发

- Christiano响应式网站项目设计与技术特点

- QT图形框架中QGraphicRectItem的插入与缩放技术

- 组合逻辑电路深入解析与习题教程

- Vue+ECharts实现中国地图3D展示与交互功能

- MiSTer_MAME_SCRIPTS:自动下载MAME与HBMAME脚本指南

- 前端技术精髓:构建响应式盆栽展示网站