绕过360主机卫士SQL注入防御策略解析

版权申诉

40 浏览量

更新于2024-08-22

收藏 3.03MB PDF 举报

"本文档详细介绍了如何绕过360主机卫士的SQL注入防御,提供了多种策略,包括利用网站后台白名单、静态资源请求、缓冲区溢出以及URI参数溢出等方法。作者通过环境搭建和WAF测试,展示了在特定情况下的Bypass技巧。"

【知识点详细说明】

1. **SQL注入防御**: SQL注入是一种常见的网络安全攻击方式,攻击者通过构造恶意的SQL语句来获取、修改或删除数据库中的敏感信息。360主机卫士作为一款安全软件,其目标是阻止此类攻击。

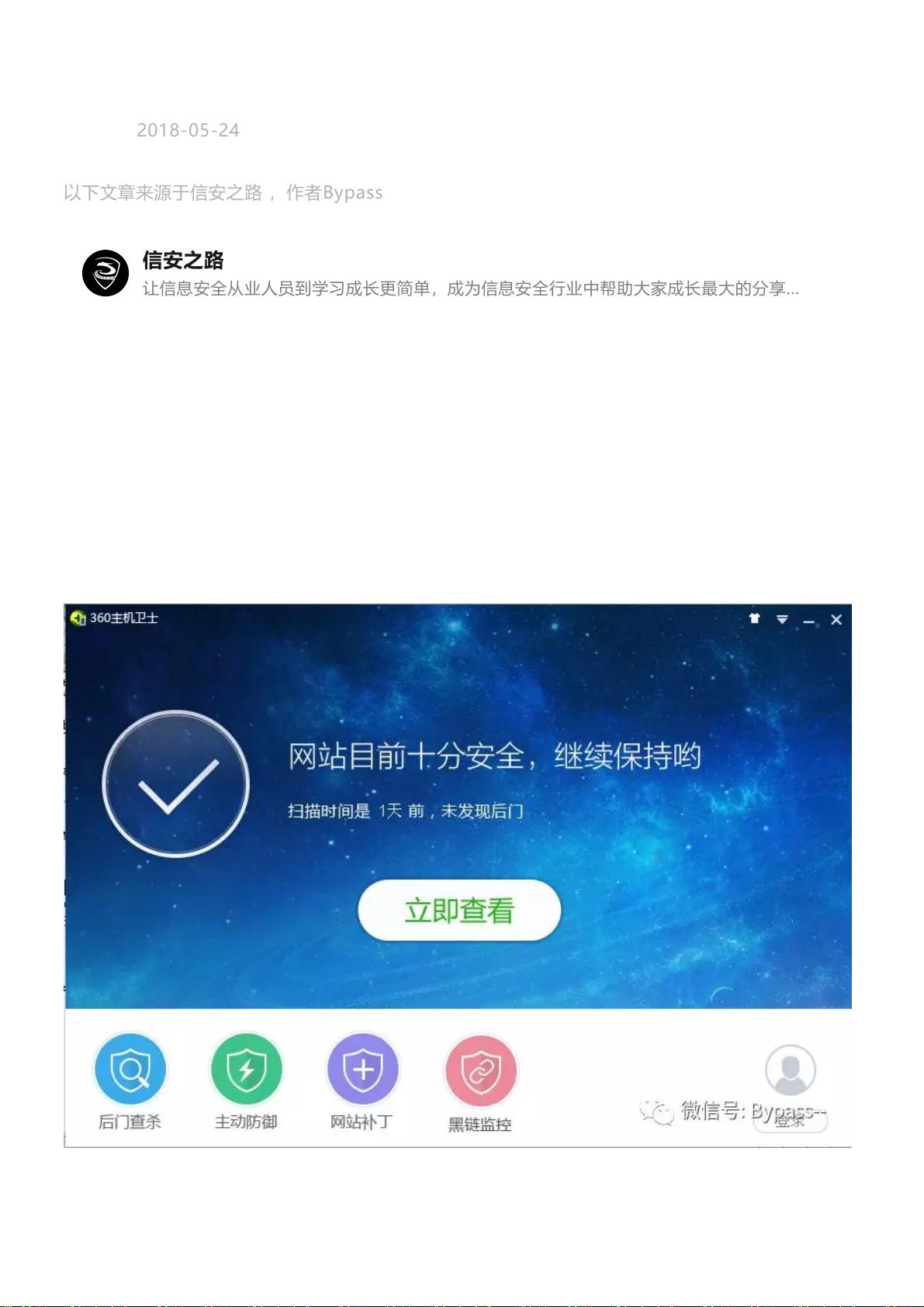

2. **360主机卫士**: 这是一款由360公司提供的服务器安全防护软件,尽管已停止更新和维护,但在许多服务器中仍然可能被使用。文中提到的Apache版可能是针对Apache web服务器的特定版本。

3. **环境搭建**: 在测试SQL注入防御时,作者使用了2018年的phpStudy作为测试环境,这是一个集成的PHP开发和运行平台,包含Apache和PHP等组件。

4. **WAF(Web应用防火墙)**: WAF用于监控和过滤HTTP/HTTPS流量,防止恶意请求,如SQL注入。360主机卫士内置的WAF在本案例中是防御的重点。

5. **白名单机制**: 白名单通常包含被认为是安全的URL或请求,WAF会忽略这些列表中的请求。作者发现可以通过添加路径到白名单后进行SQL注入攻击。

6. **静态资源请求**: 静态资源(如.js、.jpg、.png文件)通常不经过严格的WAF检查,因为它们被认为是无害的数据。利用这一特性,攻击者可以将恶意代码隐藏在静态文件请求中。

7. **缓冲区溢出**: 当发送的POST数据超出WAF处理能力时,可能会导致缓冲区溢出,从而使WAF无法正确分析所有数据,从而绕过防御。

8. **URI参数溢出**: 某些WAF只检查一定数量的URI参数,超出限制的参数不会被检测,这为攻击者提供了一个漏洞,他们可以通过增加参数数量来规避检查。

9. **安全漏洞利用**: 文章详细描述了如何利用上述漏洞来构造有效的攻击向量,这些技巧对于安全研究者来说具有参考价值,但同时也提醒了系统管理员需要时刻关注并修补这类漏洞。

10. **安全防护建议**: 为了防范SQL注入攻击,管理员应定期更新安全软件,了解最新的攻击手段,并且调整WAF规则以适应不断变化的安全威胁。

这篇文档对于理解WAF的工作原理、SQL注入的防御机制以及攻击者的绕过策略非常有用,对于网络安全专业人士和正在准备考研的信息安全学生而言,都是重要的学习材料。

117 浏览量

160 浏览量

点击了解资源详情

117 浏览量

178 浏览量

117 浏览量

150 浏览量

普通网友

- 粉丝: 1283

最新资源

- C#实现DataGridView过滤功能的源码分享

- Python开发者必备:VisDrone数据集工具包

- 解决ESXi5.x安装无网络适配器问题的第三方工具使用指南

- GPRS模块串口通讯实现与配置指南

- WinCvs客户端安装使用指南及服务端资源

- PCF8591T AD实验源代码与使用指南

- SwiftForms:Swift实现的表单创建神器

- 精选9+1个网站前台模板下载

- React与BaiduMapNodejs打造上海小区房价信息平台

- 全面解析手机软件测试的实战技巧与方案

- 探索汇编语言:实验三之英文填字游戏解析

- Eclipse VSS插件版本1.6.2发布

- 建站之星去版权补丁介绍与下载

- AAInfographics: Swift语言打造的AAChartKit图表绘制库

- STM32高频电子线路实验完整项目资料下载

- 51单片机实现多功能计算器的原理与代码解析