CUMT梅苑杀手揭秘Sqli-Labs渗透实战:信息窃取与数据库探索

需积分: 49 59 浏览量

更新于2024-07-09

2

收藏 63.27MB DOCX 举报

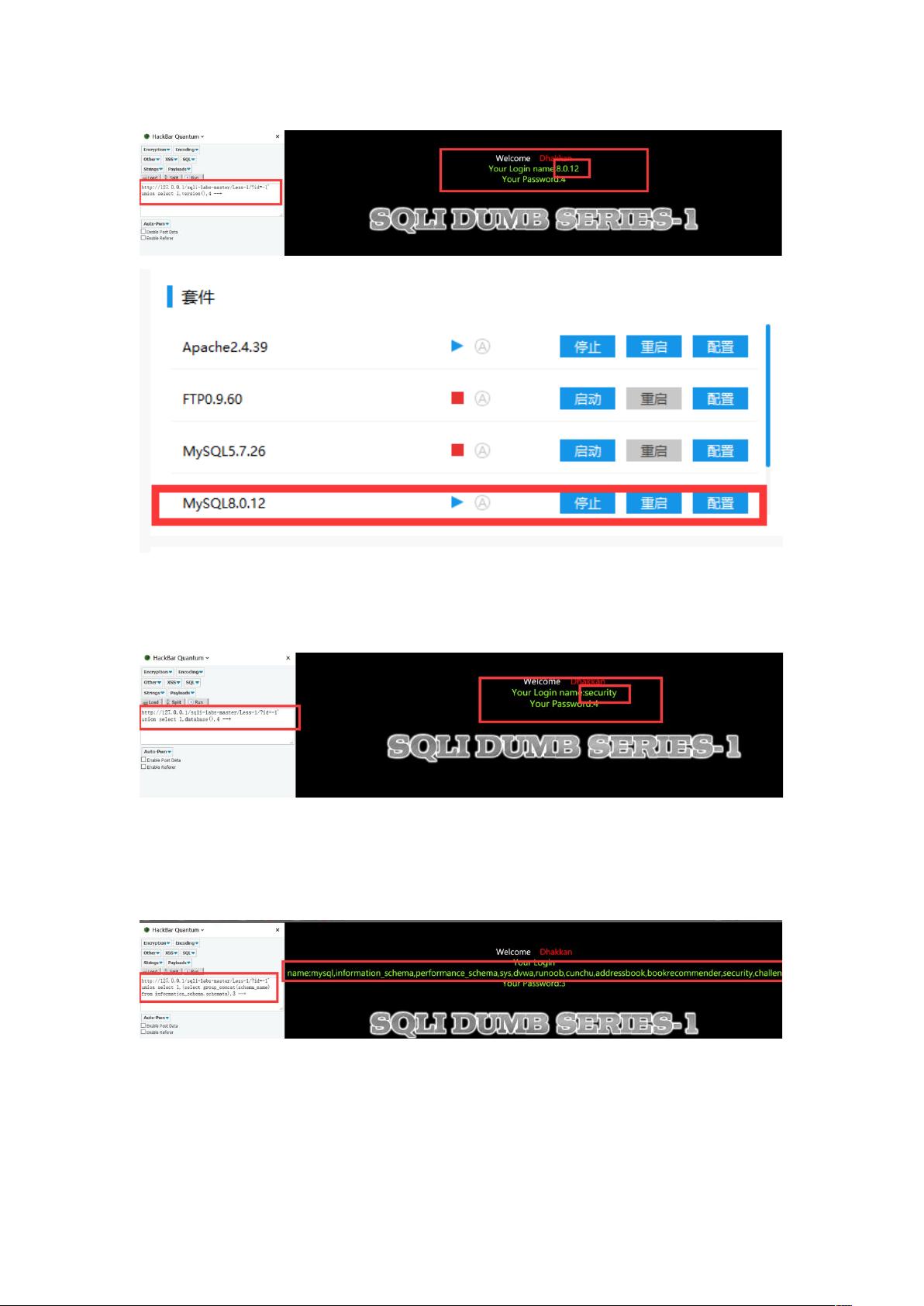

网络安全作业——CUMT梅苑杀手文档详细介绍了在sqli-labs环境下的SQL注入攻击实践和漏洞利用技巧。该章节主要针对四个关键部分进行学习与验证:

1. Sqli-Labs基础挑战:

- 第一节从基本的单引号注入开始,通过观察回显错误推断出查询语句可能存在漏洞。利用单引号闭合的方式确认了这是字符型注入。

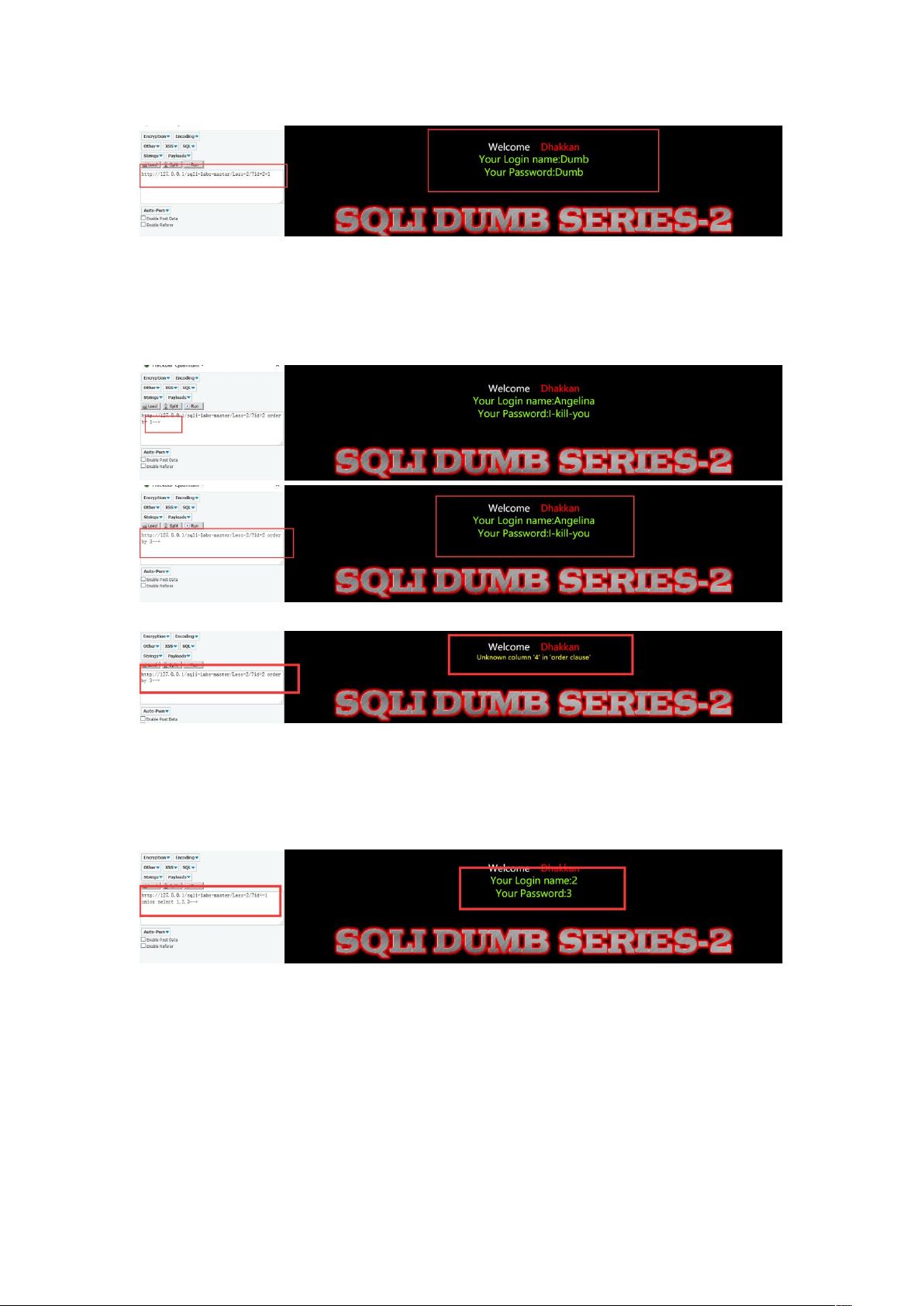

- 接着尝试猜测数据库表的列数,通过`ORDER BY`语句实现,当尝试`ORDER BY 4`时出现错误,表明表有三列。

2. 高级注入技术:

- 使用`UNION`操作符,尝试获取更多信息。通过设置不同参数,观察数据的展示位置,推断出可能存在的列数。当尝试获取第四个列时失败,再次证实数据库结构。

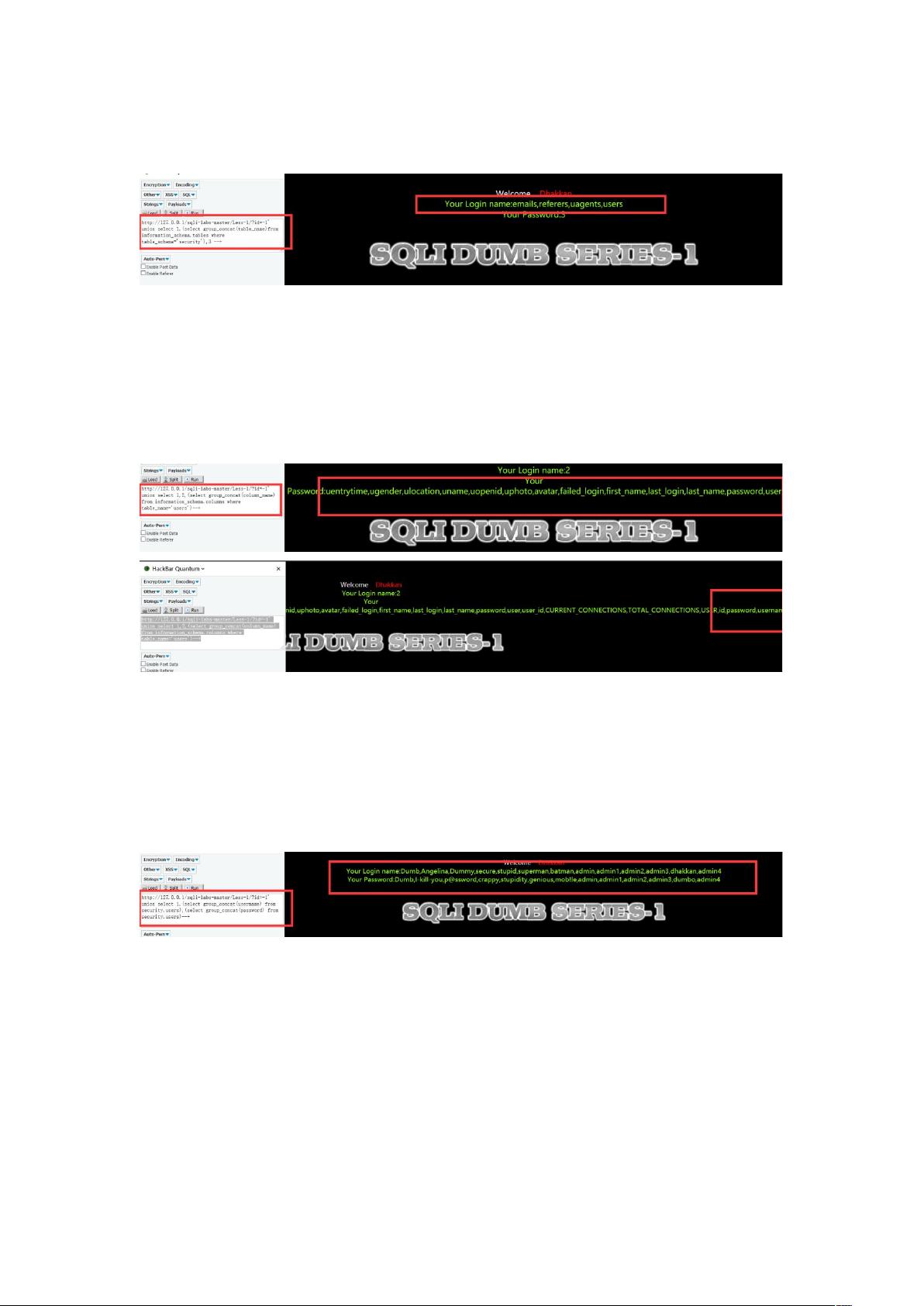

3. 敏感信息窃取:

- 利用`UNION`与函数`version()`结合,可以获取到数据库的版本信息,如MySQL 8.0.12。

- 通过进一步的查询,如`database()`和`schemata`或`table_name`,逐步揭示数据库名称和security数据库内的表名。

4. 权限控制与隐私泄露:

- 学习如何利用SQL注入来查看当前数据库名,这显示了对系统安全的潜在威胁。此外,通过`information_schema`中的表格信息,能够获取到更深层次的表名列表。

通过这个过程,学生不仅掌握了SQL注入的基本原理,还学会了如何通过动态SQL执行来探测和利用系统漏洞,从而提升网络安全防御意识。同时,这也强调了在开发过程中对用户输入的严谨处理和防止SQL注入的重要性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-11-20 上传

2024-10-20 上传

2012-04-10 上传

2012-04-10 上传

2024-03-25 上传

梅苑安全

- 粉丝: 754

- 资源: 24

最新资源

- 正整数数组验证库:确保值符合正整数规则

- 系统移植工具集:镜像、工具链及其他必备软件包

- 掌握JavaScript加密技术:客户端加密核心要点

- AWS环境下Java应用的构建与优化指南

- Grav插件动态调整上传图像大小提高性能

- InversifyJS示例应用:演示OOP与依赖注入

- Laravel与Workerman构建PHP WebSocket即时通讯解决方案

- 前端开发利器:SPRjs快速粘合JavaScript文件脚本

- Windows平台RNNoise演示及编译方法说明

- GitHub Action实现站点自动化部署到网格环境

- Delphi实现磁盘容量检测与柱状图展示

- 亲测可用的简易微信抽奖小程序源码分享

- 如何利用JD抢单助手提升秒杀成功率

- 快速部署WordPress:使用Docker和generator-docker-wordpress

- 探索多功能计算器:日志记录与数据转换能力

- WearableSensing: 使用Java连接Zephyr Bioharness数据到服务器