使用selenium和flask绕过加密进行sqlmap注入实战

需积分: 0 139 浏览量

更新于2024-08-05

收藏 4.63MB PDF 举报

"通过selenium和flask中转后利用sqlmap进行注入ReberBlog1"

本文主要讲述了在遇到前端数据包加密且无法直接利用SQL注入的情况时,如何通过selenium和flask作为中转工具,配合sqlmap来实现注入攻击。文章以一个实际场景为例,探讨了一种解决复杂注入问题的方法。

0x00 先说前提

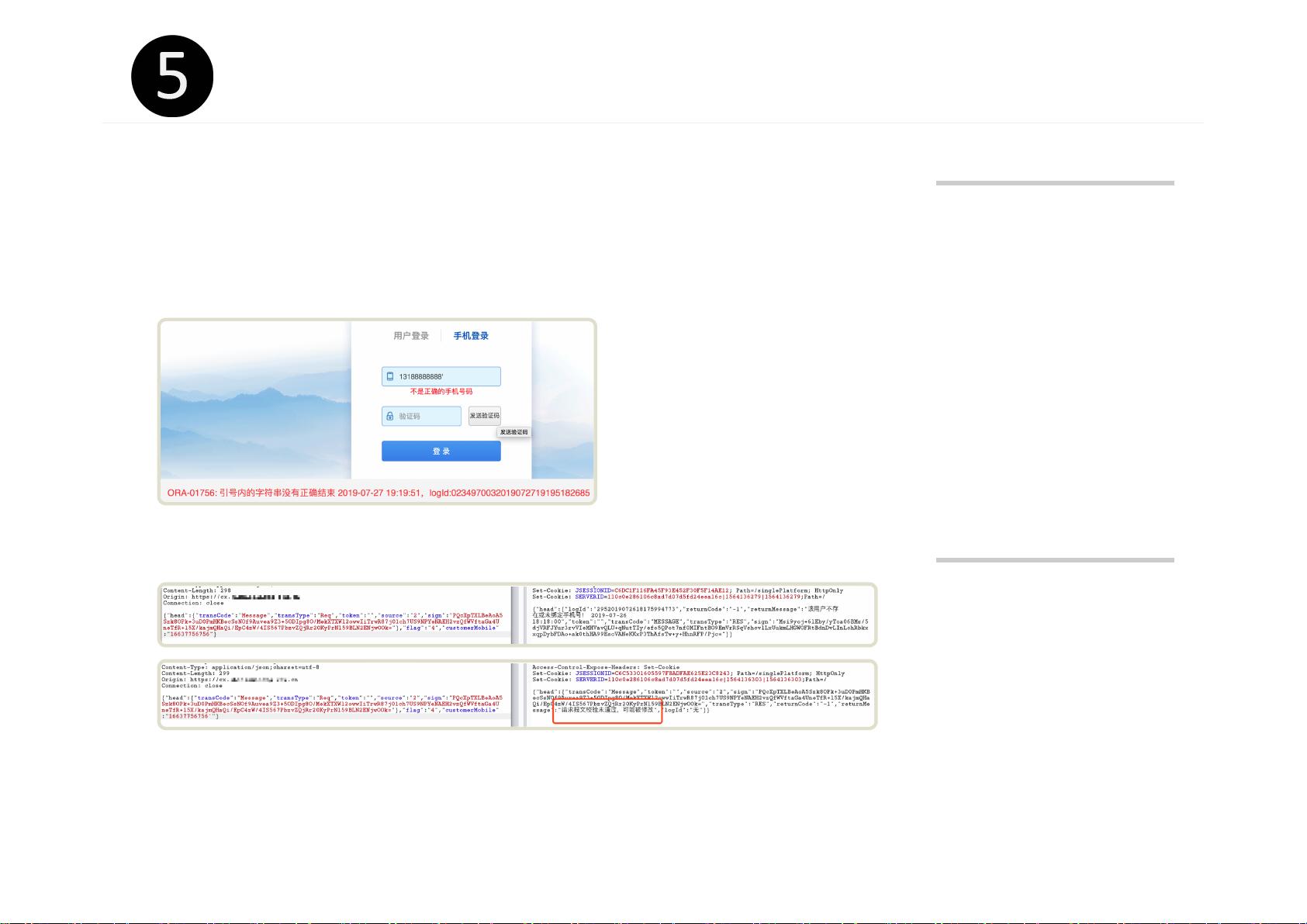

在某些Web应用中,前端提交的数据可能会经过加密处理,以增强安全性。例如,登录表单中的数据可能包含一个动态生成的sign字符串,用于防止篡改。在这种情况下,如果直接尝试SQL注入,由于数据加密,注入通常难以实现。

0x01 找加密的js文件

首先,攻击者需要找到负责加密的JavaScript文件和加密函数。这可以通过浏览器的开发者工具来完成,查看网络请求并分析发送到服务器的数据包,找出加密过程所在的js文件。然而,如果加密算法复杂,如使用了不熟悉的前端框架(如Angular),理解并逆向工程加密过程可能会变得困难。

0x02 数据中转

当无法直接操作加密后的数据时,可以考虑使用自动化工具进行数据中转。这里提到的方法是结合selenium(一个自动化测试工具,可以模拟用户操作)和flask(一个轻量级的Python Web服务器框架)来构建一个数据桥接。通过selenium控制浏览器执行登录操作,捕获加密后的数据,然后将这些数据传递给flask服务器。flask服务器可以处理这些数据,去除加密部分,插入SQL注入payload,然后再将处理过的数据发送回目标网站。

0x03 利用sqlmap

在flask服务器中,可以利用sqlmap(一个自动化的SQL注入工具)来尝试注入。通过flask接收selenium发送的加密数据,解密并构造带有注入payload的新请求,再由flask将这个新请求发送到目标网站。这样,即使原始数据被加密,也可以在中转过程中完成SQL注入。

总结:

这篇文章展示了在面对加密数据和复杂前端验证时,如何巧妙地利用自动化工具绕过障碍,进行SQL注入攻击。它强调了跨技术领域合作的重要性,如结合前端的JavaScript分析、后端的Python编程以及安全工具的使用。同时,也提醒了开发者注意前端加密并不完全能防止SQL注入,后端的安全防护同样至关重要。

2024-01-22 上传

2024-12-02 上传

103 浏览量

点击了解资源详情

361 浏览量

286 浏览量

点击了解资源详情

点击了解资源详情

点击了解资源详情

兰若芊薇

- 粉丝: 31

- 资源: 301